ASM(Attack Surface Management)とは?必要性から方法まで解説

目次

アタックサーフェスマネジメント(ASM)とは

アタックサーフェスマネジメント(Attack Surface Management)(以下、ASM)とはインターネットから アクセス可能なIT資産の情報を調査し、それらに存在する脆弱性などのリスクを継続的に検出・評価する取り組みです。

ASMは大きく4つのプロセスで構成されます。

- 攻撃面の発見

自社が保有するIPアドレスやホスト名の調査を行います。 - 攻撃面の情報収集

保有するIT資産に対してOS、ソフトウェア、バージョン情報、オープンなポート番号の調査を行います。 - 攻撃面のリスク評価

2の情報をもとに、セキュリティリスクの評価を行います。 - リスクへの対応

3の評価内容をもとにパッチの適用や対策の見送りなどの判断を行います。

ASMツールについて詳しく知りたい方はこちら

初めての方でも使いやすいASMツール「GMOサイバー攻撃ネットde診断」

ASMが必要な背景

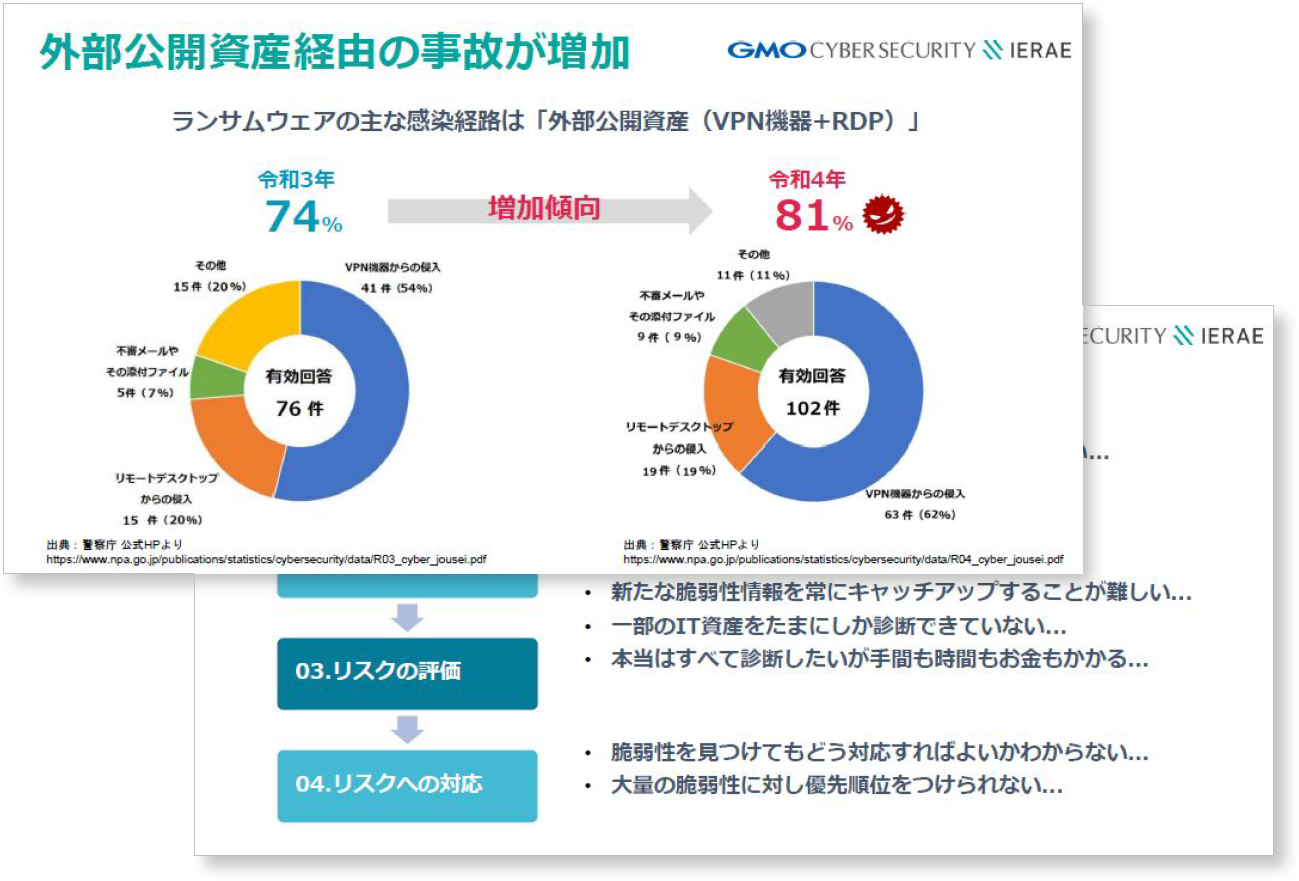

昨今、クラウドサービスやホスティングサービスの普及により、サービスをインターネット上に簡単に公開することができるようになりました。一方で、各サービス事業部門や海外子会社が独自にこれらを公開してしまうことで、セキュリティチームが存在を把握できていないWebサイトやネットワーク機器などのIT資産が増加しています。

セキュリティチームが存在を把握できていないIT資産は、セキュリティ対策が不十分な状態で放置されていることも多く、サイバー攻撃の入り口として狙われるリスクが高くなっています。

未把握の脆弱な外部公開資産による攻撃リスクが増加している背景から、

自社が保有するIT資産を適切に把握し、継続的にリスク管理を行うASMが注目されています。

2023年5月29日には、経済産業省も「ASM(Attack Surface Management)導入ガイダンス~

外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」を取りまとめ、

ASMの基本的な考え方や特徴、留意点などの基本情報とともに取り組み事例を紹介しています。

はじめてのASM解説資料 無料ダウンロード

自社のWebサイトの管理者様や、クライアントのWebサイト管理を行っているご担当者様に向けて、ASMの基礎知識からツール導入のメリットを解説する資料を無料でダウンロードいただけます。

無料ダウンロードASMを行う上での課題

ASMで行う攻撃面の発見・情報収集、リスク評価といったプロセスを手作業で行うには専門知識と多くの工数が必要です。

例えば攻撃面の発見・情報収集を考えると、手作業の場合、各事業部や子会社に対してヒアリングシートを通じて

情報の集約を行うことが考えられます。しかし実際に情報収集を始めると、ヒアリングをすべての部署にやり切れるのか、ヒアリング結果をすべてそのまま信じてよいのか、

アップデートのたびに更新をしてもらえるかなど様々な課題が発生します。手作業では多くの課題と工数が発生するためASM専用のツールを活用して実施することが一般的です。

ASMツールのメリット

ASMツールを用いることで、自社が保有する外部公開IT資産の把握や、IT資産における脆弱性情報の収集・リスク評価を簡単に行うことが可能です。

特に事業部や各関係会社主導でサービスインフラの運営を行っている場合、手作業では攻撃面の把握やリスク評価に多大な工数が発生する場合もありますが、

ツールを用いることで、作業負荷およびシステム負荷を抑えて全社的なリスク管理を行うことが可能です。

ASMと脆弱性診断、ペネトレーションテストの違い

ASMツールと同様にリスク評価を行う手法として脆弱性診断やペネトレーションテストが挙げられます。各手法の実施目的や対象を正しく理解して自社にとって適切な手法を選択しましょう。

ASMによる診断対象

ASMツールと脆弱性診断では検査対象とする資産に違いがあります。

脆弱性診断では、詳細/網羅的に脆弱性を特定することを目的として、対象とする資産に対して疑似的な攻撃など、システムに対して負荷を与える診断を行います。

サイトが落ちたり、ゴミデータが貯まったりなど運用に対して影響を与える可能性もあるため、既に把握済みの特定のシステムに対して、管理者と事前調整を行ったうえで診断することが一般的です。

一方でASMツールでは全社的なリスク管理を行うことを目的として、自社が保有する攻撃面の洗い出しから行い、未把握の資産も対象としてリスク評価を行います。管理者を特定できない資産に対してもリスク評価を行う場合があるため、システムに負荷を与えない範囲で診断をする必要があります。オープンポートの確認や、バージョン情報のチェックなど負荷の無い範囲で脆弱性情報の検出を行います。

ASMの診断頻度

ASMと脆弱性診断では、想定される診断の頻度も異なります。

ASMでは継続的な監視を目的として、日単位や週単位など比較的短いスパンで脆弱性の検出を行います。

一方、脆弱性診断では年単位や四半期単位、あるいは大きな機能リリースの後に1回実施するなど、

ASMと比較して長期的なスパンで実施されます。

日々新たな脆弱性が発見されるため、定期的な脆弱性診断を行い、常に最新の情報を把握する必要はありますが、すべての資産に対して高頻度で手動の脆弱性診断を行うと時間も費用も膨大にかかってしまいます。

日々の継続的な監視はASMツールなどを活用し、大まかなリスク評価を行ったうえで必要に応じて深堀の診断を手動で行うなど、活用方法の棲み分けが行われています。

効率的な「セキュリティ診断」を実現するには?解説資料

サイバー攻撃の対象になりやすく、新たなセキュリティリスクにつながりかねない事業部門のWebサイトなどに、全社のIT資産に対する効果的な脆弱性診断の実施方法を解説します。

無料ダウンロードASMで発見される脆弱性の事例

ASMでは未把握のIT資産まで診断対象とすることから、これまで脆弱な状態で放置されていた資産が発見されることがあります。

当社の診断ツールで診断を行った際によく見つかる脆弱な状態で放置されていたIT資産の例を記載します。

よく見つかるセキュリティ対策が不十分なIT資産の例

- 既知の脆弱性が存在するWordpressプラグインの利用

- 公開されるべきではない情報を閲覧可能(データベース、設定、Gitなど)

- サポートが終了したソフトウェアの利用

攻撃面を適切に管理するためには、自社が保有するIT資産を把握し、リスク評価を行ったうえで最新のバージョンにアップデートを行う、不要なファイルは削除するなどの対応を継続的にまわしていく必要があります。

無料で試せる国産ASMツール

GMOサイバー攻撃ネットde診断は、初めての方でも使いやすい国産のASMツールです。

日本語メインのシンプルでわかりやすいUIでドメイン登録だけで簡単にご利用いただけます。

またコンサルタントによるアドバイザリーサービスにより、全社的な脆弱性管理の実現を支援します。デモ画面をお見せしながらご説明も可能です。ぜひお気軽にお問い合わせください。

監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。