フォレンジック(デジタルフォレンジック)とは?調査内容など基礎から解説

フォレンジックは、サイバー攻撃被害を受けた場合に、原因や犯人の特定などを目的として、デジタルデータを扱うPCやサーバ、クラウド、オンプレミスのネットワーク機器、携帯電話、USBメモリやSDカードなどの記憶媒体を対象に調査を行い、サイバー犯罪や被害に関連する証拠を収集することです。

フォレンジックとは「法的に有効な」という意味を持ち、IT分野では主にコンピュータ犯罪におけるデジタルデバイスに記録された情報の回収と分析調査を行うことを指します。

デジタルフォレンジックは「デジタル鑑識」とも呼ばれ、最高裁や警視庁でも行われる正式な捜査手法です。

フォレンジック・セキュリティインシデント対応支援サービスの詳細はこちら

目次

フォレンジック調査が必要な理由

サイバー攻撃の被害状況把握と原因究明・再発防止策の策定のため

ランサムウェア感染(マルウェア感染)や不正アクセス、Webサイトの改ざん、在職中の社員や退職者による不正な情報持ち出しなど、セキュリティインシデントにはいくつか種類があります。どのインシデントも被害拡大防止や再発防止のために被害状況や被害範囲の調査は欠かせません。

特にランサムウェアなどコンピュータウィルスに感染させられた場合は、感染経路の特定に加えて内部ネットワークへ侵入された痕跡がないか、侵入された可能性がある場合は横展開され被害範囲が拡大していないか調査することを推奨します。

法的措置・訴訟準備のため

情報セキュリティに関わる事故により自社が責任を問われることになった場合や、不正者を訴えたい場合にもデジタルフォレンジックが必要です。

例えば従業員による内部不正や不正アクセスによって大量の個人情報が企業から漏洩する事案が度々ニュースになっていますが、企業はこの時に漏洩経路やどの程度の規模の情報が漏洩したか、また不正者や責任の所在は誰にあるのか説明する責任あります。

不正者を民事訴訟で訴えたい場合は、不正行為の証拠としてデジタルフォレンジックの調査結果を裁判所に提出します。

フォレンジック調査で重要なポイント

証拠隠蔽や、ログが流れてしまう前の証拠保全

重要な痕跡を残しているログの大半は、保存期間が設定されています。インシデントの発覚や証拠保全までに時間がかかってしまうと、事故当時のログが流れてしまい、十分な調査が実施できない場合があります。

攻撃者(不正者)は自身の攻撃の痕跡を消す場合が多く、時間経過とともに証拠が消されやすくなります。加えて、不用意な社内での確認作業により、攻撃者の痕跡が上書きされてしまい、調査が十分に実施できないことも少なくありません。

そのため、迅速かつ適切な証拠保全が重要です。

症状が現れていない領域も含めた、根本的な原因調査

Web改ざんやランサムウェアなどは気づきやすいインシデントのため、迅速な復旧対応を実施する企業も多いですが、システム再稼働のための対応を実施するだけでは不十分です。一度攻撃者に侵入を許してしまった環境では、当然二度目の侵入も容易に行われます。バックドアが仕掛けられ、後日侵入されてしまう場合もあります。

そのため、侵害原因や被害影響を調査することにより、再発防止策を実施する必要があります。

フォレンジック調査の種類

各種セキュリティインシデントにおける調査のポイントをご紹介します。

マルウェア感染調査(不正アクセス・ハッキング)

ランサムウェアなどのマルウェア感染におけるフォレンジック調査では、PCやサーバなどのログを解析し、コンピュータウィルスに感染した原因や感染の影響範囲を調査します。 Emotetなど特定のマルウェアは流行り病のように定期的に感染拡大することがあります。

現在マルウェアに感染している兆候が見られなくても、アンチウィルスソフトやEDRなどのセキュリティ製品で検知できていないだけで、実はコンピュータウィルスに感染していたということもあります。

スレットハンティングという調査方法は、既にランサムウェア感染が判明している場合に、同じネットワーク内に同一のランサムウェア感染端末がないか確認する方法としても有効です。ネットワーク全体を対象に広範囲にフォレンジック調査を希望をされる場合は、スレットハンティング(広域ファストフォレンジック)の実施を検討ください。

Webサイト改ざん調査

改ざんされたWebページは、閲覧したユーザに損害を与える仕掛けが仕込まれていることや、他のサイバー攻撃の一部として利用される場合があります。 Webコンテンツの書き換えだけでなく、水面下でWebサーバやWebサーバと連動している個人情報などのデータが抜き取られていた事例もあります。

また、早急に復旧しようとバックアップから改ざん前のデータに復元しても、すぐに改ざんされてしまうということが多々あります。

被害を封じ込め、復旧させるために、まずは一時的な公開の停止やネットワーク遮断等を実施し、 Webページの改ざんを引き起こしている事象を把握した上で原因を排除していく必要があります。

社員や退職者による情報持ち出しの調査

企業の情報漏洩はサイバー攻撃によるものだけではありません。

例えば営業秘密情報の漏洩は、2~3割は社員によるものとの報告があり、退職者が転職先への手土産として、会社の重要情報を持ち出すというケースが多くあります。

他社に派遣していた社員に情報持ち出しの疑いがかかるというケースもあり、 派遣先への説明責任が発生するなど、社内だけの問題に留まらなくなります。

社員による情報漏洩が疑われる場合は、情報の共有をできるだけ小さく押さえ、痕跡が残りそうな機器を推測し、 迅速に調査対象となる情報を確保する必要があります。

弁護士や警察への連絡、本人からのヒアリング等は適切なタイミングで段階を踏んで行動する事が重要です。

ビジネスメール詐欺(BEC)調査

ビジネスメール詐欺は上司や部下、同僚、取引先や顧客へのなりすまし、あるいは乗っ取ったメールアカウントからメールを送ることで、 メールの受信者を騙す犯罪行為です。

ビジネスメール詐欺の多くは金銭目的です。例えば、経営者を騙り社内の経理担当者を偽の振込み先に誘導して振り込ませる、 あるいは自社の経理担当者を騙り取引先に偽の請求書と振込先を送って入金させるといった被害が報告されています。

昨今のビジネスメール詐欺では、メールの内容に不自然さがなく、普段やり取りしている相手ではないことに気が付きにくくなっています。 また、実在するドメインと一文字違いのドメインを取得するなどその手口は巧妙化しています。 被害者が頻繁にメールでのやりとりをする立場の場合は調査用のログが流れやすいため、気が付いた時点で早急に保全作業を開始する必要があります。

フォレンジック調査の費用

JNSA(NPO法人日本ネットワークセキュリティ協会)が公開しているインシデント損害額に関する調査レポートには次のように概ね300~400万円という記載があります。

PCとサーバー数台程度の調査であれば、初動対応およびフォレンジック調査を合わせて概ね300~400万程度の金額が必要となります。しかし、マルウェア感染の範囲が拡大した場合など、大規模な被害を受けたときは、フォレンジック調査の対象となる端末数が増加し、ネットワーク内の挙動等の調査も必要になるため、その費用は数千万円~に及ぶ場合もあります

JNSA(NPO法人日本ネットワークセキュリティ協会) 「インシデント損害額調査レポート 2021年版 」から引用

GMOサイバーセキュリティ byイエラエでは、法人向けにフォレンジック調査のお見積り、お問い合わせの緊急窓口を設けております。お急ぎの場合は以下よりお問い合わせください。

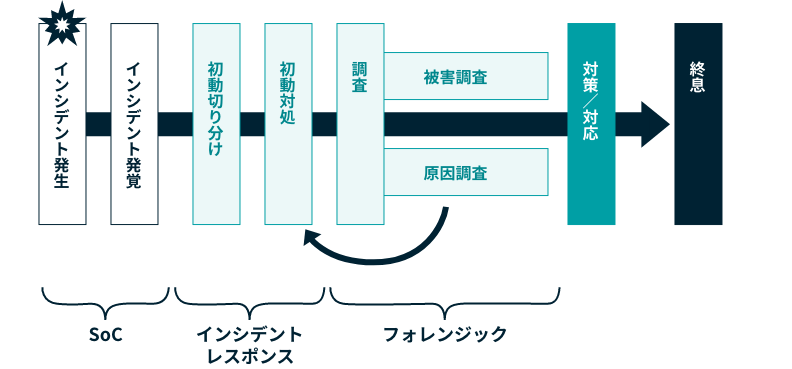

フォレンジック調査の流れ

前述の通り、フォレンジック調査は初動対応が重要になります。

ここでは、当社のフォレンジック調査の流れをご紹介します。

1.インシデント発生時の状況をヒアリング

インシデント対応支援やフォレンジック調査は緊急を要することが多く、時間がたつとデータの改変が発生する恐れがあります。 システムの状態など極力短時間でヒアリングし、早急に調査対象の把握を行います。

2.データ収集・証拠保全作業

パソコン、スマートフォン、各種サーバ等のデジタルデータの証拠能力を失わないよう収集し、保全します。

エンジニアの現地派遣によるオンサイト保全作業も可能です。

3.保全したデータの調査・解析

証拠となり得る情報を見つけ出すために、保全したデジタルデータをはじめ、 それ以外にも関連するネットワーク機器の中にあるログなどの情報から、原因究明や被害の影響等を調査します。

4.報告

調査対象とした組織・人・端末・期間、調査に使用した製品・ソフトウェア、 実施した調査手続きの内容、分析結果から得られた情報等を正確に記載し、 調査結果だけでなく、推奨施策・対策なども含めた報告書をご提供します。

フォレンジック・インシデントレスポンス対応支援サービスの詳細はこちら

セキュリティインシデント防止のために必要なこと

セキュリティインシデント防止のために、以下の3つの観点で社内の管理、教育体制を整える必要があります。

情報セキュリティ体制の構築

- セキュリティポリシーを策定し、それに基づいたガイドラインに準拠しているかを監査する

- セキュリティ対策の効果を確認するために、定期的な監査や評価を行い、必要に応じて改善する

- Webサイトやアプリケーション、ネットワークの脆弱性を定期的にチェックし、必要なパッチやアップデートを適用する体制を構築する

情報資産の管理

- 従業員に貸与している資産を管理し、誰が何を使っているかを把握する

- 必要な人のみが情報資産にアクセスできるように制御する

セキュリティインシデントが発生してしまったら

万が一セキュリティインシデントが発生してしまったら、以下のような対応を迅速に行う必要があります。

- CSIRT担当者の任命と責任範囲を明確にする

- 報告体制を整備し、迅速な対応ができる環境を構築する

- 事故があった際の証拠保全のため、バックアップと復旧体制を整える

当社では、法人によるサイバーセキュリティインシデントの初期対応から、コンサルティング、脆弱性診断、対策まで一貫したご対応が可能です。お困りの際は、ぜひご相談ください。

当社で行う初期調査の一例

- 緊急で対応する必要がある対策の助言

- 対外的発表のためのインシデント調査指針のご提案

- インシデントの個別事象の一部を調査

- 不審なプログラムの実行痕跡調査

- 不審なログイン履歴調査

- 不審なリモートデスクトップ接続履歴調査

- 特定の調査項目のいずれかを実施

- Webブラウザアクセス履歴の抽出

- USB接続履歴

- リモートデスクトップ接続履歴

- Wi-Fi接続履歴

監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。