社内ネットワークペネトレーションテスト

企業内ネットワークのセキュリティ対策状況を評価

ペネトレーションテストは、予め攻撃シナリオを定義し、攻撃者の目的が達成されるかどうかを検証します。

システムやサーバ単体の脆弱性評価に留まらず、環境全体を通してテストを実施するため、実際の攻撃者に近い視点で問題点を発見します。

標的型攻撃対策

企業内インフラ環境のマルウェア感染への対策状況を評価

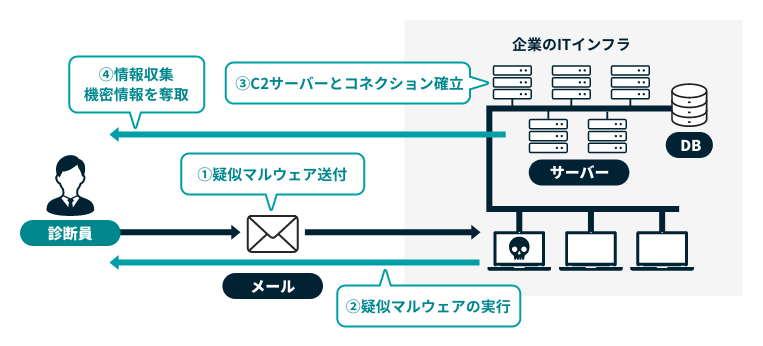

攻撃対象である社員のメールアドレスに対して、疑似マルウェアを添付した標的型メールを送信します。疑似マルウェアを実行いただき、感染端末から内部NWに侵入します。

その後、個人情報等の重要な情報の奪取や、サービスの停止が可能か調査します。

- 診断員が実施端末に対してカスタマイズした疑似マルウェア付きのメールを送付。

- クライアントが実施端末で疑似マルウェアを実行。※疑似マルウェア実行端末は、実際に業務で利用している端末を推奨します。

- カスタマイズした疑似マルウェアが弊社C2サーバーとコネクションを確立した時点でテストがスタート。

- 感染端末やネットワーク内の他端末から情報を収集し、攻撃者の標的となる機密情報を奪取できるかなどテスト。

はじめに診断目的とゴールの設定を明確にした上で、想定シナリオを作成します。

お客様の前提条件や制約条件に応じて、個別のシナリオを作成しますので、短期間でも標的型メール攻撃による侵入を想定したペネトレーションテストの実施が可能です。

| 診断目的 | ゴール(例) | シナリオ(例) | 期間 |

|---|---|---|---|

| マルウェア感染するとどこまで侵入されるか確認したい | 管理権限者のみアクセス可能な個人情報DB | インターネット接続環境にて疑似マルウェアをご担当者様に実行いただき、上記環境とは論理分断された内部NW環境へ不正侵入しADの設定不備やパスワードの運用不備を利用して、機密情報を外部へ持ち出します。 | 5営業日〜 |

| 投資した防御機構の効果測定をしたい | 公開前の財務情報 | ご担当者様に疑似マルウェアを実行いただきSOCやEDRなどの防御機構を回避しながら上記と同じシナリオを実行します。 | 10営業日〜 |

| ペネトレに加え社員が標的型メールにどの程度感染するかも確認したい | 知的財産に関する機密情報 | ご担当者様に疑似マルウェアを実行いただき上記シナリオのペネトレに加えて、標的型メール攻撃を行い開封結果を集計します。 ※送信先数は無制限です ※送信元ドメインは受信許可に設定願います | 15営業日〜 |

| より現実に近い形で標的型メール攻撃をテストしたい | 重要設備(工場,DC等)のシステム管理者権限 (※空調制御など含む) | 疑似マルウェア実行を前提とはせず、標的型メール攻撃が成功したら該当端末を乗っ取り上記シナリオを実行します。 ※テスト対象者への事前通知は不要です。 | 20営業日〜 |

社内システムやIT資産のセキュリティ対策評価

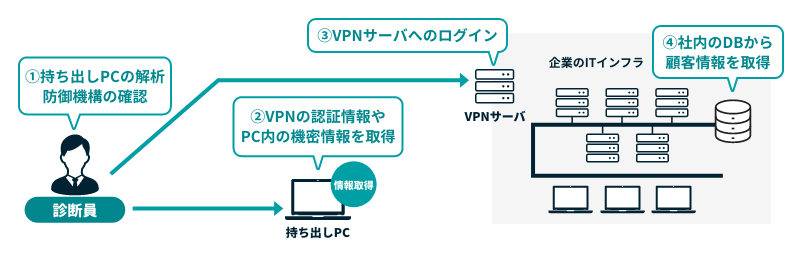

テレワーク端末から企業内NWへの侵入検証

企業の従業員がテレワーク端末を紛失・攻撃者が取得したことを想定し、当社の診断員がテレワーク端末を解析します。取得した情報から、外部から社内ネットワークへのアクセスが可能になっていないかを検証します。

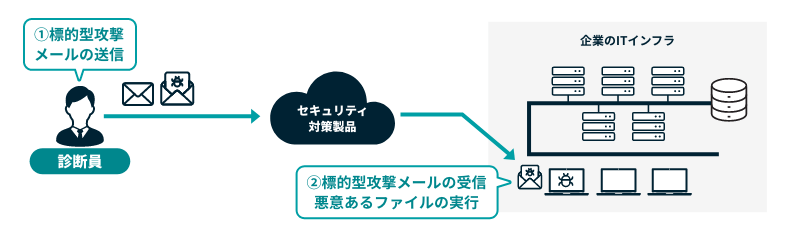

セキュリティ対策製品の設定検証

近年のサイバー攻撃への対策として、新規のセキュリティ対策製品の導入を検討しているもののベンダーの記載通りの挙動が適切に行われているか、自社のカスタムポリシーが問題なく適用されているかなど調査を行います。その結果、想定外の環境設定ミスなどを発見することが可能です。

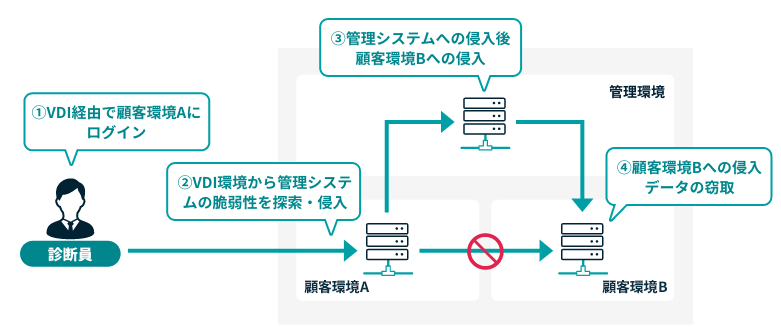

クラウドサービスの利用者がアクセス許可されていない情報にアクセス可能かを検証

多数のベンダー企業が共通して管理・運用をしているシステムで、一定の権限しかないベンダーアカウントからアクセスできないはずの情報へアクセス可能か調査します。

関連記事:グループメールの設定ミスによるAWSアカウントの乗っ取りと対策

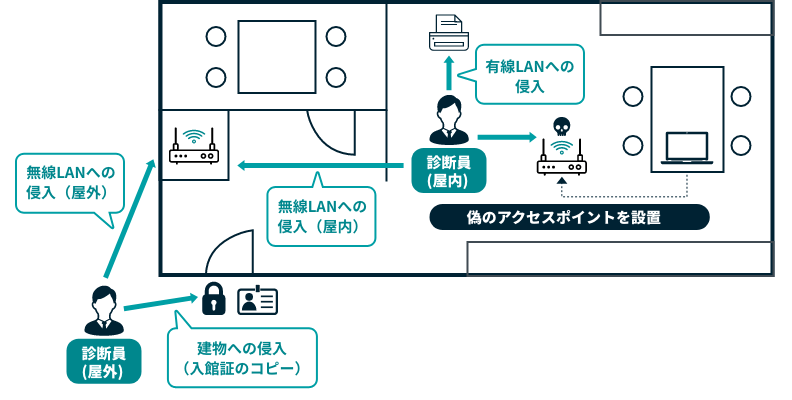

物理環境への侵入に対するセキュリティ対策評価

清掃業者や企業内の共用スペースにあるLANポートやゲスト向けWi-Fiなどから社員が使用しているネットワークへ侵入し、個人情報のデータベースなど重要情報を取得可能か調査します。

共用スペースなどからサイバー攻撃に繋がる侵入経路を特定

不特定多数の出入りがある共用スペースのゲストWi-FiやLANポートなどから内部ネットワークに侵入が可能かを検証します。サイバー攻撃に繋がる侵入経路の特定が可能です。

物理的なアクセスコントロールがサイバー攻撃に対して適切に機能しているかを検証

IDが必要な執務エリアへ不審がられずに入館し、不正に機器を設置し、内部ネットワークへの侵入が可能かを検証します。

工場やデータセンター等のサイバー攻撃に繋がる物理的な侵入経路の検証

工場やデータセンター等に設置された監視カメラや共用スペースなど施設全体を調査し、サイバー攻撃に繋がる物理的な侵入経路の洗い出しを行います。

社内ネットワークペネトレーションテストの

よくある質問

- Qシステムの稼働に影響ありますか?

- A情報の奪取が目的のため影響ない範囲で調査を実施します。

- Q疑似マルウェアは何か悪さをしますか?

- A感染端末を遠隔操作できるようにする機能のみです。

- Q疑似マルウェアはテスト後に削除が必要ですか?

- Aテスト終了後に削除願います。(手順をご案内いたします)

- Q準備するものはありますか?

- Aアカウント、端末をご用意ください。

実際に業務利用されているものが望ましいです。

新規でご用意いただく場合は、マルウェアの実行が想定されるユーザが使用している環境(設定、インストールソフトウェア)、権限と同一となるものをご用意ください。

- QSOCへ事前通知する必要はありますか?

- Aほとんどの場合、必要ありません。

脆弱性を検証するための実証コードを実行する場合など、状況や環境に応じてお願いする場合があります。

弊社作業により検知されたものについてはテストである旨通知の上、静観をお願いいたします。