VPNの脆弱性とは?セキュリティリスクと対策を解説

近年、働き方改革やテレワークの推進などにより自宅やカフェなど、様々な場所から仕事を行うようになってきています。そのような働き方を実現するうえで重要な技術として、VPN(Virtual Private Network)があげられます。VPNは非常に柔軟で便利な働き方を実現する技術である一方で、きちんとしたポリシーにより運用をされないと、思わぬセキュリティ事故を招くこともあります。

本記事では、VPNの仕組みや、実際のセキュリティ事故の事例をあげながら、VPNの運用における必要事項について解説していきます。

VPN機器の脆弱性管理なら

初めての方でも使いやすいASMツール「GMOサイバー攻撃ネットde診断」

目次

VPNの仕組みとセキュリティリスク

VPNの仕組み

VPNは、インターネット上でプライベートな通信網を構築する技術です。プライベートな通信網を構築し、インターネット上のデータを暗号化して第三者に読み取られるのを防ぐことで、遠隔地から安全に企業ネットワークへアクセスすることが可能です。自宅や外出先から企業のシステムに安全にアクセスするリモートワーク、公共のWi-Fiを使う際のセキュリティ対策などで利用されています。

現在、VPN機能はファイアウォールやルーター、ウィルス対策用のアプライアンスなどの他の製品に統合されることが多くなっています。これにより、他の様々セキュリティ対策と一緒に、より包括的な保護を提供するサービスが提供されています。

VPNの利用が推進された背景

VPNの利用が推進された背景は、2020年の新型コロナウイルスの流行による在宅勤務の導入が大きく関わっています。自宅からでも安全に社内のネットワークに接続するために、VPNが活用されました。総務省の統計によると、2019年に在宅勤務の導入は20.2%であったのが、2022年には51.7%と、導入企業は2倍以上となっており、急速に在宅勤務の導入が拡大したことが分かります。

VPNのセキュリティリスク

VPNはインターネット経由で安全な通信を可能にする技術ですが、その脆弱性が適切に管理されていない場合、重大なセキュリティインシデントを招く原因となり得ます。

警察庁の調査「令和7年上半期における サイバー空間をめぐる脅威の情勢等について」によると、ランサムウェアの感染経路の6割はVPN経由となっています。これは、放置された脆弱性や、アクセス制御や認証の不備が、攻撃者の主要な侵入手段になるためです。

特に懸念されているのが、ネットワーク貫通型攻撃です。ネットワーク貫通型攻撃とは、VPNなどインターネットとの境界に設置されたセキュリティ製品のセキュリティホールを突くことで企業ネットワーク内に侵入し、深刻な情報漏洩やシステム障害を引き起こす可能性がある攻撃です。ネットワーク貫通型攻撃の影響は極めて大きく、一度侵入されると、攻撃者による不正アクセス、データの窃盗、ランサムウェアの感染など、企業活動に致命的な打撃を与えかねません。

顧客情報の漏洩が発生した場合、企業の信頼失墜につながり、法的責任や経済的損失を負うことになります。情報処理推進機構(IPA)も、VPNの脆弱性に対する注意喚起を行っています。具体的には、最新のセキュリティパッチを適用すること、強固な認証方法の導入など、VPNのセキュリティ強化を推奨しています。

VPNのセキュリティ対策に有効なASMを解説

ASMはIT資産を自動検出し、VPN機器の未修正の脆弱性や設定ミス、把握漏れの「シャドーIT」を継続的に監視・可視化できるため、侵入経路の早期発見と対策に有効です。

無料資料ダウンロードVPN機器利用時に留意すべき脆弱性例

VPNを安全に利用するためには、機器の利用時に脆弱性を定期的にチェックし、改善をしていく仕組みが必要です。具体的にどのような脆弱性に注意すればいいのか、説明します。

各VPN機器のバージョン情報に起因する脆弱性

VPN機器やネットワーク機器は、様々なハードウェアやソフトウェアで構成されている以上、利用されている部品やプログラミング言語によって脆弱性が発見される場合があります。これらの脆弱性は、サイバー攻撃や不正アクセスの窓口となる危険性があります。

こういったハードウェアやソフトウェアの脆弱性は世界中の攻撃者や研究者により、日々発見されているため、特に古いVPN機器などには、大量に脆弱性が発見される場合があり、重大なセキュリティホールとなる場合があります。

VPNの設定ミスに起因する脆弱性

VPNの設定ミスは、企業のセキュリティ状況に深刻な影響を及ぼす可能性があります。例えば、VPN機器の管理画面がインターネットからアクセス可能な状態になっている場合、攻撃者による不正アクセスのリスクが高まります。

また、認証情報が弱い(簡単に推測できるパスワードなど)場合、ブルートフォース攻撃によってこれらの情報が突破される恐れがあります。

さらに、VPN接続に用いるサーバー証明書が偽装されることにより、中間者攻撃を受ける危険性もあります。

ウィルス感染したクライアント端末からの侵入

リモートワークの普及により、多くの従業員が自宅や外出先からVPNを通じて企業ネットワークにアクセスします。しかし、これらのクライアント端末がウィルスに感染している場合、VPN接続を介して企業のシステム内部にマルウェアを拡散させるリスクがあります。

また、従業員が利用している端末が自前の端末であった場合はセキュリティポリシー等が統一されておらず、それぞれの端末においてマルウェア対策などの漏れが発生しやすくなります。そのような端末は社内システムへのセキュリティホールとなり、サイバー攻撃を誘発する可能性が高まります。

関連記事:ランサムウェア対策を解説|被害の8割を防ぐ「入口対策」と基本の多層防御

VPNへのサイバー攻撃被害の事例

事例:大阪急性期・総合医療センターのランサムウェアによるシステム障害

本件は、IT事業者がリモート保守のために設置したVPN機器の脆弱性を用いてネットワークに侵入され、2200台ものPC端末に不正にアクセスをされた事例です。VPN機器の脆弱性が放置されていただけでなく、ネットワーク機器やPC端末のパスワードも共通化されているなど、脆弱性や認証に関するITガバナンスが欠如していたために発生しました。

結果として、ランサムウェアによりシステムのデータが暗号化されたことで病院のシステムが使えなくなり、救急診療や外来診療などの病院業務に大きな支障が出てしまった事例です。

事例:名古屋港コンテナターミナルのシステムがランサムウェアに感染

本件は、保守作業用VPNを通じて物理サーバーにランサムウェアが侵入し、サーバーのデータが暗号化された事例です。保守作業に利用する外部接続部分のセキュリティ対策が見落とされていたことや、サーバー機器及びネットワーク機器の脆弱性対策が不十分であったことが原因として挙げられています。

また、サイバー攻撃における対応手順等の未整備といった、ITプロセス上の脆弱性も被害が大きくなる要因となりました。

結果として、港湾の統一システムが停止したことで、コンテナ搬出入作業の停止を余儀なくされています。

ランサムウェア対策の第⼀歩は資産の⾒える化

ランサムウェア対策を進めたいが、何から始めればいいか分からないといったお悩みはありませんか?

本資料では、攻撃者の⾏動⼼理に基づくランサムウェア攻撃対策を解説します。

VPN機器の脆弱性を狙った攻撃を防ぐためのポイント

自社が利用しているVPN機器の脆弱性情報を調査して対策する

自社で利用しているVPN機器のセキュリティ状態を常に最新のものに保つことは、企業の情報セキュリティを維持する上で不可欠です。利用しているVPN機器に脆弱性が発見された場合、攻撃者によって悪用されるリスクが高まります。そのため、JPCERT/CCやセキュリティ研究機関から発信されるアラート、VPN機器ベンダーからのセキュリティ情報の公開を定期的にチェックし、報告された脆弱性が自社のVPN機器に該当しないか確認することが重要です。該当する脆弱性が見つかった場合は、速やかにベンダーが提供するパッチを適用するか、推奨される対策を施す必要があります。

このプロセスを継続的に実施することで、VPN機器を通じた不正アクセスのリスクを低減し、ネットワークを保護することができます。他セキュリティ製品に統合されて提供されているVPNについても見落とさないように注意が必要です。

VPNの運用方法を確立し、定期的に見直しを行う

VPNの安全な運用には、適切な運用ルールの設定とその定期的な見直しが必須です。例えば、VPN導入時にデフォルトの認証情報を変更し、強固なパスワードポリシーを適用することが基本です。さらに、「端末内に不要な社内データを保存しない」「VPN接続時のセキュアな通信路の確保」など、具体的な運用ルールを設定することが重要です。また、これらの運用ルールは、外部環境や技術の進化、企業のビジネスニーズの変化に合わせて定期的に見直し、更新する必要があります。こうすることで、VPNを通じた安全なリモートアクセス環境を維持し、セキュリティインシデントの発生を防ぐことができます。

従業員の情報リテラシーを向上する

VPNの安全な利用には、従業員一人ひとりの情報リテラシーの向上も欠かせません。リモートワーク環境では、システム管理者だけでは全てのリスクを管理し切れないため、従業員自身がセキュリティ意識を持つことが重要です。

例えば、それぞれのが利用している端末に定期的にウイルスチェックを行う、フリーWi-Fiのような暗号化されていない通信環境でのVPN利用は避ける、強固なパスワードを使用する、不審なメールやリンクをクリックしないようにする、といった意識です。

従業員に対して定期的なセキュリティ研修や啓蒙活動を実施し、セキュリティ意識を高めることで、VPN経由のセキュリティリスクを大幅に低減させることができます。

VPNに関するセキュリティ対策は見落とされがち

VPN機器のリスクを適切に理解して対策することが重要

VPN機器のセキュリティ事故は、企業の情報漏洩、業務の停止、信頼失墜といった深刻な影響を及ぼす一方で、その対策は十分に進んでいないのが現状です。この背景には複数の理由があります。

まず、多くの企業ではVPN機器の管理が適切に行われていません。VPNのセキュリティ状態を常に監視し、最新の脅威に対応するには専門的な知識が必要ですが、そのための人員が不足している場合が多いです。また、セキュリティアップデートが提供されたとしても、その重要性を理解し、適切なタイミングでアップデートを実施できる人員がいないことも問題です。

アップデート作業はテストや周知といった、実施までの手続きに時間がかかってしまうこともあります。さらに、多くの場合、VPN機器やセキュリティ製品は「導入すれば安全」という誤った認識が根付いています。このため、一度設定されたらそのままになってしまい、脆弱性が放置されるケースが見られます。

セキュリティは日々進化する脅威に対して継続的な対策が必要ですが、この点が十分に理解されていない場合が多いです。これらの問題に対処するためには、まずVPN機器やセキュリティ体制の定期的な診断が不可欠です。診断ツールを利用することで、脆弱性の有無やセキュリティポリシーの適切さを自動的に評価し、問題点を明らかにすることができます。

しかし、ツールだけでは十分ではなく、専門家の知見に基づくアドバイスも非常に重要です。専門家は最新の脅威情報や対策技術を理解しており、企業の状況に応じた具体的な改善策を提案することができます。

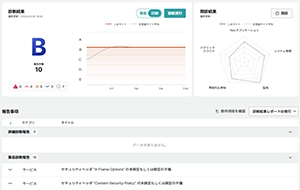

全社のセキュリティ診断を効率化する ネットde診断

ネットde診断を利用したVPNのセキュリティ対策

VPN機器における脆弱性管理を行うためには、①自社が保有するVPN機器の把握 ②運用プロセスの制定 ③定期的な診断 が必要不可欠です。『GMOサイバー攻撃ネットde診断』はこれらのプロセスを包括的に効率化することができるサービスです。一過性の部分的な脆弱性診断だけでなく、全社の資産を定期的に診断するサービスであるため、企業全体のサイバー攻撃対策(サイバーセキュリティ)強化を実現できます。

全社のVPN機器に対する効率的なセキュリティ診断

現在、様々なメーカーにより多様なVPN機器が提供されていますが、『GMOサイバー攻撃ネットde診断』は幅広い機器に対応した脆弱性診断を実施することが可能です。世界的にシェアが高いfortigate製の機器をはじめとして、各種製品(Cisco、Palo Alto、SonicWall)に対応しています。またVPN機器だけでなくメールサーバーやFTP機器などの脆弱性についても診断可能です。

VPN機器の運用管理に関するセキュリティ専門家によるアドバイス

また診断を行うだけではなく、診断結果に対する対応についてもサポートを受けることができます。具体的には、専門知識を有したコンサルティングチームに、レポートに沿ってどのような対応をすべきか、優先順位付けや業務影響が少ない対応方針について相談をすることが可能です。運用面での課題についてもご相談いただけます。

VPNのセキュリティリスクについて気になる方はぜひお気軽にご相談ください。

VPN機器のセキュリティ対策なら ネットde診断 ASM

・未把握の外部公開サーバーを発見

・セキュリティパッチの適用等、定期的な脆弱性対策

ネットde診断が忙しいセキュリティ担当者様をご支援します!

監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。