ランサムウェアとは?感染の症状や企業が取るべき対策を解説

ランサムウェアの被害は近年増加・深刻化しており、ランサムウェア対策は様々な企業で取り組むべき社会的な問題になっています。本記事では、ランサムウェアの侵入経路や対策について記載していきます。

目次

ランサムウェアとは

ランサムウェアは、悪意あるソフトウェア(マルウェア)の一種で、ransom(身代金)とsoftware (ソフトウェア)を組み合わせた用語です。感染したシステムのデータを暗号化し、被害者に対してデータの復元と引き換えに身代金を要求することを目的としています。

ランサムウェアは、企業や個人を標的にしており、特に企業のサーバーやネットワークに感染することで広範囲に被害を与えます。感染方法としては、脆弱なソフトウェアのセキュリティホールや標的型メールを利用するケースが多く、リンクをクリックしたり添付ファイルを開いたりすることで感染が広がります。被害者が要求された金額を支払っても、必ずしもデータが復元される保証はなく、逆に追加の要求が来ることもあります。

近年では、支払いに匿名性が高い仮想通貨が利用されることが多く、追跡が難しいため、犯罪者にとって好都合な手段となっています。

ランサムウェアの感染経路を監視するなら ASMツール ネットde診断

サイバー犯罪者がマルウェアを使う目的

サイバー犯罪者がランサムウェアなどのマルウェアを利用する目的は、主に金銭的な利益の追求です。ランサムウェア攻撃では、被害者の重要なファイルやデータを暗号化し、それを復号するための鍵を提供する代わりに身代金を要求します。

特に企業にとって、業務に不可欠なデータが使用不能になると、業務が停止し、大きな経済的損失が生じるため、早急な復旧が必要になります。そのため、企業側が身代金を支払う選択肢を取ることが少なくありません。

さらに近年の攻撃では、単にデータを暗号化するだけでなく、データを盗み取った上で、インターネット上に公開すると脅迫する「二重脅迫」が増えています。この場合、データが復号されたとしても、被害者の機密情報が外部に流出するリスクがあり、企業の信用に多大な影響を与える可能性があります。

マルウェアを使う目的は、必ずしも身代金の要求に限りません。企業や国家機関などのインフラを狙った攻撃では、政治的目的や社会的混乱を引き起こすこともあります。また、企業の知的財産や個人情報を盗むことで、これらの情報を、ダークウェブをはじめとしたインターネット上で売買し、利益を得ることも行われています。ランサムウェアはこのように多様な目的で利用されるため、対策が急務となっています。

ランサムウェアの被害動向

過去に流行したランサムウェアとしては、2013年の『CryptoLocker』や2017年の『WannaCry』が知られています。独立行政法人の情報処理推進機構(IPA)は、セキュリティ対策を啓発するために毎年「情報セキュリティ10大脅威」を公表していますが、ランサムウェアの攻撃を9年連続で10大脅威に挙げています。IPAにおいては、ランサムウェア対策について特別ページを作成するなど、様々な企業に対策を呼び掛けている状況です。

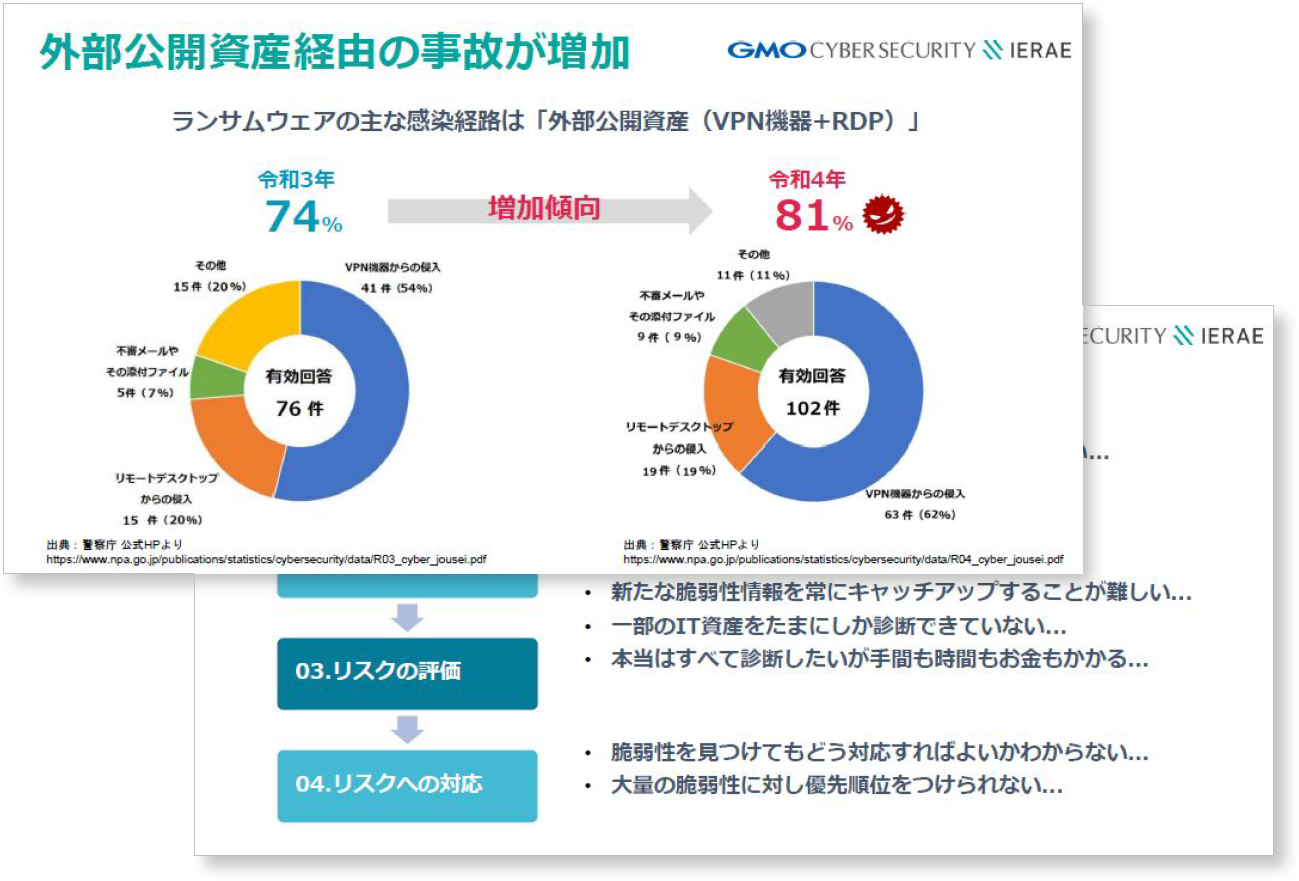

近年においては、ランサムウェアの被害件数が顕著に増加している傾向があります。警察庁がまとめた「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、令和2年下期と令和7年上期の比較で被害件数は約5倍となっています。

増加の背景としては、働き方の変化があげられます。コロナ禍でのテレワークが一斉に広まったことにより、従来の標的型メールによる攻撃に加え、テレワーク等で利用されるVPN機器や、リモートで社内ネットワークにログインする認証方法の脆弱性を突かれた攻撃が非常に増えてきています。

ランサムウェア被害からの復旧に要した期間と調査費用

ランサムウェア被害から復旧に要した時間は、1週間~1ヶ月未満が全体の37%、1ヶ月以上かかった企業は21%です。調査費用は1,000万円以上5,000万円未満が全体の41%となっており、ランサムウェア被害によって復旧のための多くの時間と費用が必要になり、業務や経営に影響することが分かります。

出展:令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について

ランサムウェア対策の第⼀歩は資産の⾒える化

ランサムウェア対策を進めたいが、何から始めればいいか分からないといったお悩みはありませんか?

本資料では、攻撃者の⾏動⼼理に基づくランサムウェア攻撃対策を解説します。

ランサムウェアによる攻撃方法

ネットワークへの侵入

まず、攻撃者はターゲットシステムに侵入するための手段を確保します。一般的な侵入方法としては、フィッシングメールや悪意のあるウェブサイト経由でマルウェアを送り込む手法が多く用いられます。例えば、攻撃者は信頼できる企業を装ったメールを送り、そのメール内のリンクをクリックしたり、添付ファイルを開いたりすることで、マルウェアがダウンロードされ、ターゲットシステムに感染します。

攻撃基盤の構築

侵入に成功すると、攻撃者はシステム内での権限を拡大し、攻撃を円滑に進めるための基盤を整えます。これは、システムの管理者権限を奪取することや、ファイアウォールやウイルス対策ソフトを無効化することが含まれます。また、攻撃者が後で再度アクセスできるよう、バックドアを設置することもあります。これにより、攻撃準備が整います。

情報の窃取

確立した端末やサーバー、ネットワーク内の共有フォルダから情報(ファイル)をコピーして収集し、外部に送出します。盗まれたデータは「二重脅迫」に利用され、ランサムウェアの解除のほかに、盗まれたデータが公開されないようにするために追加の身代金が要求されることもあります。

ランサムウェア実行

最後に、攻撃者はランサムウェアをシステムに展開し、重要なファイルを暗号化します。攻撃が実行されると、被害者はファイルやシステムにアクセスできなくなり、身代金を要求するメッセージが表示されます。攻撃者は仮想通貨での支払いを要求し、期限内に支払いがなければデータが削除され、盗んだ情報が公開されると脅迫します。

ランサムウェアの種類

ランサムウェアにはさまざまな種類が存在し、それぞれ異なる手法や目的を持っています。以下に代表的な4つのランサムウェアの種類を紹介します。

クリプトランサムウェア(Crypto Ransomware)

クリプトランサムウェアは、最も一般的なタイプのランサムウェアで、システム内のファイルを暗号化し、被害者がそれらのファイルにアクセスできなくします。このタイプのランサムウェアは、復号キーを提供する代わりに身代金を要求するのが特徴です。代表的な例として、WannaCryが挙げられ、企業や公共機関を広範囲にわたって被害に巻き込んだことで知られています。

ロッカーランサムウェア(Locker Ransomware)

ロックランサムウェアは、システム全体をロックし、被害者がコンピューターを使用できなくするタイプです。この場合、ファイル自体は暗号化されませんが、コンピューターが完全に操作不能となるため、結果的に被害者はシステムにアクセスできなくなります。コンピューターを再び使えるようにするために、攻撃者に対して身代金を支払う必要があります。

二重恐喝(Double Extortion)

Extortion(恐喝・強要)の意味のとおり、ダブルエクストーション型のランサムウェアは、単にデータを暗号化するだけでなく、被害者のデータを盗み出し、そのデータを公開しないために追加の身代金を要求します。これにより、被害者はデータの復元と情報漏えい防止の二重の脅迫に直面します。この手法は特に、企業の機密情報や顧客データを持つ組織を狙う場合に多く使われます。

多面的恐喝(Multifaceted Extortion)

最近のランサムウェア攻撃では、単に暗号化やデータの盗難だけでなく、DDoS(分散型サービス拒否)攻撃や、企業の評判を傷つけるキャンペーンなど、複数の攻撃手段を組み合わせた手法が用いられます。攻撃者はこれらの複数の脅威を利用して、被害者にさらなるプレッシャーをかけ、身代金の支払いを強要します。

ランサムウェアの感染経路

警察庁がまとめた「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によると、感染経路の上位として「VPN機器」「リモートデスクトップ」「標的型メール」があげられます。

VPN機器の脆弱性

リモートワークの増加に伴い、VPNは企業における重要な接続手段となっていますが、そのセキュリティが不十分だと、攻撃者にとって侵入経路となります。特に、古いファームウェアを使用しているVPN機器や、既知の脆弱性を放置している場合、攻撃者はこれらの脆弱性を悪用し、ネットワークに侵入します。攻撃者は侵入後、脆弱性を持つ社内のシステムを探し、管理権限を奪取し、その後ランサムウェアを展開します。

VPNのセキュリティリスクとは?事故の原因と必要な対策について解説

ランサムウェア感染を未然に防ぐなら ネットde診断

ネットde診断は、忙しいセキュリティ担当者様に代わり、WebサイトやVPNなどのネットワーク機器を定期的にスキャンし、ランサムウェアの感染経路となる脆弱性を検知します。

資料ダウンロードリモートデスクトップ(RDP)

リモートデスクトッププロトコル(RDP)も、ランサムウェア攻撃の主要な侵入手段の一つです。

RDPを利用してリモートアクセスを行っている企業が、強力な認証や多要素認証(MFA)を設定していない場合、攻撃者はブルートフォース攻撃(総当たり攻撃)や盗まれた認証情報を使用して、不正にシステムにアクセスします。一度アクセスに成功すると、攻撃者は社内ネットワークを探索し、重要なデータを暗号化します。

標的型メール(フィッシングメール)

標的型メール(フィッシングメール)は、依然として最も多いランサムウェアの感染経路の一つです。

攻撃者は企業の従業員に対し、信頼できる送信者を装ったメールを送り、その中にある悪意のあるリンクをクリックさせたり、添付ファイルを開かせたりします。これにより、ランサムウェアが自動的にダウンロードされ、企業のネットワークに感染が広がるケースが頻繁に見られます。特に、従業員のセキュリティ意識が低い場合、この手法は非常に効果的です。

ランサムウェアに感染した時の症状

ランサムウェアに感染した場合、システムやファイルに対していくつかの明確な症状が現れます。

ファイルが開けなくなる

ランサムウェアは感染すると、システム内の重要なファイルを暗号化します。通常の業務で使用していたファイルが突然開けなくなるうえ、ファイルの拡張子が異常な形式になっていることがあります。たとえば、「.encrypted」や「.locked」などの拡張子が付加されることが典型的です。

身代金要求のメッセージが表示される

感染後、パソコンの画面やファイルにアクセスしようとすると、攻撃者からのメッセージが表示されることがあります。このメッセージには、ファイルと引き換えに身代金を要求する内容や、支払わない場合はデータが削除されるなどの脅迫文が含まれていることがあります。

ファイアウォールやセキュリティソフトが無効化される

高度なランサムウェアは、システムに侵入した後、ファイアウォールやウイルス対策ソフトを無効にすることがあります。これにより、システムが保護されない状態となり、外部への通信やさらなる感染が容易になります。突然、セキュリティソフトが停止し、警告メッセージが表示された場合は要注意です。

異常なネットワークトラフィックの増加

ランサムウェアに感染すると、システムは攻撃者と通信を行い、データを外部に送信する可能性があります。このため、ネットワークトラフィックが急増することがあります。ネットワークモニタリングを行っている場合、異常な量のデータ送信が見られたら、感染の疑いがあります。

端末やサーバーが突然ロックされる

ロックランサムウェアに感染した場合、コンピューターやサーバーが突然ロックされ、操作不能になることがあります。画面が完全にロックされ、再起動しても同じ状態が続き、攻撃者からの指示に従わなければシステムが元に戻らない状況に陥ります。

ランサムウェアに感染した・感染の疑いがある場合の対処法

感染した端末をネットワークから隔離する

ランサムウェアは、ネットワークを介して他の端末やサーバーに自動的に感染を拡大させる特性を持ちます。被害拡大を防ぐために、端末を直ちにネットワークから切り離し、外部ストレージや共有機能も停止して隔離することが重要です。

- ネットワークから感染端末を切り離す(LANケーブルを抜く・Wi-Fiをオフにする)

- 外付けHDDやUSBなどの外部ストレージも外す

- 他の端末への感染拡大を防ぐため、共有フォルダ・NAS・クラウド同期を停止

社内・関係者への連絡

ランサムウェアは、ファイル共有やメール送信、VPN接続を介して拡散する可能性があります。社内のセキュリティ担当者やベンダーに連絡し、周知することが必要です。

- 情報システム担当者やCSIRT、セキュリティベンダーへ早急に報告・連絡

- 委託先や提携会社に連絡

証拠を保全する

影響範囲調査と証拠保全のため、感染した端末に変更を加えないようにします。

- 感染した端末の電源を切らない

(感染した端末内に復元に必要な情報が残っていることがあるため) - 感染が疑われるメールやファイルを開かない・削除しない(証拠保全のため)

- OSやセキュリティソフトのログを保全

警察に通報・相談する

警察庁では、ランサムウェアの被害に遭った場合は早期の相談・通報が推奨されています。

自社を管轄する警察署、またはオンライン受付窓口で相談してください。

ランサムウェア被害の対策方法

感染経路をふさぐ対策

VPN機器やリモートデスクトップサービスなど、企業内で使用するソフトウェアやハードウェアのファームウェアは常に最新の状態に保つことが必要です。脆弱性を放置すると、攻撃者にその弱点を突かれる可能性が高くなります。自動更新機能や定期的なパッチ管理を実施し、システムの安全性を確保しましょう。ASM(Attack Surface Management)ツールを利用し、定期的な脆弱性チェックも有効です。

ASM(Attack Surface Management)とは?必要性から方法まで解説

感染を難しくする対策

ランサムウェアの侵入経路の多くは、従業員のミスや不注意により発生します。そのため、定期的なセキュリティトレーニングを実施し、フィッシングメールへの対応や疑わしいリンクをクリックしないなど、セキュリティ意識を高めることが不可欠です。これにより、大幅に不注意による感染を減らすことができます。また、多要素認証(MFA)など多段的かつ強力な認証方法を導入して、攻撃を困難にすることも重要です。

セキュリティインシデントに備えた組織づくりや対応策のご支援はこちら

エンドポイント、ネットワークの監視・検知・遮断

エンドポイントレベルでは、EDR(Endpoint Detection and Response)が有効な手段です。EDRは、PCやサーバーなどのエンドポイント上で常時動作し、AIや機械学習を用いることで、膨大なデータの中からランサムウェア特有の不審な挙動を検知します。従来型のアンチウイルスソフトでは検知が難しい、未知のランサムウェアにも対応できる点が強みです。

また、リアルタイムでの監視だけでなく、過去に遡って活動ログを分析できるため、万が一、感染被害が発生した場合でも、攻撃経路や影響範囲の特定に役立ちます。

さらに、EDRは検知にとどまらず、自動的に脅威を隔離したり、通信を遮断したりすることで、被害の拡大を最小限に抑えることができます。

ネットワークレベルでは、ネットワーク型IDS/IPSの導入が有効です。これは、ネットワーク全体を流れるトラフィックを監視し、不正な通信を検知・遮断する仕組みです。

具体的には、ランサムウェアの攻撃用サーバーとの通信や、データの外部送信などを検知し、ネットワークレベルで遮断することで、被害の拡大を防ぎます。

ログの取得やアラートへの対応にお困りの方はこちら SOC サイバー攻撃の防御・分析

感染した場合に備えたバックアップ

最も基本的かつ重要な対策は、定期的にバックアップを取り、ランサムウェアに感染した場合でもデータを復元できるようにすることです。さらに、バックアップが正しく動作しているか、定期的に復元テストを行うことも欠かせません。

バックアップデータは、ネットワークから分離された場所に保存することが理想的です。加えて、万が一の場合にインシデント対応計画書(CSIRP)や感染が疑われる際の報告フロー、対応責任者を決めておくといいでしょう。

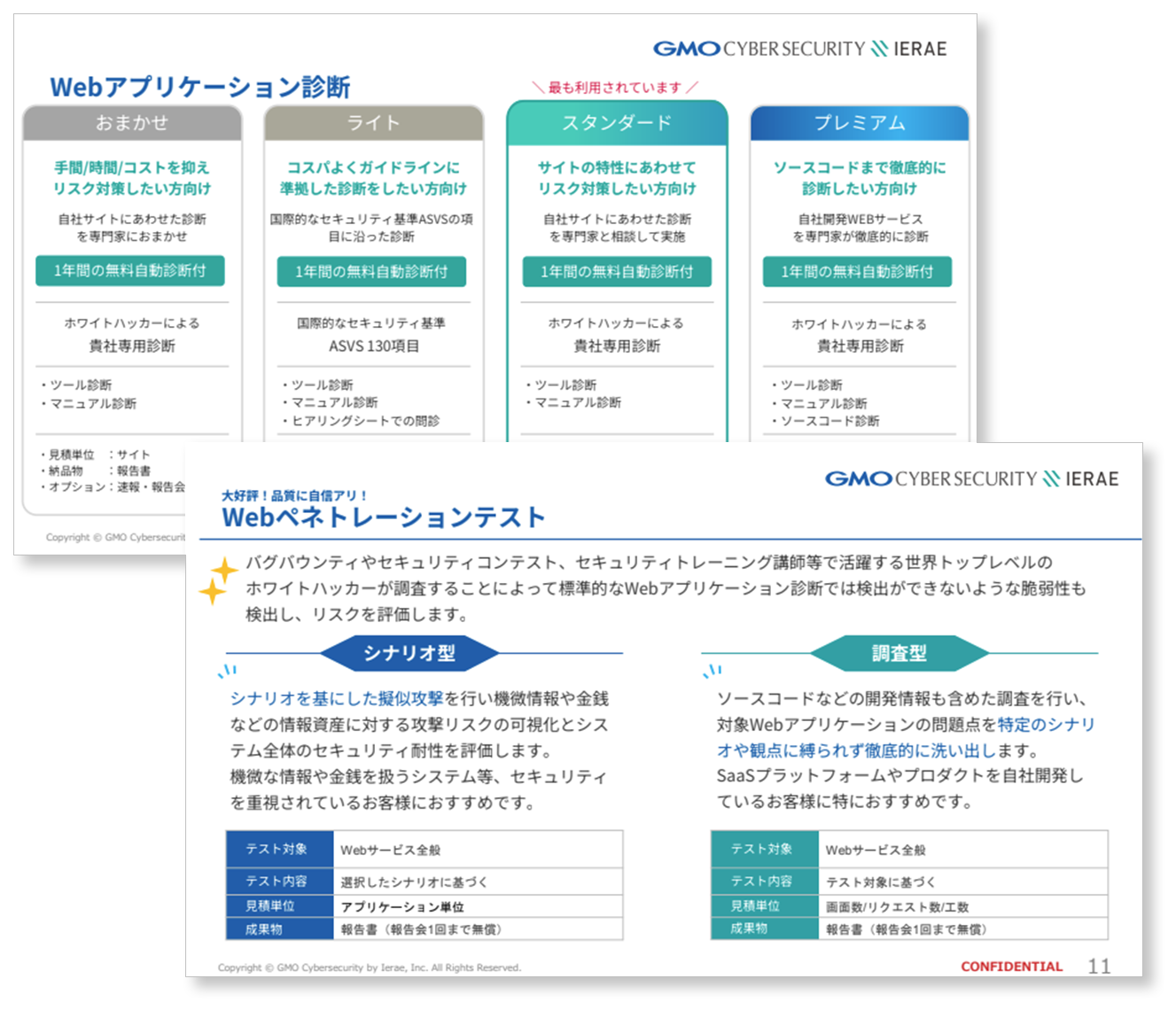

自社に合ったセキュリティ対策まるわかり資料

GMOサイバーセキュリティbyイエラエは、セキュリティ対策からインシデント対応まで、幅広いサービスをご提供しています。セキュリティ対策を何から始めたらいいかわからないといった方は、こちらの解説資料をご覧ください。

資料ダウンロード監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。