IERAE DAYSトークセッションレポート 「GMOサイバー攻撃ネットde診断1万ドメインを診断してみた」

2023年12月7日(木)に開催された「IERAE DAYS」。その中で行われたセッションを対話形式でお届けします。1回目は「GMOサイバー攻撃ネットde診断 1万ドメインを診断してみた」です。GMOサイバーセキュリティbyイエラエ初の自社開発ASM・セキュリティ健康診断ツール「GMOサイバー攻撃ネットde診断」。GMOインターネットグループのユーザー1万ドメインを診断して見えた、日本のWebサイトにおける脆弱性の傾向と診断時に良く見つかるリスクが大きい脆弱性や、ドメインを管理するうえで気を付けるべきポイントについてご紹介させていただきました。

スピーカーのご紹介

(写真手前から)帰山凌、大西和貴、馬場将次、坂本知也

メインスピーカー

馬場将次

主にWeb関連の高度な診断、ペネトレーションテストを担当。時にはIoTや分類が困難な案件にも対処する。現在は「GMOサイバー攻撃 ネットde診断」診断エンジン開発のメンバーでもある。プラベートではバグバウンティにも取り組み、数々の脅威度が高い脆弱性を検出している。業務、プライベートを問わずこれまで発見した脆弱性の件数は数百件にのぼる。

大西和貴

2017年新卒でさくらインターネット株式会社に入社。クラウドサービスの運用や開発、研究を経て 2022 年から現職。現在は「GMOサイバー攻撃 ネットde診断」診断エンジン開発のコアメンバー。インフラからバックエンド、フロントエンドまでレイヤを問わず、設計から開発・運用まで幅開く担当。脆弱性に関するパッチやエクスプロイトの調査から実装方針の決定も行う。

坂本:進行を務めさせていただくマーケティング部の坂本と申します。本日は「GMOサイバー攻撃ネットde診断(以下、ネットde診断)」とは何か開発秘話を含めながらお話しさせていただけたらと思います。また、ネットde診断を使ってよく見つかるリスクの大きい脆弱性をランキング形式で紹介します。最後にそのような脆弱性を作り出さないためにはどうしたらいいのか、脆弱性の管理のポイントというところをお話します。本日のスピーカーの皆さん、それぞれ自己紹介をお願いします。

馬場:アプリケーションセキュリティ課の馬場です。主にWebサービスに対するペネトレーションテストや通常のWebアプリケーション診断のメニューに当てはまらない特殊な診断要件を対応しています。業務内外で得たWebアプリケーションの脆弱性やセキュリティに関する知見を活かすためにネットde診断の開発にジョインしました。

坂本:馬場さんはバグバウンティで国内トップランカーという噂を小耳に挟んだのですが、本当でしょうか?

馬場:はい。実はプライベートでも脆弱性報酬金制度とかバグバウンティと言われる、企業様の製品の脆弱性を探して報告するという活動をしています。例えばサイボウズさんの脆弱性報酬金制度だと、より多く脆弱性を報告してくれた人をランキング付けされていて、そこで上位ランカーになりました。

あと「bugbounty.jp」というバグバウンティのプラットフォームがありまして、そこで一時期1位を継続して取っていたので、トップランカーと呼ばれているというところです。自分で言うと恥ずかしいですね(笑)

坂本:ありがとうございます!続いて大西さんよろしくお願いします。

大西:大西と申します。前職はクラウド事業者で新しいサービスの研究開発から運用まで担当していました。GMOサイバーセキュリティ byイエラエには馬場さんにお声掛けいただいて、二年ほど前に入社しました。現在はネットde診断の脆弱性診断機能における攻撃コード・エクスプロイトの実装方針の決定など、ネットde診断の設計・開発・運用まで一通り担当しています。

坂本:大西さんはネットde診断の開発の中心人物ということで、ここでしか聞けないようなお話もお伺いできたらと思います。よろしくお願いします。もう一人、恐竜の着ぐるみで登場いただいた帰山さん。なぜ恐竜かも含めて自己紹介をお願いします。

帰山:帰山です。10月にリリースした「サイバー攻撃 ネットde診断 エンタープライズ」のマーケティングから営業、カスタマーサクセス業務まで担当しています。

なぜ恐竜かですが…去年あるセキュリティカンファレンスに参加しまして、来場者の中にこの着ぐるみを着ている方がいて、その人自身や周りの雰囲気が楽しそうですごくいいなと思いました。IERAE DAYSでもそんな空気を作れたらと思って今日はマーケティング部の仲間たちとお揃いで着ています。

誰でも簡単手軽に使えるセキュリティ健康診断ツールとして

坂本:それではここから本題ですが、ネットde診断はそもそもどういったものか教えてもらえますか。

帰山:一言で言うとネットde診断は「誰でも簡単手軽に使えるセキュリティ健康診断ツール」です。GMOインターネットグループは「すべての人にインターネット」というステートメントで事業を運営しており、現在1300万のITインフラ顧客基盤を抱えています。ここに当社の持つ世界トップレベルのホワイトハッカーのセキュリティ技術を活かしていくことによって、「すべての人にインターネット」からもう一つ先の「すべての人が安心してインターネットを使えるような社会」を実現していきたいという思いでプロダクト開発が始まりました。

サイバー攻撃対策投資が難しい中小企業

帰山:ここでの「すべての人」ですが、中小企業向けのスタンダードモデルと大企業向けのエンタープライズモデルという二つのモデルを考えております。中小企業と大企業両方のお客様のセキュリティを守っていくことによって、日本全体を守っていく。ひいてはすべての人に安心してインターネットを使っていただけるような社会を実現できると考えています。

IPAのアンケートデータによると、中小企業の約3割のお客様が全くセキュリティの投資をしていない状態です。投資していると回答された企業様も投資額が年間100万円未満ということで、あまり大きな金額が投資できていないという状態と考えています。

費用対効果が見えない、そもそも必要性を感じていないとか、そういった理由でセキュリティ投資をまだまだやったことがない企業様が多い。そこでわかりやすいセキュリティ製品というところが必要になってくると考えて開発したのが「ネットde診断 スタンダード」です。

ドメインを入力するだけなので、本当に操作が簡単ですよね。コストも月額980円ということで、初めやすく簡単に使っていただける脆弱性診断ツールとして開発させていただきました。

大企業ではドメインの管理方法が課題に

帰山:次に大企業特有の課題として、自社が保有する大量のサイトを管理しきれないという課題をお話の中で伺ってきました。最近はWebサイトやサーバを立ち上げるコストはどんどん下がってきています。情報システム部門などのシステム管理者の知らないところで、事業部側で作られたサイトがどんどん増えてきていると伺っています。このような情報資産はセキュリティ管理者の目も届かず、放置されている状態が起きています。「ネットde診断 エンタープライズ」では、保有する情報資産を棚卸しすることができます。

また情報資産を棚卸し、脆弱性診断をして終わりではなく、セキュリティ部門と事業部門が連携して脆弱性を管理できるような開発体制を作っていくのも重要です。「ネットde診断 エンタープライズ」ではそのようなアドバイザリーサービスもつけさせていただいています。

シグネチャーをフルスクラッチで開発

坂本:中小企業から大企業の課題を幅広くカバーするネットde診断ですが、その開発秘話について、「ネットde診断はここがひと味違う」といったところをお伺いできたらと思います。

大西:大きく違うのは一般的なツールのシグネチャーをすべて見直して、フルスクラッチで開発しているというところです。一般的なツールのシグネチャーはどうしても誤検知が多いという問題がありました。この問題をどう解決するか開発チームで相談に相談を重ねた結果、フルスクラッチで作り直すことで脆弱性診断の精度を向上させました。またOSS(オープンソースソフトウェア)のコミットもしています。

坂本:ちなみに苦労して努力して見つけたこのような知見やノウハウをなぜOSSという形で一般公開しようと思われたのでしょうか。

大西:そうですね…社会貢献の観点で皆さんに使っていただきたいというのが一番あります。また僕自身技術的なことがすごく好きで趣味と仕事の境が曖昧といいますか、自分の利益がどうとかはあまり考えていなくて時間があるから修正しよう、修正したから皆に共有しようとかそんな感覚です。

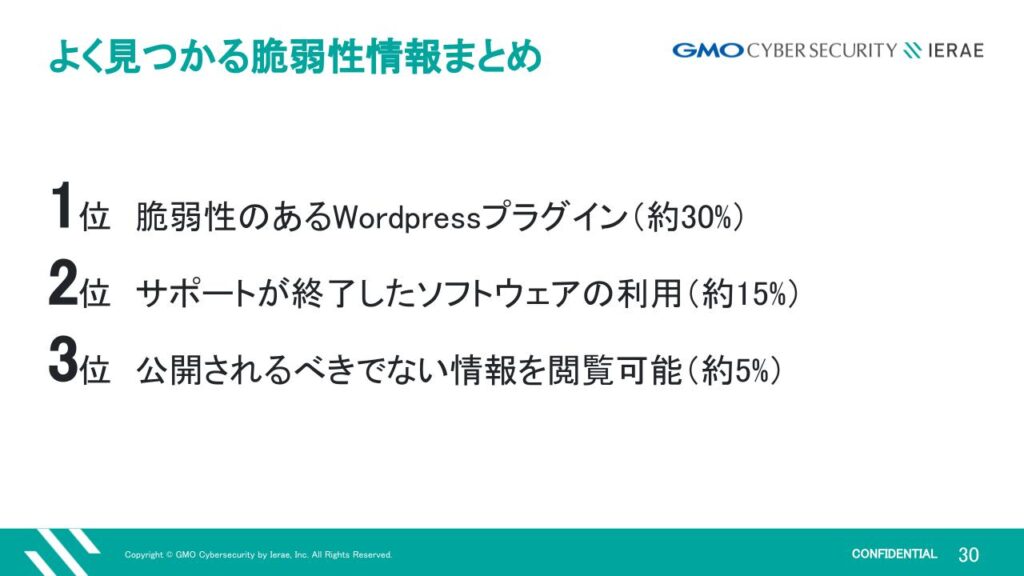

リスクの高い脆弱性ワースト3

坂本:続いてよく見つかるリスクの大きい脆弱性についてお伺いしていきます。2023年の11月時点で診断数1万件をピックアップして、その中でよく見つかったリスクの高い脆弱性を検出件数とリスクの高さをもとにランキング形式で発表いただきます。

公開されるべきでない情報の閲覧可能(データベース、設定ファイル、GIT)

大西:まず第3位は「公開されるべきでない情報の閲覧可能(データベース、設定ファイル、GIT)」。本来パブリック状態で公開してはいけない情報が見えている状態です。

この脆弱性の発見率は全体の5%程度で、問題点は、バックアップファイルでユーザーの名前、ID、パスワードが入っている、システム構築の初期データとして管理者のデータなどの設定情報が入っているなどです。設定ファイルは、システムの構成情報としてデータベースの接続情報や、FTPの設定ファイル、ソースコードのバージョン管理ツールのGITなどが上がってきています。リスクに関しては馬場さんから説明をお願いします。

馬場:はい、ここからは攻撃者の目線で解説させていただきます。先ほどのファイルの公開の問題点ですが、例えばWebサイトを管理するCMSやグループウェアのデータベースだったら、当然ながらユーザーの認証情報等もデータベースに記録されています。パスワードは当然ハッシュ化されていると思いますが…されてますよね?されてなかったらもう大変です。そのような機微な情報が含まれているファイルが閲覧可能な状態になっていたら非常にリスクです。

設定ファイルに関しては、例えばApacheで運用していたWebサイトがあるとして、ApacheをやめてNGINX(エンジンエックス)に移行したとします。Apacheのhttpdの設定ファイルの中にはhtaccessというものがあり、このhtaccessをそのままにしておくとどうなるか。.htaccessがそのままの Apacheなら.HTから始まるURLにアクセスすると制限されますが、 NGINXでは制限されません。つまり、移行した後に古いファイルが残ったままになっていて、そういった設定ファイルが漏洩してしまう可能性があります。

当然ながらhtaccessの用途としては、例えば管理ページや、社員にしかアクセスさせたくないページなど、外部からアクセスして欲しくないページに対してアクセス制限をかけるのも用途の一つと考えられると思います。そういったページのURLがhtaccessを見ることによってわかってしまう。もっと言えば運用者はhtaccessが有効でアクセス制限がかかっていると思ってるかもしれない。では実際に攻撃者がアクセスしてみたらすんなりと、機密のページにアクセスできてしまうといったことも考えられます。

GITはソースコードを管理する仕組みですよね。GITの仕組みで、管理しているソースコードのところに.gitというフォルダが出来上がるのですが、これをそのままWebサーバに公開してしまうと、GITの管理しているデータが取得できます。それを復元することによって管理しているソースコードを復元することができます。言わずもがな攻撃者にとってソースコードは非常に有益な情報となりますので、サイバー攻撃のリスクが高まります。

サポートの終了したソフトウェアの利用

大西:続いて第2位の発表です。「サポートの終了したソフトウェアの利用」ですが、タイトルの通りアップデートやパッチが提供されないソフトウェアを利用されている事例が約15%の割合で見つかりました。実際に見てみると、特定のソフトウェアが古いだけでなく、

おそらく構築されてそのまま放置されていてWebのミドルウェアから、データベースから何から何まで古いという傾向がありました。

馬場:サポートの終了したソフトウェアの利用については、既知の脆弱性が潜在しているリスクのほか、そのソフトウェアがOSSであることが多い傾向があります。OSSだと既知の脆弱性がなくても、ソースコードが公開されていたり、最新のセキュリティ動向とか対策とか一切反映されてないので、0dayの脆弱性がどんどん見つかったりします。心当たりのある皆さんはぜひアップデートをしてください。

既知の脆弱性が存在するWordpressプラグインの利用がワースト1位に

坂本:いよいよワースト1位ですが…「既知の脆弱性が存在するWordpressプラグインの利用」というところです。1万件中3000件、約30%の割合で見つかりました。

補足ですが、リスクの高い脆弱性が見つかっているプラグインのバージョンを利用されていて、急な対応を必要とするケースが3000件のうち60~70%ぐらいありました。

馬場: WordPressで構築し、利便性からプラグインをインストールしているWebサイトは多いと思いますが、脆弱性が見つかっているプラグインが管理機能(管理ページ)に影響を及ぼしたときにアカウントを持たない第三者が管理ページの機密情報にアクセスできてしまうということがあります。Wordpress で構築されたWebサイトにおいて一番見つかる脆弱性であり、一番リスクがある脆弱性ですね。

大西:誰でも簡単にインストールできて、誰でもプラグインを作って公開できるところは良いのですが、セキュリティ的に見るとやっぱりリスクがあるなと思いますね。

脆弱性を作り出さないために気を付けたいこと

坂本:ここからはこのような脆弱性を作り出さないために、どのような脆弱性の対策や管理っていうのが必要になるかというところを教えていただけますか。

帰山:脆弱性管理のポイントというところで、先ほども申し上げたようにWebサイトやサーバの立ち上げるコストが下がってきたことにより、情報システム・セキュリティの管理部門が把握できていないIT資産が増えてきている傾向があると思います。

例えばキャンペーンの告知などで一時的なWebサイトを開設して、キャンペーンが終わった後もそのまま放置され、3~4年前のWordpressのバージョンから更新されていなかったケースもありました。

キャンペーンサイトを作った側は一時的なWebサイトだから、Webサイトの開設を急いでいたなどの理由で開設当時に情報システム管理部門に連携しておらず、情報システム部門としてはいつまでもそのWebサイトの存在自体を知らないままということもあります。

ポイントは、Webサイトなど現状の自社の情報資産を把握すること、加えてWebサイトが新しく作られた時など、管理する情報資産が追加された時にきちんと気づける状態を作っていくこと、その上で管理する情報資産に対して適切なセキュリティ対策を行ってリスク管理することが大切です。

ASM(Attack Surface Management)について

帰山:昨今ASM(Attack Surface Management) という、攻撃起点となりうるインターネットに公開している情報資産とそのリスクを管理する取り組みが注目されています。

まず(攻撃者から見た時の)攻撃面の探索として、自社が保有する情報資産がどういうものがあるのか棚卸しして、OSやソフトウェアのバージョンなどを確認して、バージョンアップやパッチの適用などの対応をしていくという一連のプロセスですね。

プロセスに関するよくあるお悩みとして、一つ目に今あるドメインの管理台帳などの情報が信用できるのか?管理台帳にない情報資産が存在しているのではないか?という不安が挙がります。

二つ目は情報収集として、情報資産のOSやバージョン情報などを正確に更新し続けるのに手間がかかりすぎること。管理者が担当者にヒアリングをして情報をまとめて、定期的に更新してというのは結構大変です。特に複数の開発会社に業務委託している場合だと、ヒアリングにかなり工数がかかってしまうんじゃないかと思います。

三つ目に、脆弱性診断の金銭的・労力的なコスト。専門家による脆弱性診断は精度は高いですが、その分費用もかかります。かといってフリーの脆弱性診断ツールを利用して自社内で診断しようとすると、ツールによっては誤検知も含めて指摘事項が膨大に出る上に、何が正しい結果で何が誤検知かわからずスキャン結果の精査ができない、対策しようにも対策方法が載っていないなど対応が難しいケースもあります。

最後に対応のお悩みですが、システムがバージョンのアップデートを前提とした作り方になっていない場合にアップデートしたら動かなくなるといった「依存関係」のようなケースが出てくるのかなというふうに考えています。

【最後に】ASM(Attack Surface Management)運用のポイント

帰山:ポイントとして、まず人の手間がかからないような運用の仕組みをつくっていくことが大事です。その実現のお手伝いとして「サイバー攻撃 ネットde診断 エンタープライズ」では「攻撃面の探索」として証明書の情報やWho is情報、 Webサイトのコピーライトなどから自社に関係するWebサイトなのかをチェックし、情報資産を洗い出します。

その上でツールによる定期的な脆弱性診断。定期診断のタイミングは任意で設定できます。診断結果は管理画面から確認できまして、問題点と対策方法まで記載しています。

自動診断でアラートが上がったら脆弱性対応をしていただくことで、サイバー攻撃のリスクを軽減できます。また今あるASMツールだと海外製品で日本語対応していないものも多いのですが、ネットde診断は国産のツールなので使いやすいと思います。さらにコンサルタントがサイバー攻撃対策の体制や仕組み作りのお手伝いもしています。

ネットde診断は Webアプリケーションの診断エンジンの強化など、今後さらなるアップデートを予定しています。フリープランもありますので、ぜひ一度お気軽に試していただければなと思います。