小規模CSIRT向けWindowsイベントログで押さえておくこと

更新日:2024.07.01

(この記事は2021年8月6日に公開されました。)

こんにちは、ディフェンシブセキュリティ部の岩崎です。

本記事では、ログ全般に関わることの情報、インシデントレスポンスにおいて参照されることが多いイベントログに焦点を当て、情報システム部(情シス)の方、これからログ分析や管理を始める方、初めてCSIRTに所属された(CSIRT入門レベル)の方向けに、イベントログを見るための情報であったり、学習するための素材を紹介します。

ログとは

セキュリティ業界にいらっしゃる方や、別の業界の方でもCSIRTに所属し運用している方は、よく目にするものかと思います。 ログとは(今更ですが、)PCおよびサーバなどで作成され、アプリケーション、OS、サービスが処理内容、警告などの履歴を逐一記録し、障害発生時や開発時(デバッグ)などに参照できるようにするため作成するためのものです。 参考ページ(Wikipedia -ログ )

ログ取得・管理目的

ログは何のために取得・管理するのでしょうか。 目的なく、ログを取得・管理していないでしょうか。 ログの使用目的及び保存期間は、対象のログ、業界基準などにより異なります。 例えば、クレジットカード業界のセキュリティ基準であるPCIDSS(Payment CardIndustry Data Security Standard)では、ログの保存期間を 「監査証跡の履歴を少なくとも 1 年間保持する。少なくとも 3カ月はすぐに分析できる状態にしておく」 としています。 また、ログを証拠として活用する場合には、法令やガイドラインに沿った取得・管理が必要です。 今一度、ログの使用目的、保存期間を見直してみてはいかがでしょうか。 なお、技術的な立場における日本の窓口CSIRTであるJPCERT/CCでは、インシデント対応支援や高度サイバー攻撃の調査等の結果から、ひとつの参考値として1年分のログを保存することを推奨しています。 ログの管理ガイドとして、以下が公開されています。

| No. | 組織 | 資料タイトル | 資料URL |

| 1 | 内閣官房情報セキュリティセンター | 政府機関における情報システムのログ取得・管 理の在り方の検討に係る調査報告書 | https://www.nisc.go.jp/inquiry/pdf/log_shutoku.pdf |

| 2 | JPCERT/CC | 高度サイバー攻撃への対処におけるログの活用と分析方法 | https://www.jpcert.or.jp/research/APT-loganalysis_Report_20151117.pdf |

| 3 | NIST | コンピュータセキュリティログ管理ガイド(米国国立標準技術研究所による勧告) | https://www.ipa.go.jp/files/000025363.pdf |

イベントログとは

イベントログは、Windows OS上で作成されるログです。 電源オンオフ、ログオン・ログオフ、サービス開始、アップデート、アプリケーションエラーやクラッシュ、などWindows OS上で起こる多くのイベントが記録されます。 イベントログの日時の分解能などの詳細な仕様は長くなるので割愛させていただきますが、Windows XML Event Log (EVTX) formatがご参考になるかと思います。

イベントログの保存場所

Windows標準でインストールされているイベントビューアーでイベントログは見れます。 なお、イベントログ実体は、以下に保存されています。 C:\\Windows\\System32\\winevt\\Logs ※システムのドライブレターが"C"の場合 イベントログをご覧になったことがない方は、以下の3種類のログをとりあえず見てみてもよいかと思います。 三大イベントログ(勝手に呼んでいるだけです。)

| No. | イベントログ種別(ファイル名) | 概要 |

| 1 | アプリケーション(Application.evtx) | 主にアプリケーションに関連するイベントログ |

| 2 | セキュリティ(Security.evtx) | 主に、認証情報の作成・変更、認証・認可に関するイベントなどが記録される |

| 3 | システム(System.evtx) | 電源のオンオフ、イベントログの起動・停止など 主にWindowsシステム全体に関連する(関わる事象が)記録されるログ |

インシデント時、端末の保全が困難な場合は、優先的にイベントログ(特にセキュリティ)を外部媒体(USBメモリ、外付けHDD・SSDなど)に保存してください。

イベントログの設定について

イベントログに記録される内容の追加や保存方法などが可能です。

| No. | 追加設定事項 | 備考 |

| 1 | イベントログの記憶容量の追加 | イベントログは、初期設定で20MBの容量制限があります。 |

| 2 | 監査対象のアクティビティのログの追加 | ファイル操作のログなどを残すことが可能 |

| 3 | Sysmonのインストール | Sysmonを設定することにより、端末上で起動したサービス、ファイル操作、通信履歴などWindows OSの様々な動作をイベントログに記録 |

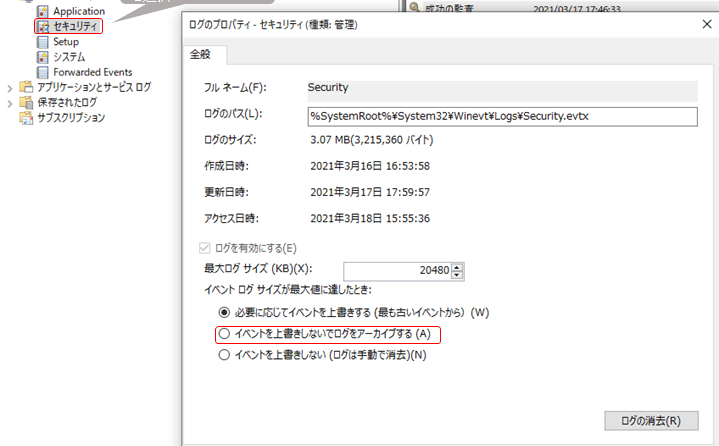

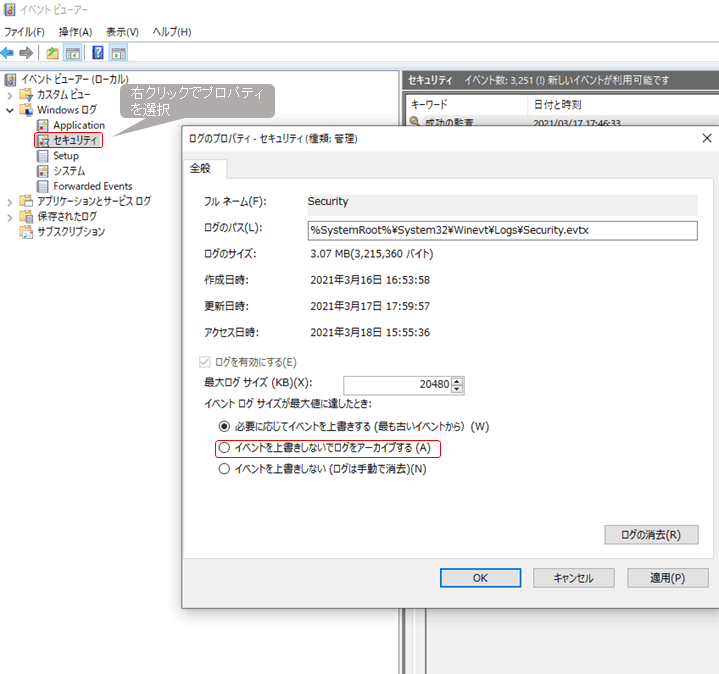

本記事は設定解説ブログではなく、やり方はググればいくらでも先人の詳しい記事が出てきますので、上記の内で比較的にすぐに対応できる「イベントログの記憶容量の追加」を紹介します。 イベントログは、初期設定で20MBの容量制限があります。 特にADサーバのログは記録される量が多く、すぐに容量制限に達してしまい、古いログが随時消えてしまいます。 そのため、イベントビューアーの設定より、容量の上限を変更し、容量に達した際アーカイブする設定に変更が推奨されます。 やり方は他にいろいろありますが、イベントビューアーから容易に上記に関する変更が可能です。 ※アーカイブが、順次作られていくので、ストレージの容量管理が必要です。

イベントログの調査基本一例

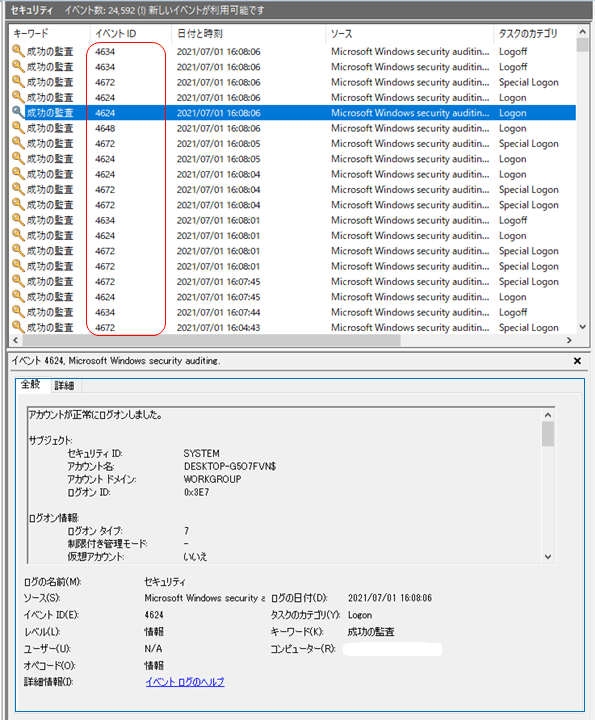

実際どんなログが記録されているかを紹介いたします。 本記事ですべての調査例や着眼点をお伝えするのは難しいので、イベントログでサイバー攻撃系のインシデント時、IRやフォレンジックで優先的に調査することが多いセキュリティイベントログ「Security.evtx」を例に、調査時の着眼点の一例をご紹介します。

| No. | イベントID(上図赤枠) | 全般(上図青枠)*抜粋 | 調査画面、着目点(一例) |

| 1 | 4624 | 上図青枠アカウントが正常にログオンしました。 | ・不審なログオン ・通常の業務時間と異なる時間帯のログオン ・管理外の機器からのアクセス ・不審なリモートデスクトップ(RDP)接続 |

| 2 | 4625 | アカウントがログオンに失敗しました。 | ログオン失敗の記録が断続的に続いている |

| 3 | 4648 | 明示的な資格情報を使用してログオンが試行されました。 | マルウェアや第三者により、他の端末・サーバにログオン試行をしていないか |

| 4 | 4720 | ユーザアカウントの作成 | 管理外のアカウントが作られていないか。 例.命名規則と不一致など |

全ログを目で追っていくこともできなくはないですが効率が悪いので、調べたいことに対応するイベントをイベントIDで絞り込み調査を実施するのが初めはよいと思います。 記事が長くなってしまうため、イベントID4624に対する着眼点のみ詳細を紹介します。 管理外の機器からのアクセスは、具体的には全般内「ワークステーション名:」の値も見て、不審なリモートデスクトップ(RDP)接続は、全般に記載されている「ログオンタイプ」の値を見て判断したりします。 また、サイバー攻撃時の横展開はネットワーク経由で行われるので、全般に表示される以下の値のもの調査対象とするのが良いかと思います。

| No. | ログオンタイプ | 詳細 |

| 1 | 3 | ネットワーク経由で機器にログオンした場合に記録 |

| 2 | 10 | RDPを使用して機器にログオンした場合に記録 |

セキュリティのイベントログは特に量が多いため、サイバー攻撃時の被害範囲調査時は、「イベントID:4624」「通常の業務時間帯と異なる時間」「管理外の機器からのアクセス」などを条件に優先的にネットワーク経由のログオンを調査するのも良いかもしれません。 インシデントの際、ドメイン環境下で、NTLM認証が多数確認されている場合は、要確認です。NTLMハッシュを取得され利用されている可能性があります。

イベントログ調査関連情報

イベントログの分析に、「有償フォレンジックツールやSIEMなどの導入」、「イベントログを分解しテキスト化する、調査用のデータベースに流す」、「経験などによりある程度の対象のログの絞り込みが可能」などで、効率化を図ることはできます。しかし、高額な費用やある程度の経験と技術力が必要になってきます。 高額ツールを導入できなかったり、ログが示す意味やどこに注目して分析したらよいか分からないという方向けに、イベントログを調査する際に、役に立つサイトやツールを紹介します。

| No. | 概要 | 説明 | URL |

| 1 | ツール分析結果シート | ネットワークに侵入し悪用されることがあるツールを使われた際、ログなどにどのように記録されたかをまとめたサイト。 | https://jpcertcc.github.io/ToolAnalysisResultSheet_jp/ |

| 2 | LogonTracer紹介とインストール方法 | イベントログに含まれるホスト名(またはIPアドレス)とアカウント名を関連付けて可視化するツール | https://blogs.jpcert.or.jp/ja/2017/11/logontracer.html [ダウンロードページ] |

| 3 | イベントログに記載されるログについての解説があるサイト イベントIDごとに検索できる< | イベントログに記載されるログについての解説があるサイト イベントIDごとに検索できる | https://www.ultimatewindowssecurity.com/securitylog/encyclopedia/ |

| 4 | Windows Forensic Analysis | 調査目的から、どの証跡(イベントIDなど)を見るべきかのガイドライン。 | https://www.sans.org/posters/windows-forensic-analysis/ 【日本語版】 https://www.sans.org/posters/windows-forensic-analysis-japanese/ |

イベントログに関わらずネットワークログやセキュリティ製品ログは、仕様をすべて把握することは不可能なので、基本は抑えつつもログの詳細を確認するための情報を日々ストックしておくことが重要かと思います。

イベントログ学習方法

実際のインシデント対応の中でログを見ていただくのが一番勉強になり経験値としては高いですが、そういうわけにはいかないので、万が一のインシデント対応のための学習の素材を紹介したいと思います。 JPCERT/CCで Windowsイベントログ (セキュリティログおよびSysmonログ) やプロキシログを活用する方法をトレーニング形式で学ぶことができるコンテンツLogAnalysis Trainingが公開されています。 GitHubでは、EVTXサンプル集などが公開されています。発生事象ごとにどんなログが残るのか確認できるのがいいと思います。 自身で検証環境を作り、発生させた事象に対して、イベントログにどのようなログが記載されるかを検証することも学習としてはとても有効です。 この方法は、イベントログに限らず、有効です。

まとめ

イベントログを紹介してきましたが、それに関わらずログに関して、万が一のインシデントに備えて、以下の実施が望まれます。 ・ログの取得目的の明確化 ・ログに記録されるものを把握(例えば、イベントログであれば、Security.evtxにログオン成功のログが記録されているなど) ・ログ詳細に関する参照先の確保 ログが大量にある場合、機器の処理能力により分析速度が変わってきます。 また、ログの分析速度や勘所は経験がある程度必要と考えられます。 そのため、速度重視のインシデント対応の場合、ログ調査は弊社のような専門業者に依頼することが有効な場合もございます。 なお、弊社ではログの取得内容の確認やログからどのようなことが調査可能かなどをご支援するサービスも展開しております。 ご紹介できる新しい事項があれば、適宜本記事を更新するか、新たな記事を投稿したいと思います。 本記事が少しでも、ご参考になれば幸いです。