Webアプリケーションの把握と、脆弱性診断の対象範囲を確定

診断対象範囲を明示頂いた後に、必要な工数のお見積を行います。

-

診断要件のヒアリング

仕様書や担当者様へのヒアリング、実際のアプリケーションへのアクセスによりシステム構成を把握し、診断対象となるリクエスト数を算出します。 -

対象合意と御見積

手動によるクローリングにて対象一覧を作成し、診断対象候補を列挙します。 ご選定された結果に合わせて御見積をお出しします。

Webアプリケーション診断とは、攻撃者目線での擬似攻撃を行い、Webアプリケーションに内在する脆弱性を調査することです。

GMOサイバーセキュリティ byイエラエでは膨大な実績と経験に基づく高い技術力で、Webアプリケーションに内在するクロスサイトスクリプティングやSQLインジェクション、なりすましなどの脆弱性を検出し、セキュリティリスクの排除を支援します。診断方法の調整や診断対象の洗い出しなど、総合的な支援も可能です。

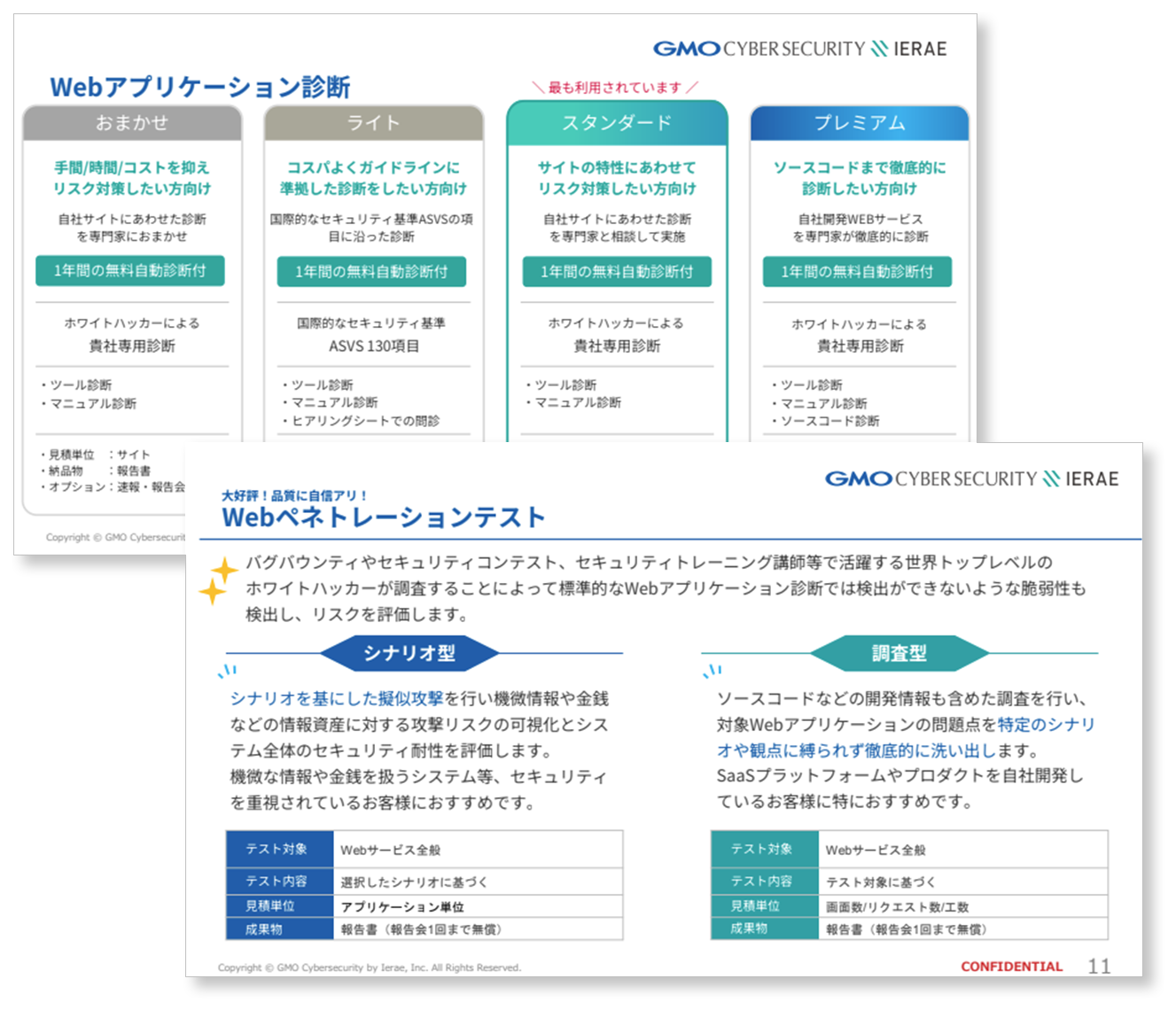

4つのプランから、貴社にぴったりの脆弱性診断をベストクオリティ・ベストプライスでご提案。

自社の診断がどれに合うか分からない方も、お気軽にご相談ください。

どんな診断がよいかお悩みの方も、お気軽にご相談ください。

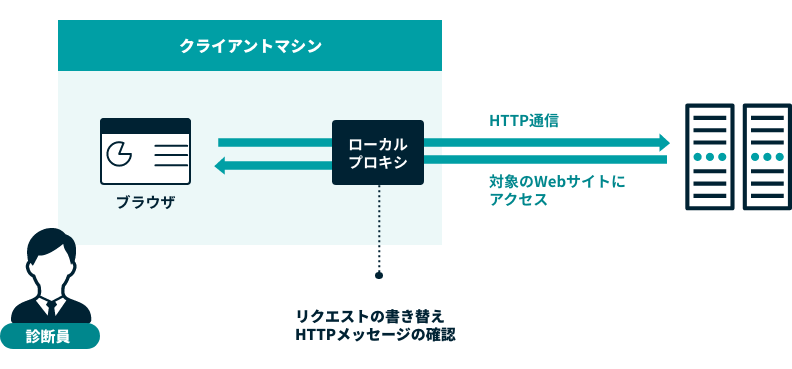

Webアプリケーション診断では、診断ツール、診断員の手動診断を組み合わせて網羅性のある診断をします。診断ツールの効率性を活かしながらも、誤った検知や識別できない脆弱性を診断員に目によってチェックし漏れがないように丁寧に脆弱性を洗い出していきます。

Webアプリケーションの特性に応じた柔軟な診断を行います。一般的に脆弱性診断が難しいとされるモダンなプロトコル、例えば、リアルタイムチャットやゲームで用いられるWeb Socket、gRPC、GraphQLだけではなく、Salesforceなどのクラウドで用いられるプロトコルにも対応可能です。(実施には条件がありますのでご相談ください)

緊急対応していただきたい危険度の高い脆弱性については、発見から翌営業日以内に再現方法と対策を記載した速報をお送りします。

診断結果や診断対象の概要、脆弱性の詳細な解説、再現方法および対策の方法などを、Webアプリケーションの特性に応じて詳細に解説します。

セキュリティエンジニアが行う手動診断は、お客様の環境に合わせて最適化された診断が可能な一方で、診断頻度はスポット的なものになります。

脆弱性は、システム改修/更新により新たに発生する可能性があるため、定期的な脆弱性診断が必要です。

ネットde診断 for Webアプリは、脆弱性診断を高頻度、低コストで実現する脆弱性診断ツールです。

ネットde診断 for Webアプリの詳細を見る

| 脆弱性診断サービス資料ダウンロード | ネットde診断 for Webアプリ資料ダウンロード | |

|---|---|---|

| 診断方法 | 手動 | ツール診断 |

| 価格 | ||

| ビジネスロジックを考慮した診断※1 | ||

| 診断実施までのリードタイム | ||

| 診断頻度 | ||

| エラーハンドリング※2 |

※1 管理者しか見えてはいけないファイルに担当者の権限がついていないか?等

※2 サーバエラーは診断結果としては「脆弱性発見できず≒問題なし」になってしまう。例えばSTEP1(URL1)が済んでいないのに、STEP2(URL2)へ診断リクエストを実行してエラー。

当社のWebアプリケーション診断は経済産業省の定める情報セキュリティサービス基準に適合したサービスとして「情報セキュリティサービス台帳」に登録されています。

サービス名:脆弱性診断サービス

登録番号:019-0004-20

019-0004-20

019-0004-20

診断対象範囲を明示頂いた後に、必要な工数のお見積を行います。

該当するWebアプリケーションに対し、ツールでの診断を行いつつ、攻撃者の観点でツールでは検出不可能な診断を手動で実施します。

検出されたWebアプリケーションの脆弱性について詳細をご報告します。

| クロスサイトスクリプティング | 利用者から受け取った入力値を利用して構成されるWebページ等で、出力処理の問題により悪意のあるスクリプトを埋め込めるなどの脆弱性がないか診断します。 |

|---|---|

| SQLインジェクション | データベースを利用する機能で、SQL文の生成方法の問題によりデータベース内の情報の漏洩や改ざんを招く脆弱性がないか診断します。 |

| OSコマンドインジェクション | サーバOS上で実行されるシェルコマンドを利用するWebアプリケーション等で、シェルコマンドの生成方法の問題により意図しないコマンドが実行されるといった脆弱性がないか診断します。 |

| HTTPヘッダインジェクション | 利用者から受け取った入力値をHTTPレスポンスヘッダ内に出力する機能で、改行文字の無害化が不十分な問題により、HTTPレスポンスに意図しないヘッダが追加されるといった脆弱性がないか診断します。 |

| メールヘッダインジェクション | メール送信機能を利用するWebアプリケーション等で、メール送信コマンドの生成方法の問題によりメール内容や送信先が改変されるといった脆弱性がないか診断します。 |

| XXEインジェクション | XMLを処理する機能で、外部実体の宣言と参照を悪用した情報漏洩やサービス妨害につながる脆弱性がないか診断します。 |

| LDAPインジェクション | LDAPを利用する機能で、クエリ生成方法の問題によりディレクトリ内データの漏洩や改ざんを招く脆弱性がないか診断します。 |

| その他各種インジェクション | 利用者から受け取った入力値を他のプログラム等の入力値として利用する機能で、各種文脈上の特殊文字の処理方法の問題等により情報の漏洩や改ざんを招く脆弱性がないか診断します。対象システムにより以下のような様々なケースがありますが、ご利用のシステム構成要素に応じ詳細はお問い合わせください。 サーバサイド・リクエスト・フォージェリ(SSRF)、NoSQLインジェクション、サーバサイドスクリプト / テンプレートインジェクション、eval等のコードインジェクション、SSIインジェクション、XMLインジェクション、Xpathインジェクション、フォーマットストリングバグなど |

| オープンリダイレクト | 利用者から受け取った入力値を使用するリダイレクタで任意の遷移先URLを指定可能な脆弱性がないか診断します。 |

| ディレクトリトラバーサル | 利用者からファイル名やディレクトリ名を受け取る機能で、入力値の取扱の問題により本来アクセスできてはならないデータの漏洩を招く脆弱性がないか診断します。 |

| ファイルインクルージョン | 利用者からファイル名やパス情報、URL等を受け取りファイルを処理する機能で、それらの取扱の問題により情報漏洩等を招く脆弱性がないか診断します。 |

| 任意ファイルのアップロード及び公開 | 利用者がファイルをアップロードする機能で、サーバ側でのファイルの保存と公開設定等の問題により以下のような影響を招く脆弱性がないか診断します。 ・運営者が許可しない形式のファイルの保存や公開 ・スクリプトや実行ファイルの設置による任意コード実行 ・情報漏洩 |

| バッファオーバーフロー | 利用者から入力値を受信し処理する機能で、メモリに書き込むデータ長の検証の不備によりサービス妨害や任意コード実行を招く脆弱性がないか診断します。 |

| 入力値フィルタの回避 | 利用者から入力値を受信し処理する機能で、入力値検証の問題により本来は許可されない行為を許す脆弱性がないか診断します。 |

| 安全でないデシリアライゼーションの可能性 | 利用者から入力値として、シリアライズしたオブジェクトを受け取る機能で、その処理の問題により任意コード実行等を招く脆弱性がないか診断します。 ※ブラックボックス形式の脆弱性診断ではサーバサイドの処理内容を把握できないことにより短時間でコード実行を成功させることは非常に困難なため、可能性としてのご報告が主になります |

| ログインフォームおよび秘密情報の入力フォームに関する調査 | ログインフォームや他の秘密情報を入力するフォームについて、入力情報の取扱が適切であるか診断します。 |

|---|---|

| エラーメッセージによる情報推測 | 認証機能を利用するWebアプリケーション等で、認証失敗時のエラーメッセージ出力の問題により登録済の認証情報が推測できるといった脆弱性がないか診断します。 |

| 平文による秘密情報の送受信 | Webアプリケーションのパスワード等の秘密情報を、HTTPSで暗号化せずに平文で送受信していないか診断します。 |

| アカウントロックアウトの不備 | 認証機能について、試行回数の制限の有無を確認します。 |

| ログアウト機能の不備 | 認証機能の存在するシステムで、ログアウト機能が提供されている事の確認及びログアウトの実行時にセッションが適切に破棄されているか診断します。 |

| パスワード変更または再発行機能の悪用 | 利用者や管理者がパスワードを変更または再発行する機能について、その欠陥により第三者によるパスワード変更や漏洩を招く脆弱性がないか診断します。 |

| 強制ブラウズ | アクセス制御の不備により、認証を要するページに認証なしに直接アクセスできる脆弱性がないかを診断します。 |

| 認証の不備 | 認証機能について、処理の欠陥により迂回を許す脆弱性がないか診断します。 |

| 認可制御の不備(権限昇格) | アカウントの権限により提供する機能を分けているシステムにおいて、例えば一般ユーザアカウントで管理者限定の機能を利用できる脆弱性がないか診断します。 |

|---|---|

| 認可制御の不備 | マイページ画面などユーザ毎にアクセス可能な情報が限定されている機能について、本来は権限のない第三者のデータへアクセスできる脆弱性がないか診断します。 |

| Secure属性のないセッション管理用Cookie | HTTPSを使用するWebサイトについて、セッションIDや秘密情報を保持するCookieのsecure属性の有無を診断します。 |

|---|---|

| 長いセッション有効期限 | 利用者のセッションIDが、第三者が現実的に特定可能な長期間にわたり固定値であるなどの問題がないか診断します。 |

| 強度の低いセッションID | Webサーバが利用者に対して発行するセッションIDについて、値に規則性があり第三者が推測または算出可能であるなどの問題がないか診断します。 |

| セッションフィクセーション | 攻撃者が用意したセッションIDを他者に使用させることができる問題により、利用者間の情報漏洩等を招く脆弱性がないか診断します。 |

| セッション管理方法の不備 | WebサーバによるセッションIDの発行、利用、管理全般について、なりすまし行為や情報漏洩を招く脆弱性がないか診断します。 |

| クロスサイト・リクエスト・フォージェリ | 例えば情報の登録、更新、削除などデータに影響を与える機能について、正しい遷移元画面からの実行かの検証がないことにより利用者が意図せぬ行為を実行してしまう問題がないか診断します。 |

| 許可されているHTTPメソッド | WebサーバがサポートするHTTPメソッドに不要なものがないか診断します。 |

|---|---|

| ディレクトリリスティング | ディレクトリにアクセスすることで、Webサーバの設定不備によりディレクトリ内のファイル一覧が表示されないか診断します。 |

| システム情報の表示 | Webサーバが出力するヘッダ情報やエラーメッセージ等を含め、各種コンテンツからソフトウェア情報やサーバOS上の情報を表示してしまう脆弱性がないか診断します。 |

| 管理画面の検出 | 攻撃の標的になりかねない管理者機能を提供している管理者用ログイン画面などの存在確認を行います。 |

| TLS / SSL 関連 | TLS / SSL (HTTPS)の利用に関して不適切な設定がないか診断します。 |

| 適切でないCross Origin Resource Sharingポリシー設定 | 不適切なリソース共有の設定により、外部のスクリプトから対象サーバのリソースが利用されてしまう状態でないか診断します。 |

|---|---|

| Same Origin Policy 回避につながる脆弱性 | Webサイトに、Webブラウザによる同一生成元ポリシーによる保護を迂回してしまうような問題点がないか診断します。 |

| 既知の脆弱性が存在するソフトウェア | 「システム情報の表示」項目でソフトウェアのバージョン情報を取得しており、かつ既知の脆弱性が存在する場合に報告します。 |

|---|---|

| 不用意な情報公開 | Webサーバが、本来は公開すべきでない、または公開不要なファイルやデータを公開していないか診断します。 |

| ロジック上の問題点 | アプリケーションの特定処理ロジックに依存する不定形の問題点を診断します。 例えば、ECサイトで注文個数を負の値にした際に返金されてしまうような問題や、SNSでブロックを迂回して対象ユーザの情報を閲覧するなど、様々な可能性について診断期間内に可能な限り試行します。 |

|---|---|

| サービス妨害 | 診断対象システムのサービス提供そのものまたは利用者間でサービス利用の妨害を招く脆弱性がないか診断します。 |

| キャッシュ制御の不備 | Webサーバまたはコンテンツ上のキャッシュ制御設定の不備により、秘密情報がクライアントや経路上でキャッシュされる状態にないか診断します。 |

| 秘密情報を含むURL | URL内に、リクエストの送信により漏洩しうる秘密情報が含まれていないか診断します。 |

| クリックジャッキング | 情報の登録、更新、削除などデータに影響を与え、かつマウスクリックのみで実行される機能について、罠ページにより利用者が意図せぬ行為を実行してしまう問題がないか診断します。 |

| レースコンディション状態の悪用 | プログラム処理で、同一リソースへの同時アクセスにより不適切な処理が発生することがないか診断します。 |

| システムのSPAM行為への悪用 | メール送信機能を利用するWebアプリケーション等で、第三者へ迷惑メールやフィッシングメールを送信できるといった脆弱性がないか診断します。 |

Webサービスやアプリにおけるセキュリティ上の問題点を解消し、

収益の最大化を実現する相談役としてぜひお気軽にご連絡ください。

疑問点やお見積もり依頼はこちらから

お見積もり・お問い合わせセキュリティ診断サービスについてのご紹介

資料ダウンロード