レッドチーム演習

攻撃者目線のリアルなサイバー攻撃演習

イエラエのレッドチームが事前に定義されたゴール達成を目的に実際の攻撃者と同じ条件で攻撃を実施します。組織全体のサイバー攻撃に対する耐性の評価やブルーチーム(SOC ,CSIRT等) の実践的なトレーニングに利用可能です。

※ゴール例:データベースやファイルサーバからの機密情報の取得、業務システムの掌握、プロダクトの管理コンソールへのアクセス など

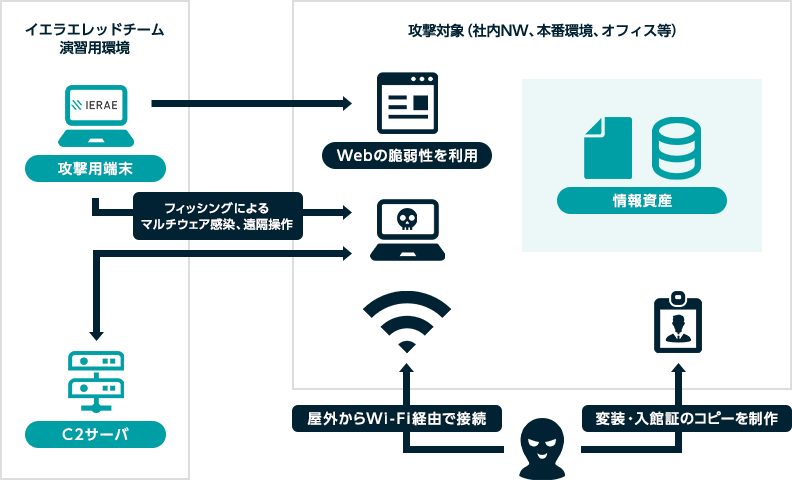

①様々な攻撃手法(Web、フィッシング、無線AP等)を利用した侵入の例

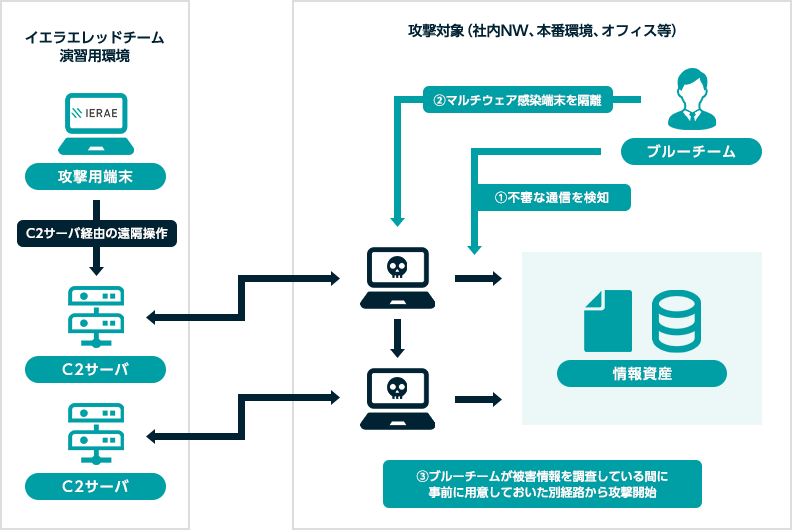

②ブルーチームによる検知・隔離と別経路を利用して攻撃を継続するレッドチームの例

各チームの役割

レッドチーム(Red team)

実際の攻撃者を想定した攻撃を行う

ブルーチーム(Blue team)

レッドチームの攻撃を検知しブロックする

ホワイトチーム(White team)

チーム間の調整、テスト後の評価を行う

一般的なペネトレーションテストとの違い

レッドチーム演習では一般的なペネトレーションテストとは異なり、テストの調整を行うごく一部の関係者(ホワイトチーム)や経営層にのみテストの実施や内容が開示されます。また、ペネトレーションテストが事前に定義されたスコープ(テスト範囲)内で作業を行うことに対して、レッドチーム演習では組織全体(NW,オフィス,SNS,漏洩情報,etc.)を対象とします。 より実際の攻撃に近い条件で、組織全体のサイバー攻撃に対する耐性の評価やブルーチーム(SOC ,CSIRT等) の実践的なトレーニングを行うことが可能です。

ペネトレーションテスト(侵入テスト)とは?脆弱性診断との違いから有効手法まで解説

| ペネトレーションテスト | レッドチーム演習 | |

| 事前通知 | 事前にSOCやCSIRTに通知 検知発生時の対応も取り決める | ごく一部の関係者のみに共有 |

| スコープ 範囲 | 事前に関係者間で協議し、 定義された範囲、シナリオに基き ゴール達成リスクを評価する | 組織全体がスコープ(テスト範囲) ゴール達成にとって有益なものは全て攻撃対象になりえる 例:フィッシング、Web、無線AP、物理的侵入、漏洩情報の悪用 |

| 検知発生時の対応 | 事前に取り決めた対応に従う | 本物の攻撃同様に 被害状況の調査や感染端末の隔離を リアルタイムで実施する |

レッドチーム演習は

こんな方におすすめ

- 実際に外部から攻撃を受けた場合、被害を受けないか確認したい

- SOC、CSIRTの実践的な訓練を行いたい

- 過去にペネトレーションテストや脆弱性診断を実施して、社内のセキュリティ体制が確立している

レッドチーム演習の

2つの特徴

01攻撃シナリオを環境ごとに設定

環境ごとにアタックサーフェスの調査を行い、Web・フィッシング・無線AP・物理侵入・漏洩情報を利用した接続など様々な侵入手法による攻撃を行います。

侵入後は事前に定義されたゴールを達成することを目的に、運用や設計の不備、脆弱性を利用した攻撃の検証を行います。

02検知の回避や、永続化による実践を意識した演習

ブルーチームによる検知の回避を前提とした作業を行います。検知されたとしても他の攻撃経路に切り替えたり、永続化を行うことで実際の攻撃者と同じように完全に遮断されるまで攻撃を継続します。ブルーチームは攻撃を完全に遮断し、素早く正確に処理する能力が求められます。

OSINTで取得した情報をもとに 疑似攻撃を行い、実際にシステムへの侵入が可能かを検証します。ホスト情報等を提供し、企業管理のホストであるかご確認いただき許可を得た上で検証を行います。