3大クラウドセキュリティ一元管理サービス Orca

Azure, AWS, GCPのクラウド資産の棚卸し、セキュリティリスクの可視化、アラートの処置、対処支援をワンストップで実現

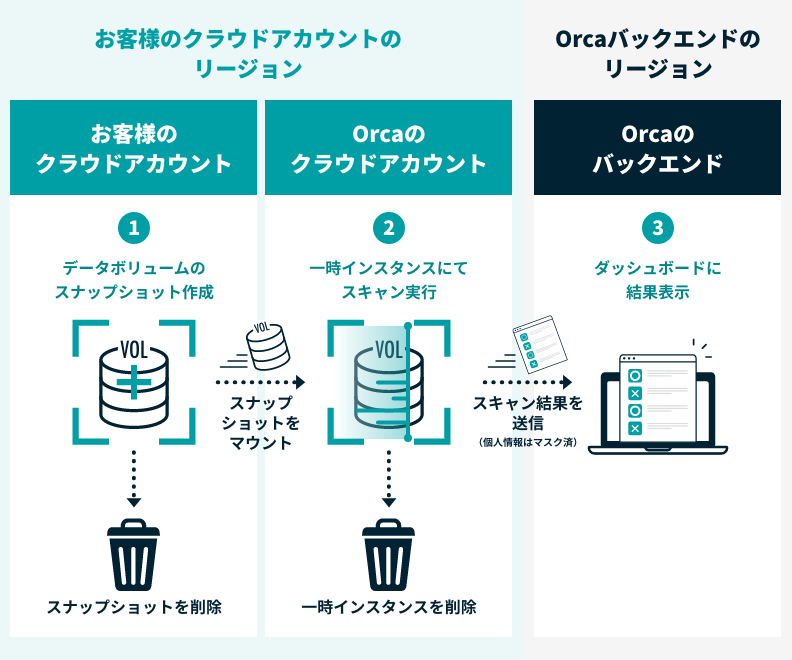

読み取り専用の権限でお客様のデータボリュームのスナップショットからボリュームを仮想的に再構築し、そこからクラウド資産を洗い出すと同時に、OS、ソフトウェアの脆弱性や設定ミス、マルウェアへの感染状況、クラウド環境のアクセスキーなど機密情報の保管方法の問題をスキャンします(参照:スキャン概要図)。また、ご要望により、検出したセキュリティの問題点に対する対応策をご支援いたします。

3大クラウドセキュリティ一元管理サービス Orcaは

こんな方におすすめ

- マルチクラウドのセキュリティ管理が業務負荷が大きい

- 大量のアラートから重要なものを発見するのが大変

- 管理ツール導入のための時間をかけれない

3大クラウドセキュリティ一元管理サービス Orcaの

4つの特長

クラウド環境の運用負荷を大幅削減

01マルチクラウドの一元管理

3大パブリッククラウド(アマゾンウェブサービス(AWS), Microsoft Azure(Azure), Google Cloud Platform(GCP))のクラウド資産とそのセキュリティ状況を、同一ダッシュボードで一元管理できます。

02容易な導入/運用システムへの影響なし

Webブラウザから3ステップの設定で導入可能なエージェントレスのSaaSアプリケーションです。スキャンは複製したシステムに対して行うため、お客様の運用システム内でコードが実行されたり通信が発生することがなく、スキャンによる影響がありません。

03大量のアラートから重要なものをトリアージ

クラウド資産の状態(実行中/停止中)、ベンダーによる修正パッチの可用性、CVE毎のエクスプロイトの可用性、ファイアウォールの設定状況などを把握しつつ、検知したセキュリティリスクを4段階でスコアリングしてアラートを出すため、本当に危険性の高いアラートに集中して対応できます。

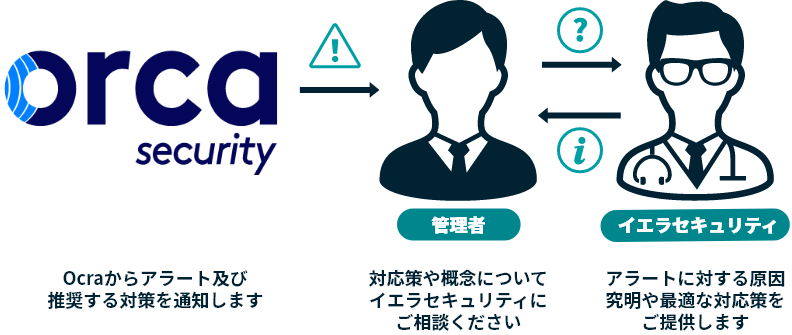

04アラートに対する処置支援

例えば見つかったマルウェアはどこから侵入したのか、社内にどのくらいの影響が出ているのか、他に侵入経路がないか、ポリシーは適切に設定されているかなど、ソリューションの提供する対策では手の届かない部分をイエラエセキュリティの技術者が支援します。※別途お見積り

3大クラウドセキュリティ一元管理サービス Orcaの

デモ動画

サーバーレス環境、コンテナ環境のスキャンや、各種コンプライアンスチェックまでOrca Security 1つで対応できるので別途専用ツールが不要!運用コストを大幅に削減できます。

3大クラウドセキュリティ一元管理サービス Orcaの

主な機能

スキャンできるクラウド資産

仮想マシン

VMインスタンス / ASG / K8s(Kubernetes) / EKS / ECS / Azureスケールセット / スポットインスタンス

ネットワーク

VPC / SGS / ec2route(※ルートテーブル) / NAT GW / ELBリスナー / ACM

ロードバランサー

ELB

サーバーレス環境

Lambda関数

ポリシー

IAM

コンテナ

コンテナ / Fargateコンテナ

ストレージ

S3バケット / Azure BLOB / GCS

データベース

RDS / Elastic / DynamoDB

サポートOS

Debian 7以降 / CentOS 6以降 / Alpine 3以降 / Amazon Linux / Amazon Linux 2 / Redhat 6以降 / Fedora 23以降 / Ubuntu 14.04以降 / Windows 10 / Windows Server 2008以降 及びそれらのDockerコンテナ

コンプライアンスチェック

AWS CIS/OS CIS

AWS CIS v1.2.0 / AWS CIS v1.3.0 / Azure CIS v1.2.0 / GCP CIS v1.1.0 / NIST CSF / NIST 800-53 / FedRAMP / ISO 27001 / CCPA / HIPAA / Docker CIS / CIS app Apache v2.4 / CIS OS (Amazon Linux/CentOS/Debian/Red Hat/Ubuntu/Windows Server) / PCI DSS(beta版) / GDPR(beta版)

3大クラウドセキュリティ一元管理サービス Orcaの

運用支援

| Orcaのアラート | Orcaの推奨する対策 | 管理者の懸念事項 | 運用支援 |

| マルウェアに感染した ファイルを検出しました | ホストを修復し、感染パスを閉じましょう | どこから侵入したのか? どんなマルウェアなのか? 社内への影響は? 他に侵入経路はないか? | 感染原因、経路の調査 不正プログラムの調査 挙動や通信先の調査 ペネトレーションテスト |

| Webサーバに数ヶ月間パッチが適用されていませんでした | パッチを適用するか、バージョンをアップグレードしましょう | パッチ未適用の間に侵入されてないか? 今後リモートコード実行やDoS攻撃の恐れはないか? | スレットハンティング Webサーバやネットワーク機器の脆弱性診断 |

| 安全でないIAM構成が見つかりました | IAMロールとユーザーに最小限の特権を割り当てましょう | クラウドの構成やポリシーの設定に不備はないか? | White hacker As A Service(ホワイトハッカーに相談) |

3大クラウドセキュリティ一元管理サービス Orcaの

価格

1か月間の無料お試しキャンペーン実施中!

| 価格(税別) | ¥15,120〜¥60,000 / 1インスタンス※契約数により単価が変わります |

|---|---|

| 契約期間 | 1年(年間サブスクリプション) |

| 導入支援 | ご支援内容に応じて、お見積もり算出させていただきます 例) WebMTGでの導入説明会 |

| 運用支援 | ご支援内容に応じて、お見積もり算出させていただきます 例) 発覚したセキュリティリスクの対処支援 |

3大クラウドセキュリティ一元管理サービス Orcaに関する

よくある質問

- QAWS Organizationsには対応していますか?

- Aはい、対応しています。一部のみ対象としたい場合もご相談ください。

- Q契約にまつわるインスタンス数の算出方法を教えてください。

- AOrcaの請求は、1年でインスタンス(仮想マシン)の数が最も多くなる月のインスタンス数(予測)に基づいて、その月の平均数を算出していただきます。例えば、月の29日間で100個のインスタンス、1日間で1000個のインスタンスが稼働する場合は、平均数は130個です。

- Qスナップショットがないサーバレス環境に対してのスキャンはどのように行われていますか?

- ALambda、Fargateなどのサーバレスサービスの場合、Orcaはランタイムストレージレイヤーを通じてクラウドワークロードに到達し、与えられた読み取り専用権限により実行される内容のベースラインビューを構築し、それをクラウドプロバイダーAPIから収集したメタデータと組み合わせます。これにより、関数/コンテナのリスクだけでなく、コンテキスト、ネットワーク、およびこれらのランタイムに何が発生しているかを判断します。 Orcaは、Fargateとサーバーレスランタイムのイメージをスキャンして、古いランタイム、暗号化されていない機微情報を備えた関数のようなセキュリティリスクや設定ミス、および脆弱性を探します。