アプリケーション構成の理解と診断範囲の明確化

アプリケーションの構成を把握し、必要な工数のお見積もりを行います。

-

クラウド上のアプリケーションの構成をヒアリング

ご担当者様へ構成およびセキュリティ要件のヒアリングやアーキテクチャ図の確認、実際のクラウド環境へのアクセスによりシステム構成を把握します。 -

クラウド診断実施方針の策定とお見積もり

対象アプリケーションやご予算、ご利用のクラウドサービスに合わせて診断プランを策定し、お見積もりをお出しします。

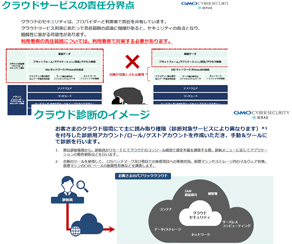

AmazonやMicrosoft、Googleが提供するクラウドサービスは今や多くの企業が導入しています。その中で利用中のクラウドプラットフォームやシステムが安全な状態と言えるか確認し、対策をすることの重要性が高まっています。

GMOサイバーセキュリティ byイエラエではAWS・Azure・Google Cloudの3大クラウドに加え、SalesforceやGoogle Workspace・Microsoft 365を対象に、利用状況におけるセキュリティ上の問題がないかを確認するサービスとして「クラウド診断」を提供しています。IaaS/PaaSからサーバレス(FaaS)、コンテナ(CaaS)まで利用形態に合わせたプランをご用意しています。

クラウドセキュリティに特化したツールを用いた診断

AWS / Azure / Google Cloud

ツール診断

診断期間:5営業日~

Amazon EC2やAzure Virtual Machines等のIaaS/PaaSを中心に構成されたクラウド環境向けのプラン。

AWS / Azure / Google Cloud

ツール診断+マニュアル診断

診断期間:10営業日~

AWS Lambda, Azure Functions,Firebaseなどを利用したサーバレスアプリケーションが対象。

フルプランの内容に加えて、Firebase Security Rule診断など

AWS / Azure / Google Cloud

ツール診断+マニュアル診断

診断期間:13営業日~

Experience CloudやSalesforceサイトを利用しているお客様におすすめのプラン

Salesforce

マニュアル診断

診断期間:10営業日~

CISベンチマーク項目に基づきSaaS型オフィススイートの設定におけるセキュリティ上の問題がないか確認します。

GoogleWorkspace / Microsoft 365

マニュアル診断

診断期間:3営業日~

CISベンチマーク*の準拠状況を確認します。

AWS / Azure / Google Cloud

ツール診断

診断期間:3営業日~

※CISベンチマークとは

サイバー防衛に関する非営利団体「Center of Internet Security (CIS)」が策定したシステムを安全に構成するための構成基準およびベストプラクティスのこと。

IaaS/PaaS、サーバレス、コンテナ、SaaSまで利用形態や確認したい範囲に合わせた診断が可能です。CISベンチマーク基準でのチェックに加え、クラウドセキュリティに特化したツールを用いた網羅的なチェックの他、クラウドセキュリティの専門家によるマニュアル診断も対応可能です。

ツール診断に加えクラウドセキュリティを熟知した技術者によるマニュアル診断も実施可能です。

クラウド環境の設定値に加え必要に応じてアプリケーションの挙動を見たり解析を行いながら、不正アクセスや情報漏えいといったリスクに繋がる可能性を攻撃者の手法を用いて検証・問題を可視化し対策案を提示します。

AWS総合支援サービスを提供するクラスメソッド社や弊社グループ会社のGMOグローバルサイン・ホールディングス社と共同でクラウド診断の報告書をもとに改修方法や具体的な対策を支援する対策サポートを提供します。

クラスメソッド株式会社は、AWSをはじめデータ分析、モバイル、IoT、AI/機械学習等の分野で企業向け技術支援を行っており、現在までの支援実績は3,000社15,000アカウント以上になります。特にAWS支援では2018年と2020年、2021年に「AWSサービスパートナー オブ ザ イヤー」を受賞。AWS総合支援サービス「クラスメソッド メンバーズ」では、プレミアムサービスとして脆弱性診断以外にもDDos攻撃対策など様々なセキュリティ対策メニューを用意し、お客様にAWSをより安心・安全にご利用いただける環境を提供しています。

東証プライム上場の GMOグローバルサイン・ホールディングス株式会社は、110,000を超える法人のお客様のクラウド環境を運用・サポートしています。AWS & Google Cloud 利活用支援サービス「CloudCREW byGMO」では、クラウド診断の結果に基づいた効果的な改修方法、セキュリティ強化のご提案、実際の技術支援まで包括的にサポートいたします。脆弱性診断やクラウドセキュリティに不安のあるお客様でも、安心してご利用いただけます。

GMOグローバルサイン株式会社が提供する「GMOトラスト・ログイン」は、1万社近い導入社数と、7,500以上のアプリに連携した、SSO/IDaaSサービスです。Google Workspace/Microsoft 365/Salesforce等へのシングルサインオンでID/Passを一元管理して効率化するだけでなく、多要素認証によりセキュアな業務環境をつくることができます。20年以上SSLサーバ証明書を発行してきたGMOグローバルサインが提供しているサービスなので、安心してご利用いただけます。

当社のクラウド診断は経済産業省の定める情報セキュリティサービス基準に適合したサービスとして「情報セキュリティサービス台帳」に登録されています。

サービス名:脆弱性診断サービス

登録番号:019-0004-20

019-0004-20

019-0004-20

関連記事:AWSでセキュリティ対策するには?基本や関連サービスを紹介

アプリケーションの構成を把握し、必要な工数のお見積もりを行います。

クラウド上のアプリケーションに対し、攻撃者の視点で診断を実施します。

エグゼクティブサマリおよび検出された問題の詳細、および対策方法についてご報告します。

Webサービスやアプリにおけるセキュリティ上の問題点を解消し、

収益の最大化を実現する相談役としてぜひお気軽にご連絡ください。

疑問点やお見積もり依頼はこちらから

お見積もり・お問い合わせセキュリティ診断サービスについてのご紹介

資料ダウンロード