診断したい画面数、API数、選択いただいた攻撃シナリオを基に、費用をお見積りします。

- Webペネトレーションテスト -

WebアプリケーションやWebAPIの

セキュリティ対策状況を攻撃者視点で評価

バグバウンティやセキュリティコンテスト、セキュリティトレーニング講師等で活躍する世界トップレベルのホワイトハッカーが調査することによって、標準的なWebアプリケーション診断では検出ができないような脆弱性も検出し、リスクを評価します。

Webペネトレーションテストの調査手法

シナリオ型

シナリオを基にした擬似攻撃を行い、機微情報や金銭などの情報資産に対する攻撃リスクの可視化とシステム全体のセキュリティ耐性を評価します。

機微な情報や金銭を扱うシステム等、セキュリティを重視されているお客様におすすめです。

調査型

ソースコードなどの開発情報も含めた調査を行い、対象Webアプリケーションの問題点を特定のシナリオや観点に縛られず徹底的に洗い出します。

SaaSプラットフォームやプロダクトを自社開発しているお客様に特におすすめです。

診断オプション

Webペネトレーションテスト調査型 バックドア診断

ソースコードに潜む悪意のあるコードの有無を調査するプランです。経験豊富な専門家による手動検査を重視し、静的解析ツールでは発見困難な巧妙な脅威も検出します。特定社会基盤事業者様による特定重要設備の導入時事前届出といった経済安全保障推進法への対応や、重要システムのアウトソース・オフショア開発におけるリスク低減に最適です。

Webペネトレーションテストの

2つの特長

01多角的なリスク評価が可能

Webペネトレーションテスト <調査型>では、単一の機能においてはリスクの低い脆弱性を組み合わせることでリスクが高くなるケースが存在しないかなどの検証が可能です。また、パスワードを平文で保存している問題など、脆弱性診断では検出できないような潜在的なリスクを可視化します。

02想定シナリオに応じて短期間でも診断可能

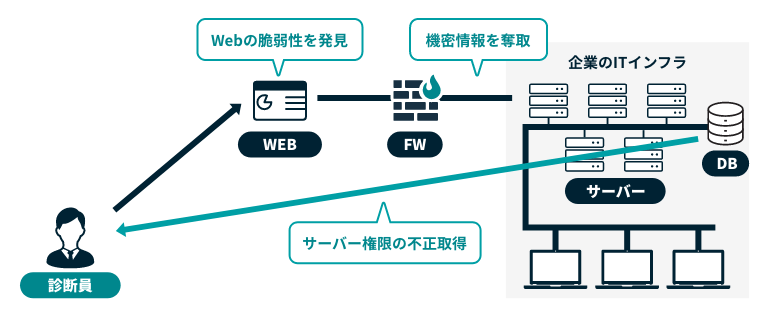

Webペネトレーションテスト <シナリオ型>では、Webサービスに存在する脆弱性などを利用し、データベースに格納されている機密情報を窃取できるか、金銭の被害が発生するかなどを調査し、リスクを可視化します。また、調査過程で検出した脆弱性についてもご報告します。

ソースコードなどをご提供いただくことで、本来攻撃者が長期間かけて調査し、アプリケーションの構造を把握するという工程をスキップすることにより効率的に短期間で調査を実施することができます。期間を短縮することで、費用に関しても低減することが可能です。

※アプリケーションの規模や想定する脅威の数により変動します。ご予算に応じてご提案させていただきますのでご相談ください。

「情報セキュリティサービス基準適合サービスリスト」登録済

当社のWebペネトレーションテスト<シナリオ型><調査型>

は経済産業省の定める情報セキュリティサービス基準に適合したサービスとして「情報セキュリティサービス台帳」に登録されています。

サービス名:脆弱性診断サービス[ペネトレーションテスト(侵入試験)サービス含む]

登録番号:019-0004-60

019-0004-60

Webペネトレーションテストの

診断フロー

-

01

見積

-

02

ペネトレーションテスト準備

検証環境情報やアカウント、禁止事項などを記入いただいたヒアリングシートおよび、ソースコード含む開発情報を提供可能な範囲で共有いただきます。

-

03

ペネトレーションテスト実施

ホワイトハッカーが、ソースコードなどの開発情報も含めて確認を行い、対象サービスに潜むリスクに対してセキュリティ耐性を含めた形で評価を行います。

-

04

報告

報告書にて診断対象の概要、脆弱性の詳細な解説、対策の方法などを、Webアプリケーションの特性に応じて詳細に解説します。またご希望に応じてWebミーティング形式の報告会を行います。

Webペネトレーションテストに関する

よくある質問

- Qシステムの稼働に影響ありますか?

- A検証環境での実施となりますので、本番環境には影響ありません。

- Q準備するものはありますか?

- AWebアプリケーションやAPIが正常動作する環境やアカウント情報のご準備、また、可能であればソースコード、仕様書の準備をお願いするケースがあります。

- QSOCへ事前通知する必要はありますか?

- A不要です。(検知された場合は、該当部署へご説明をお願いいたします)

- Qどんな言語でも対応可能でしょうか?

- A一般的なWebアプリケーションの開発で利用されている言語(Java、C#、JavaScript/TypeScript、Go、Ruby、PHP、Perl、Python)であれば対応可能です。その他の場合でもお気軽にご相談ください。