Cloudflareのマネージドルールとは?Webサイトの防御を行う機能やメリットを解説

Webサイトへの攻撃は年々高度化し、それぞれの企業単独で完璧に対策・運用を維持するのは難しくなっています。特に専門知識が必要なWAF(Web Application Firewall)は、設定や運用のハードルが高いと感じる方も多いはずです。

そこで注目されているのが、Cloudflareが提供する「マネージドルール」。一般的なWeb攻撃に対してシグネチャが自動更新されるため、運用負荷を大幅に減らせる仕組みです。本記事ではその特徴やメリット、導入のポイントをわかりやすく解説します。

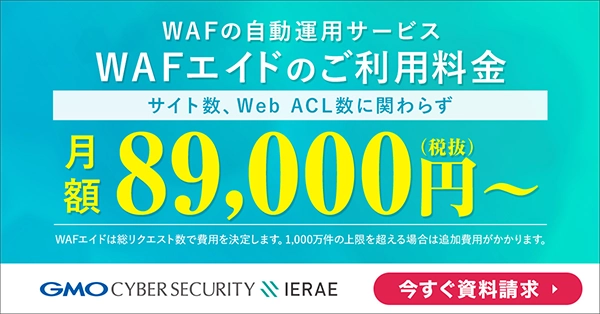

AWS WAFの運用でお困りではありませんか?

WAFの自動運用サービスWAFエイド

目次

そもそもWAFとは?

WAFの役割

WAF(Web Application Firewall)は、Webサイトに向けて送られるリクエスト、例えばアクセスなどの通信を監視し、攻撃の可能性がある通信を検知・遮断する仕組みです。

たとえば、ログイン画面に不正な文字列を送り込んで情報を盗もうとする「SQLインジェクション」や、掲示板フォームに悪意あるコードを埋め込む「クロスサイトスクリプティング(XSS)」など、Webアプリケーション特有の攻撃を防ぎます。

WAFは、Webサーバーの手前に立ち、すべての通信をチェックする“門番”のような存在です。ファイアウォールよりもアプリ層に近い位置で動作するため、アプリケーションに特化した攻撃に強い点が特徴です。

攻撃を防ぐ仕組みは?

WAFが攻撃を防ぐ仕組みは「ルール(シグネチャ)」による判定が基本です。

これは、怪しいリクエストの特徴をまとめた“チェック項目”のようなもので、通信内容がそのルールに合致するとブロックされます。例えば「特定の文字列パターンが含まれている」「大量アクセスが短時間に集中している」などが検知条件になります。

また、近年のWAFはスコアリングやAIによる判定も用いられ、単純なパターン検知を超えた多層的な防御が可能です。

Cloudflareの場合、これらのルールが自動更新され、新しい脆弱性や攻撃トレンドに合わせてWebサイトなどの防御能力が強化される点が大きな特徴です。

CloudflareのWAFとマネージドルールの概要

CloudflareのWAFの基本構成

CloudflareのWAFは、Cloudflareのネットワーク上で動作するため、Webサーバーに到達する前に攻撃を食い止める仕組みになっています。ユーザーが送るリクエストはまずCloudflareのエッジに到達し、ここでWAFのルールに基づいて安全性が評価されます。CloudflareのWAFには、攻撃パターンに応じた複数のルールセットが用意されており、アプリケーションに合わせて柔軟に設定できます。また、世界中のトラフィックを分析して得られる最新の攻撃情報を即時反映できるため、従来のオンプレミスWAFでは難しかった迅速な防御アップデートを実現している点が特徴です。

「マネージドルール」の位置づけと機能

マネージドルールとは、「Managed=管理された」の意味通り、Cloudflareが提供する“自動アップデート型のWAFルールセット”です。Cloudflareが日々収集する攻撃情報や脆弱性情報を元に、新しい脆弱性が発見されると自動的に防御ルールが追加・更新されます。企業側で専門知識を持ったエンジニアが細かなシグネチャ設定をしなくても、最新の脅威に対応できるのが大きなポイントです。また、ルールごとに重大度のレベルや動作設定(ブロック、ログのみなど)を選べるため、環境に合わせた運用が可能です。Cloudflareを利用する企業にとって、セキュリティレベルを安定して維持できる心強い仕組みといえます。

「マネージドルール」のメリット

マネージドルールの最大のメリットは、専門知識がなくても“最新の攻撃への防御を自動で維持できる”という点です。セキュリティ担当者が常に脆弱性情報を調べて新ルールを追加する必要がなく、Cloudflare側が継続的にアップデートしてくれます。これは、人的リソースが限られ、セキュリティの専門家が常勤していないような企業にとって非常に大きな価値です。

また、ルール調整を外部化できる点も利点です。従来のWAFでは「どのルールがどの攻撃に対応しているのか」「どれを有効化すべきか」などの判断が難しく、誤った設定による誤検知や防御漏れが起こりやすいという課題がありました。マネージドルールではCloudflareが推奨設定を提供してくれるため、初期設定も運用もシンプルになります。

さらに、運用コスト削減にも直結します。常に最新状態に保たれるため、年々増え続ける脆弱性対策の負担を軽減できます。たとえば、Log4jのゼロデイ脆弱性が話題になった際、Cloudflareは数時間以内にマネージドルールへ防御ルールを追加し、多くの企業の攻撃被害を未然に防ぐことができました。こうした迅速性は自社内だけでは実現しにくいものです。マネージドルールは、セキュリティ専門部署を持たない企業でも高度な防御を実現できるCloudflare WAFの中核機能であり、運用負担を大幅に軽減します。

関連記事:Cloudflareとは?機能や料金、導入の注意点について解説

WAF運用の課題放置していませんか?WAFエイドが解決します

・WAFの最適な設定ができているか分からない

・WAF運用に手間がかかっている

等のお悩みはありませんか?WAFエイドによる自動運用と専門家の知見で解決します。

マネージドルールの仕組みをより詳しく

ルールセットの構成

Cloudflareのマネージドルールは、複数のルールセットで構成されています。代表的なのが「Cloudflare Managed Ruleset」で、これはCloudflare独自の分析に基づく最新攻撃に対応したルール群です。ゼロデイ脆弱性や一般的に広まっている攻撃手法に対して迅速に対応できるのが特徴です。また「OWASP Core Ruleset(ModSecurity CRS)」も利用できます。これはオープンなセキュリティ団体OWASPが定義した、一般的なWeb攻撃からの防御に特化したルールセットで、多くのWAFで採用されています。これらを組み合わせることで、幅広い攻撃に対応した多層防御が可能になります。

ルールセットの動作イメージ

マネージドルールの動作は、まずリクエスト内容を解析し、攻撃パターンに該当するかをチェックする仕組みです。ルールに一致するとスコアリング(重大度評価)が行われ、高リスクと判断されたリクエストは即座に遮断されます。一方、疑わしいが決定的ではない場合はログに記録され、管理者が確認できるようになります。例えば、不自然なパラメータを含むアクセスや、フォームに不正コードを入力する試みなどは高スコアとなり、ブロック対象になります。この仕組みにより、誤検知を抑えつつ攻撃を確実に防ぐバランスの良い動作が実現されています。

マネージドルールの設定と運用の流れ

Cloudflareダッシュボードからの設定手順

Cloudflareでマネージドルールを使う設定は非常にシンプルです。ダッシュボードにログインし、対象ドメインを選択したら「Security → WAF」へ進みます。次に「Managed Rules」タブを開くと、Cloudflare Managed Ruleset や OWASP Core Ruleset などが表示されるので、必要なルールセットを有効化します。各ルールには“ブロック”“ログのみ”“無効化”などの動作モードがあり、環境に応じて選択できます。特に初期導入時は「Simulate(シミュレーション)」モードで動きを確認するのが一般的です。設定後は即時反映されるため、Webアプリ側での作業は不要です。

誤検知(False Positive)への対処

WAF導入時に最も気をつけるべきポイントの一つが“誤検知”です。正しいユーザーの操作が攻撃と誤解されてブロックされてしまうケースが起こり得ます。例えば、管理画面の高度な検索機能や外部APIとの連携処理が、特定のルールと衝突してしまうことがあります。

誤検知が疑われる場合、まずはCloudflareのログを確認します。「Security Events」から該当リクエストを探し、どのルールに引っかかったのかを特定します。問題のルールが判明したら、一時的に無効化することや、特定パスのみ例外設定を追加することが可能です。Cloudflareはルール単位で細かく除外設定ができるため、運用を止めずに調整できます。また、「Simulate」モードを活用すれば、ブロックせずログだけ取得できるため、安全に事前検証ができます。誤検知はWAFの宿命ですが、Cloudflareでは比較的容易に対処できる点が安心材料です。(※一部設定は有料プランで提供)

運用のコツとは?

マネージドルールを活用するうえでのコツは、まず「Simulate」モードで動きを観察し、問題がないルールから徐々にブロックへ切り替えることです。いきなり全てをブロックにすると誤検知で業務に影響が出る可能性があるため、段階的な切り替えが推奨されています。また、Cloudflareのアラート機能や分析機能を活用することで、どの攻撃がどれくらい発生しているかを可視化できます。さらに、Cloudflare側でルールが定期的に更新されるため、手動メンテナンスの必要が少ない点も利点です。運用は“チェックして調整するだけ”で、専門知識がなくても継続しやすい仕組みです。

導入時の注意点とよくある誤解

「マネージドルールを入れれば全て安全」ではない

マネージドルールを導入しても、アプリケーション側の脆弱性がそのまま残っていれば攻撃リスクはゼロにはなりません。たとえばWordPressなどのCMSについて、未更新プラグインや古いバージョンのフレームワークには、WAFでは防ぎきれない脆弱性が存在します。WAFは“外側の防御”であり、“内側の改善”と併せて初めて高い安全性が実現されます。

「誤検知が怖いから有効化しない」はNG

誤検知を懸念してWAFを有効化しない企業もありますが、Cloudflareでは「Simulate」モードを使えば安全に検証が可能です。このモードではブロックされずログだけが残るため、実際の業務に影響しません。どのルールがどの通信に反応しているかを確認しながら、問題ないルールからブロックに切り替えていくことで、誤検知のリスクを最小限にできます。WAFを無効化したままでは、攻撃リスクが大幅に高まるため、万が一情報漏洩などが発生した際は多額の対応コストがかかってしまうため、“使わない”という選択肢は非推奨です。

他のサービスとも連携しよう

マネージドルールだけでWebサイトの完全な防御ができるわけではありません。より高度な攻撃や大量アクセスを伴うDDoS攻撃には、CloudflareのDDoS保護機能との併用が効果的です。さらに、Bot Managementによる悪質ボット対策、Rate Limitingによるアクセス制御、ページルールやアクセス制限など、複数の機能を組み合わせることで全体的な強度が向上します。また、Webアプリケーション側の脆弱性対策(CMS・ミドルウェアの更新、パスワード強化、脆弱性診断など)も欠かせません。

マネージドルールはあくまで“外側の防壁”であり、他施策と連携することで初めて強固なセキュリティ体制が完成します。企業全体のセキュリティ戦略の一部として活用することが重要です。

監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。