脅威インテリジェンスとは?活用方法や運用の流れを解説

サイバー攻撃は年々巧妙化し、企業にとって「いかに防ぐか」だけでなく「いかに予測するか」が重要になっています。その中で注目されているのが「脅威インテリジェンス」です。本記事では、脅威インテリジェンスの基本的な考え方から、必要性、得られるメリット、活用プロセス、そして導入における注意点を解説します。

目次

脅威インテリジェンスとは何か

脅威インテリジェンスとは、サイバー攻撃に関する情報を収集・加工・分析し、組織の防御や意思決定に役立てる仕組みのことを指します。単なる「情報の寄せ集め」ではなく、信頼性や関連性を見極め、利用者にとって意味のある形に変換することが特徴です。

たとえば「新しいマルウェアが確認された」という事実だけではなく、「そのマルウェアは自社のシステムに影響を与えるのか」「対策は必要か」を判断できる形にするのが脅威インテリジェンスです。これにより、企業はより合理的な投資判断やリスク対応が可能になります。

脅威インテリジェンスの必要性

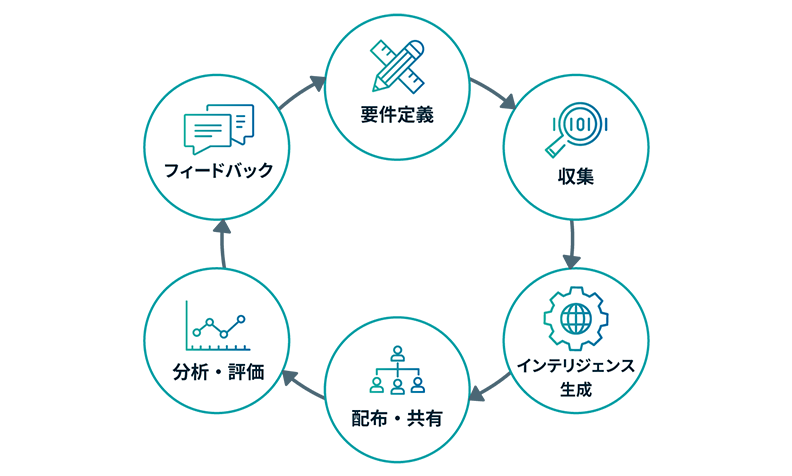

サイバー攻撃は従来の単純なウイルス感染にとどまらず、脆弱性が公表される前に悪用されるゼロデイ攻撃、特定の組織を狙って業務に関連性があるメールを装いマルウェア感染や情報漏洩を狙う標的型攻撃など、より高度で複雑なものに進化しています。

これらは受動的な防御だけでは防ぎ切れず、被害が発生してから対応していては遅れを取る可能性が高いです。また、近年ランサムウェアなどに感染した場合は社内のデータが既に暗号化されて復号できず、多大な被害を受けるケースも報告されています。

脅威インテリジェンスの活用によって、攻撃者の戦術や意図を事前に理解し、組織は「守りの強化」に加えて「予測型の防御」へと進化できます。

脅威インテリジェンスから得られるメリット

脅威インテリジェンスを導入することで、企業は以下のような具体的なメリットを享受できます。

先制的な防御が可能になる

脅威インテリジェンスを活用することで、攻撃が実行される前に兆候を把握し、予防的に防御策を講じることができます。たとえば、直近に発生したサイバー攻撃を業界ごとに分類し、特定の業界が狙われている、という情報を得ていれば、事前にパッチ適用や設定変更が可能になります。

インシデントに迅速に対応

攻撃手法や流行しているマルウェアの挙動を知っていれば、万が一のインシデント発生時に原因特定と対応が迅速化します。過去の攻撃データやアナリストの知見を活用することで、復旧時間を大幅に短縮できるでしょう。

リスク判断の裏付けとして利用

脅威インテリジェンスは、セキュリティ投資やリスク説明の根拠にもなります。セキュリティへの投資は費用対効果の説明が一般的に困難ですが、脅威インテリジェンスを活用することで攻撃の可能性や被害額の情報を収集することができるため、ある程度定量的に費用対効果を示すことができます。したがって、経営層への報告や監査対応の場面で「なぜこの対策が必要か」をデータで示せるため、説得力が増し、組織全体の合意形成に役立ちます。

ネットde診断が認証情報の漏えいを監視します

ネットde診断の「ダークウェブID/パスワード流出監視機能」は、サーバーやVPNなどIT資産の認証情報がダークウェブへ流出していないか監視し、被害が拡大する前の対策を支援します。

資料ダウンロード脅威インテリジェンスから得られる情報

脅威インテリジェンスは、その活用レベルに応じて、主に以下の3つの情報に分類されます。

技術レベル

技術レベルの脅威インテリジェンスは、セキュリティ機器や防御システムで直接活用できる具体的な要素を提供します。例えば、攻撃に使われた不正IPアドレスやドメイン、マルウェアのハッシュ値、フィッシングサイトのURLなどです。これらをファイアウォールやEDRに適用することで、攻撃を即時に遮断できる実践的な防御に直結します。

戦術・戦略レベル

戦術・戦略レベルでは、攻撃者がどのような戦術・技術・手順(TTPs)を用いるかを理解するための情報を提供します。MITRE ATT&CK※のようなフレームワークを活用し、攻撃キャンペーンの全体像を把握できるのが特徴です。

これにより、社内のSOCやCSIRTは攻撃の進行パターンを予測し、効果的な検知ルールや対応計画を立案でき、組織全体の防御態勢を高めることにつながります。

※MITRE ATT&CK…サイバー攻撃者の戦術・技術・手順(TTPs)を体系的に分類・整理したナレッジベースを提供

ビジネスレベル

ビジネスレベルの脅威インテリジェンスは、経営層や意思決定者がリスク管理や投資判断を行う際の根拠を提供します。たとえば、自社が属する業界で増えている攻撃の種類や被害規模、規制や法的リスクなどが含まれます。これらを踏まえることで、セキュリティ対策にどの程度の投資を行うべきか、取引先やサプライチェーンへのリスクをどう扱うべきかといった経営判断を支援します。

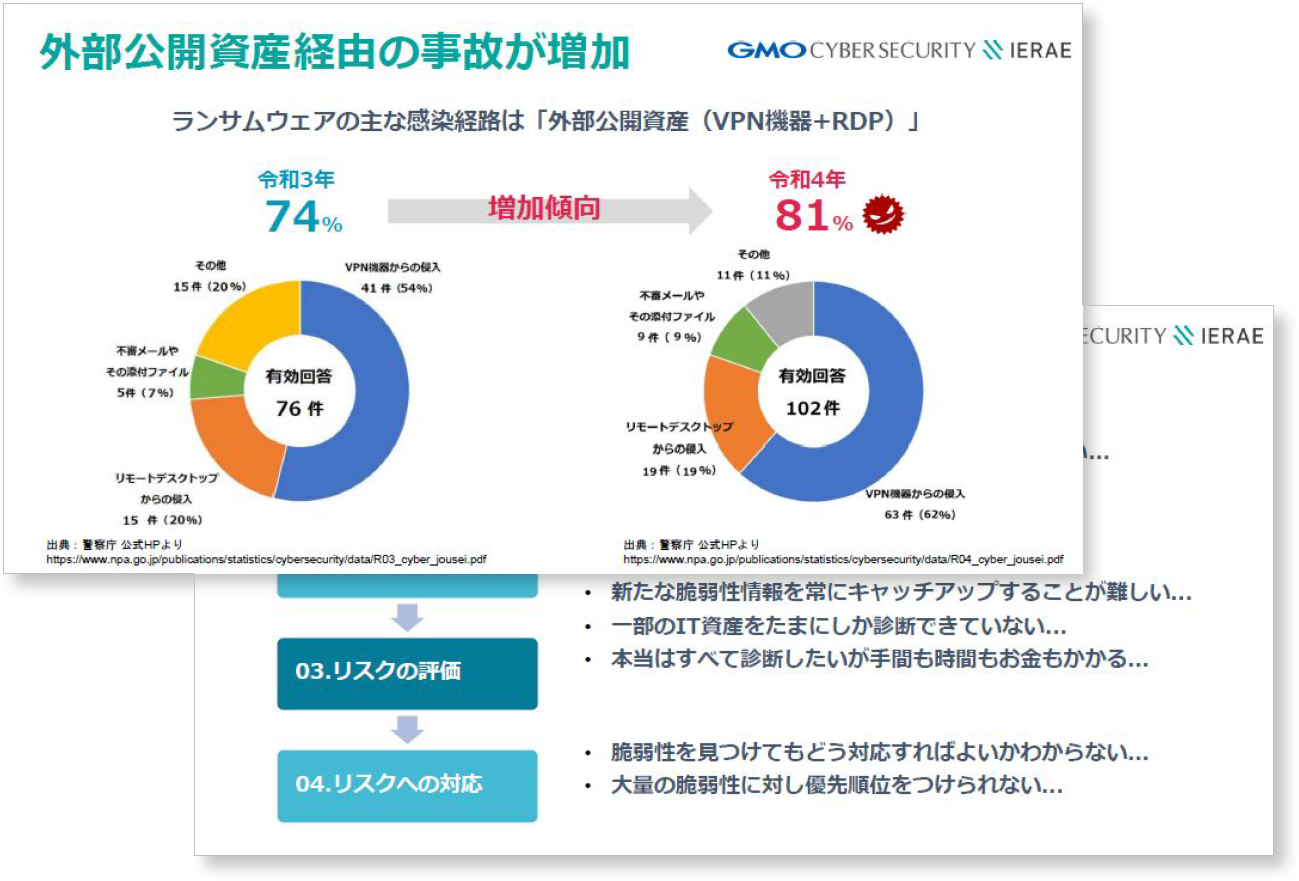

脅威インテリジェンスの活用プロセス

要件定義

まず、何のために脅威インテリジェンスを活用するのかを明確にします。利用者(経営層、SOC、CSIRTなど)ごとに必要な情報範囲や粒度を設定することが重要です。

収集

次に、さまざまな情報源からデータを集めます。具体的には以下のような公開情報や、非公開情報から幅広く情報収集を行うといいでしょう。多様なソースを組み合わせることで、網羅性と信頼性が高まります。

- OSINT(公開情報)

- 技術ブログや研究機関のレポート

- ダークウェブや地下フォーラム、商用の脅威フィード

- パートナー企業やコミュニティとの共有情報

分析・評価

収集した情報をそのまま利用するのではなく、リスクや影響度を評価し、MITRE ATT&CKなどのフレームワークにマッピングして整理します。これにより攻撃手法を体系的に理解できます。

インテリジェンス生成

脅威インテリジェンスは、収集・分析した情報をそのまま提供しても活用されません。重要なのは、利用者の役割や目的に応じて最適な形に加工し、意思決定や対応につなげることです。以下のように、利用者ごとに具体的にどのような情報を提供すべきかを整理します。

戦略的インテリジェンス(経営層向け)

攻撃者グループの活動傾向や業界全体の脅威動向など、経営判断に直結する情報。

例:自動車業界を狙ったサプライチェーン攻撃が急増しているため、関連ベンダーのセキュリティ審査を強化すべき。

戦術的インテリジェンス(SOC向け)

攻撃者が使用する戦術・技術・手順(TTPs)の情報。MITRE ATT&CKに基づいた検知ルール化が可能。

例:新しいフィッシング手口で特定のメール件名が悪用されているため、SIEMで特定キーワードを監視する。

オペレーショナルインテリジェンス(CSIRT向け)

特定の攻撃キャンペーンやマルウェアの流行情報。攻撃が自社に波及する可能性を事前に評価する。

例:金融機関を狙うバンキングマルウェアの亜種が確認されたため、自社の金融システム利用部署に注意喚起を行う。

テクニカルインテリジェンス(運用担当者向け)

即座にシステムへ反映できる技術的データ。IPアドレスやファイルハッシュなどのIOC(Indicators of Compromise)が中心。

例:攻撃に利用されたサーバーのIPリストをファイアウォールに登録してブロックする。

このように、同じ脅威情報でも、「誰に渡すか」によって提示の仕方や粒度を変えることが不可欠です。

配布・共有

脅威インテリジェンスは生成しただけでは意味がなく、必要な人にタイムリーに届けてこそ価値を発揮します。配布・共有の仕組みを整えることで、現場のセキュリティ担当者から経営層まで、それぞれが適切な判断を下せるようになります。

- 社内への配布例

- SOC/CSIRT向け:毎日のIOCリスト更新をEDRやファイアウォールに自動反映

- 経営層向け:月次レポートとして業界の脅威動向と自社への影響をまとめる

- 全社員向け:フィッシングメールの手口をわかりやすく社内ポータルで周知

- 社外との共有例

- ISAC(業界情報共有組織)への攻撃事例提供

- サプライチェーン企業への注意喚起メール

- 政府機関・規制当局への報告

これにより、「情報が現場で活用される」「組織間で相互防御が強化される」という二重の効果が期待できます。

フィードバック

脅威インテリジェンスは一方通行ではなく、利用者からのフィードバックを次のサイクルに取り込むことで進化します。

たとえば、「検知ルールを適用したが誤検知が多い」というフィードバックがあれば情報の精度改善が必要になります。また、経営層から「投資判断に役立ったが定量データが欲しい」という要望があれば盛り込むようにします。

配布とフィードバックは脅威インテリジェンスの「循環」を作り出し、継続的に精度と有効性を高める原動力となります。フィードバックが欠けると、情報は徐々に形骸化し「活用されない資料」になってしまうため、意識的な仕組みづくりが必要です。

ISAC等、外部コミュニティとの情報共有のメリット

脅威インテリジェンスの価値は、自社の内部にとどめて利用するだけでは十分に発揮されません。サイバー攻撃は複数の企業や業界をまたいで展開されるケースが多く、一社のみで完全に防御することは難しいからです。そこで重要になるのが「共有」という考え方です。

脅威インテリジェンスを共有することには、組織単独の取り組みでは得られない多くのメリットがあります。

早期警戒の実現

早期警戒の実現は、他社や業界団体から受け取った最新の攻撃事例を参考にすることで、自社が同様の攻撃を受ける前に対策を講じることができます。

防御能力の強化

複数の組織が持つ情報を組み合わせて防御能力を強化することで、攻撃者の全体像を把握し、より堅牢なセキュリティ態勢を築けます。

対応時間の短縮

既知のIOCや攻撃パターンを活用することで、インシデント発生時に原因究明と対処を迅速に進められます。

業界全体の防御力向上

ISACのような枠組みを通じて広く共有すれば、業界全体が連携し、攻撃者にとって「狙いにくい環境」を作り出すことが可能になります。

脅威インテリジェンスプラットフォーム(TIP)の活用

脅威インテリジェンスプラットフォーム(TIP)は、複数の情報源から収集した脅威データを一元管理し、分析・共有・自動化を支援する仕組みです。

従来は担当者が手作業で整理していた情報を統合できるため、情報過多による混乱を防ぎ、必要な脅威情報を迅速に活用できるようになります。

代表的な活用方法として、まずSIEMとの連携が挙げられます。TIPで収集したIOC(侵入の痕跡)をSIEMに取り込み、相関分析を行うことで検知精度を高められます。インシデント対応のワークフローを自動化する機能も有効です。

たとえば、特定の不審IPが検知された際に、自動でファイアウォールにブロックルールを適用する、といった対応を即座に実行できます。TIPは単なる情報管理ツールではなく、組織全体のセキュリティ運用を効率化し、限られた人員でも高度な防御態勢を維持するための強力な基盤となります。

ネットde診断が認証情報の漏えいを監視します

ネットde診断の「ダークウェブID/パスワード流出監視機能」は、サーバーやVPNなどIT資産の認証情報がダークウェブへ流出していないか監視し、被害が拡大する前の対策を支援します。

資料ダウンロード監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。