サプライチェーンリスクとは?事故が起こる要因と対策を解説

本記事では、企業活動におけるサプライチェーンリスクを解説します。サプライチェーン全体に広がるリスクの種類や具体的な事例を通じて、サプライチェーンリスクの全体像を理解できます。また、サイバー攻撃の増加背景や関係者による不正行為、設定ミスなど、サプライチェーンにかかわる企業が直面する問題を詳しく説明しています。

さらに、こうしたリスクに対応するための効果的な対策、例えば情報セキュリティ責任範囲の明確化や組織全体の意識向上、BCP(事業継続計画)の策定方法も解説します。

自社や関連会社のIT資産を把握するなら

GMOサイバー攻撃 ネットde診断 ASM

サプライチェーンリスクとは?

サプライチェーンとは、原材料の調達から製品の製造、流通、販売に至るまでの一連の流れを指します。これには、自社だけでなく、関連会社や取引先、物流業者など多くの企業や組織が関与します。

この仕組みが円滑に機能することで、企業は顧客に製品やサービスを届けることができます。

しかし、サプライチェーンにおける一部の問題が全体に波及し、大きな影響を与えることがあります

例えば、取引先のシステム障害が自社の製品供給に遅れを生じさせたり、不正アクセスによる情報漏洩が顧客の信頼を損なったりすることがあります。

このようなリスクが顕在化すると、サービス停止や売上の減少に繋がるだけでなく、企業のブランドイメージや顧客からの信頼を損なう恐れがあります。

近年、こうしたサプライチェーンリスクへの対応が、経営の重要課題として認識されています。

サプライチェーン攻撃が増えている背景

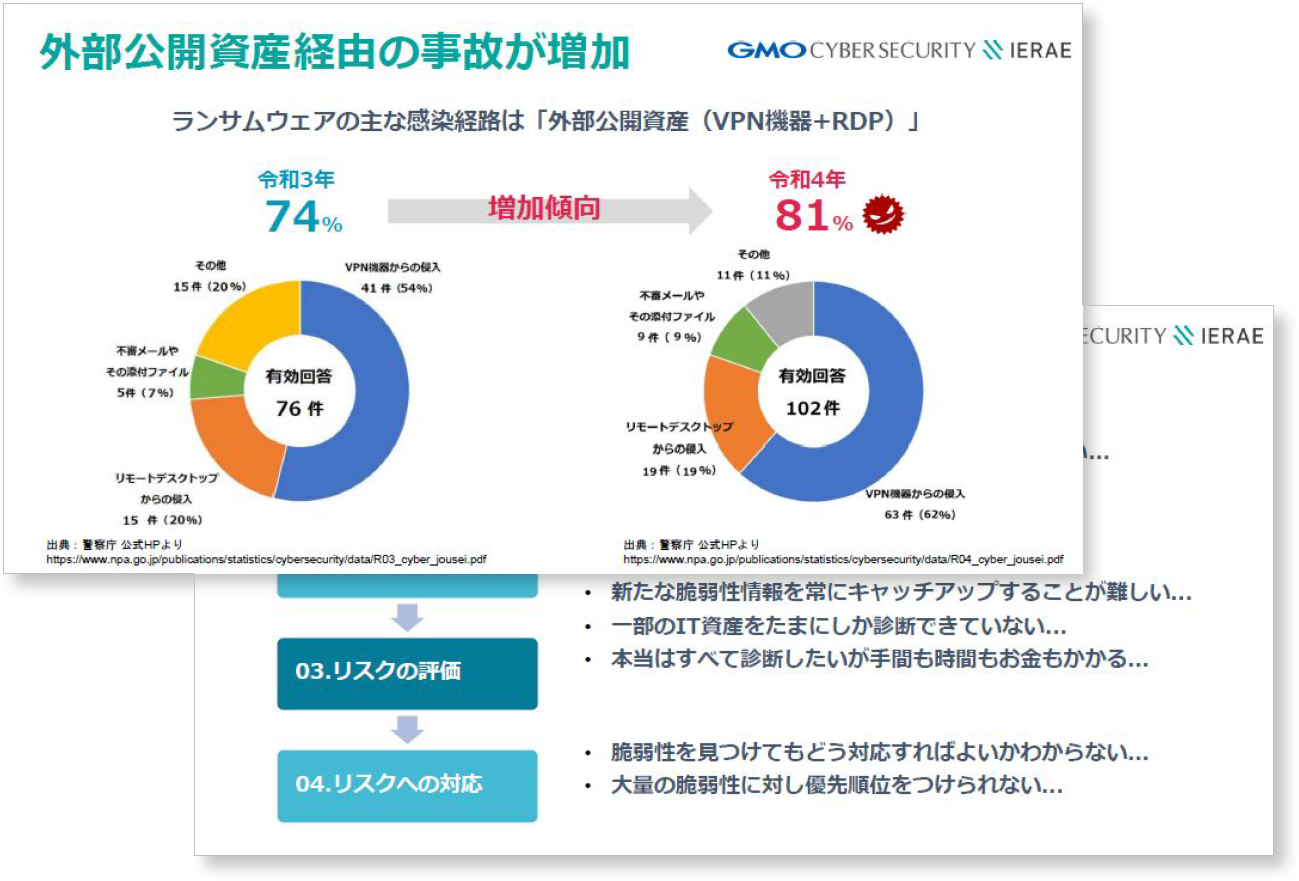

従来、サプライチェーンリスクというと、自然災害や物流障害によって製品の供給が止まるといった物理的な問題が主な課題でした。しかし、デジタル化の進展により、近年ではサイバー攻撃が大きな脅威として浮上しています。

特に、DX(デジタルトランスフォーメーション)が進み、企業間でのデータ共有が進む中、取引先や関連会社のセキュリティの脆弱性を突いた攻撃が増加しています。

例えば、取引先のシステムがマルウェアに感染し、それを足掛かりに他の関連企業が連鎖的に被害を受けるケースが報告されています。

このようなサプライチェーン攻撃は、一つの企業だけでなく、サプライチェーンに参加するすべての信頼性を脅かすため、その影響範囲は広範囲に及びます。

情報処理推進機構(IPA)が公表している「情報セキュリティ10大脅威 2024」では、「サプライチェーンの弱点を悪用した攻撃」が2位にランクインしているほど、現代の情報セキュリティを考えるうえで重要な問題となっています。こうした背景を受け、行政機関も企業のサイバーセキュリティ対策を支援する取り組みを強化しています。

関連記事:マルウェアによる被害事例や企業が取るべき対策を解説

サプライチェーンリスクを見える化!ネットde診断

GMOサイバー攻撃ネットde診断は、グループ会社や取引先のリスク管理を簡単に実現するASMツールです。資料ではご利用イメージや機能の詳細をご確認いただけます。

資料ダウンロード主なサプライチェーンリスク

関連会社や取引先のセキュリティの脆弱性を狙ったサイバー攻撃

サプライチェーンは数多くの関連会社や取引先から構成されます。

それらの関連会社や取引先のセキュリティが脆弱な場合、それがサイバー攻撃の足掛かりとして利用されるリスクがあります。

攻撃者は、取引先のネットワークを経由して自社システムに侵入することで、不正アクセスやデータ漏洩、サービス停止といった深刻な被害をもたらします。

このような攻撃は、自社が直接攻撃対象とされない場合でも、取引先を経由して大きな被害を受ける可能性が高いことが特徴です。

例えば、取引先のメールアドレス情報を利用されて標的型メールを送信された場合、攻撃と判別することが非常に難しくなり、被害にあう確率が格段に上がります。特に、多くのサプライチェーンにおいて主要なプレーヤーである中小企業は、予算や技術の制約からセキュリティ対策が十分でないケースが多く、大企業への攻撃の踏み台にされることがよくあります。

このような事態が発生すると、顧客データが流出し、ブランドイメージの損失や取引先からの信用低下といった長期的な影響が生じるリスクがあります。また、攻撃が連鎖することでサプライチェーン全体が混乱し、業界全体の信頼が損なわれる場合もあります。

関連記事:脆弱性診断(セキュリティ診断)とは?必要性など基礎から解説

関係者による不正行為

サプライチェーンに関与する関係者による不正行為もリスクの一つです。

例えば、自社や取引先の従業員が意図的に機密情報を外部に持ち出したり、競合他社に販売したりすることがあります。

このような不正行為は、サプライチェーン全体のセキュリティを脅かす要因となります。特に、多くの関係者が関与する複雑なサプライチェーンでは、個々の従業員の意識や行動が全体のリスクを大きく左右します。

不正行為が発覚した場合、自社だけでなく関連企業全体が信頼を失う恐れがあり、最悪の場合、法的な問題に発展することもあります。

このリスクは外部委託が多い企業で顕著であり、適切な監視や管理が行われていない場合に発生しやすい傾向があります。

自社や委託先などのミス

人為的なミスや設定不備もサプライチェーンリスクを高める重要な要因です。

例えば、委託先の企業がクラウド上のストレージやデータベースのアクセス権限を適切に設定せず、外部から不正にアクセスされる状態が放置されることがあります。

また、従業員が誤って機密情報を含むファイルが添付されたメールを不特定多数に送信するミスや、バックアップの管理不備によるデータ喪失なども挙げられます。これらのミスが発生すると、企業はただちに影響を受けるだけでなく、顧客や取引先にも多大な影響を与えます。

一度問題が発生すると、その修正にかかるコストや時間が大きくなることが多く、業務全体の効率性にも影響を及ぼします。複雑なサプライチェーンでは、このようなミスが連鎖的に広がり、被害が拡大するリスクも見逃せません。

サプライチェーン攻撃の種類と被害事例

ビジネスサプライチェーン攻撃

ビジネスサプライチェーン攻撃は、攻撃差が取引先などのサプライチェーンを構成する企業を攻撃して踏み台とし、サプライチェーン内の企業間における取引や業務フローを狙った攻撃手法です。

例えば、攻撃者が取引先のメールサーバーに侵入し、偽の請求書を送信することで金銭を詐取する事例があります。この手法では、攻撃対象となった企業の信用や取引の円滑性が損なわれ、長期的な取引停止や信頼低下につながることがあります。

さらに、被害額が直接的な損失に留まらず、間接的なコストとして広がることもあります。

近年の事例では、業務委託先のVPN機器の脆弱性を利用した攻撃で、委託元の約1300台の端末がマルウェアに感染した例があります。

サービスサプライチェーン攻撃

サービスサプライチェーン攻撃は、外部のサービスプロバイダーやクラウドサービスを標的とする攻撃です。例えば、SaaSなどのクラウドサービスを提供する企業のシステムが攻撃され、その影響で複数の顧客企業が業務を停止するケースがあります。

このような攻撃では、サービス提供者がダウンすると、連鎖的に多くの企業の業務が影響を受けるため、被害の規模が拡大します。

近年では、海外の企業で様々な企業にIT資産管理のクラウドサービスを提供していた会社がランサムウェアによる攻撃を受けた事例があります。攻撃を受けた企業はクラウドサービスを提供するサーバーをシャットダウンし、パッチを適用するという対応を実施していますが、対応までサービスの再開ができなかったため数多くのエンドユーザーに業務影響が出ました。

ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃は、ソフトウェアの開発段階や配布経路、公開されているWebアプリケーションにおいてソフトウェアに不正なコードを仕込む攻撃です。

代表例として、広く利用されるソフトウェアライブラリにマルウェアを混入させる手法があります。これにより、多くの企業が無意識のうちに感染し、結果的に業務停止やデータ流出といった被害を受けます。

特に、依存するソフトウェアが多い企業では、このリスクが顕著です。具体的な事例としては、2020年に海外ソフトウェアメーカーが提供する遠隔管理ソフトウェアに不正コードが混入された攻撃があります。この攻撃では、ソフトウェアに不正コードが混入され、導入企業・組織が数万を超えたタイミングで攻撃が実行されました。これにより、海外の政府や軍を含めた様々な企業で被害が出ました。

また、近年増加している事例としては、『サポート詐欺』があげられます。これは、Webサイトの広告システムの仕組みを悪用したもので、ニュースサイトなどの広告付きWebサイトを閲覧していただけで突然、「サポートが必要」との警告が表示されてしまう攻撃です。2020年~2023年比で3倍以上の被害相談が寄せられています。

サプライチェーンリスクを軽減するための対策

サプライチェーンリスクを軽減するための観点として重要なものは、リスクに対する軽減策の用意と、万が一リスクが顕在化した際の対応を定めておくことです。具体的な対応策をみていきましょう。

自社と関連会社の情報セキュリティに関する責任範囲を明確化する

サプライチェーンにおける情報セキュリティの責任範囲を明確にすることは、リスク軽減において重要です。インシデントが発生した場合に誰がどの範囲で対応するかを事前に定めておくことで、対応の遅れや混乱を防ぐことができます。

また、協業先や取引先を選定する際には、セキュリティ対策の実施状況を確認し、必要に応じて契約書に明記することが推奨されます。具体的には、取引先のセキュリティポリシーや監査結果を定期的にレビューし、不備が見つかった場合は改善を求めることが求められます。これにより、取引先の脆弱性による影響を最小限に抑えることが可能です。

組織全体のコンプライアンス、セキュリティ意識の向上

技術的なセキュリティ対策だけでなく、組織全体のコンプライアンス意識を向上させることも重要です。従業員一人ひとりが情報セキュリティの重要性を理解し、適切な行動を取ることができるよう、定期的な教育や研修を実施する必要があります。

例えば、フィッシングメールへの対応や、パスワード管理の徹底など、具体的な事例を基にした訓練を行うことが有効です。

加えて、セキュリティポリシーの整備や遵守状況の監査を通じ、組織全体のセキュリティレベルを維持し向上させることが求められます。これには、管理職を含む全従業員が参加する意識向上キャンペーンの実施や、インシデント事例の共有による知識の蓄積が含まれます。

BCP(事業継続計画)の策定

インシデントが発生した場合に備え、BCP(事業継続計画)を策定しておくことは不可欠です。

これには、重要業務の優先順位付けや復旧手順の明確化、代替手段の用意が含まれます。

例えば、主要なサプライヤーが被害を受けた際に代替供給先を迅速に切り替える仕組みや、データのバックアップ体制を整えることで、事業への影響を最小限に抑えることができます。

また、定期的なシミュレーションを行うことで、計画の実効性を確認し、必要に応じて改善を図ることが重要です。これには、災害時の避難経路や連絡手順の確認、ITシステム復旧のテスト運用などが含まれます。さらに、BCPの内容を取引先や関連会社と共有し、サプライチェーン全体で協力して実行する体制を構築することで、全体のリスク耐性を高めることが可能です。

自社や関連会社のIT資産を把握するには

サプライチェーン攻撃を防ぐには、外部公開資産の把握と適切な脆弱性管理が重要です。

GMOサイバー攻撃ネットde診断は外部公開資産の把握と、定期的なセキュリティ診断が行えるツールです。これから情報収集を始める方も、まずはお気軽にお問い合わせください。

サプライチェーンリスクの管理ならネットde診断

GMOサイバー攻撃ネットde診断は、グループ会社や取引先のリスク管理を簡単に実現するASMツールです。資料ではご利用イメージや機能の詳細をご確認いただけます。

資料ダウンロード監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。