ランサムウェア対策を解説|被害の8割を防ぐ「入口対策」と基本の多層防御

ランサムウェアは、企業のデータを暗号化し身代金を要求する深刻なサイバー攻撃で、近年あらゆる業界で被害が急増しています。本記事では、ランサムウェアの基本から、対策を効果的に進めるステップまで解説します。

この記事はこんな方におすすめ

- ランサムウェア対策ができているか不安な企業のセキュリティ担当者様

- ランサムウェア対策を何から始めたらいいか分からない企業のセキュリティ担当者様

ランサムウェアの入口を発見・監視するなら

GMOサイバー攻撃ネットde診断 ASM

目次

ランサムウェアとは

ランサムウェアとは、PC やサーバー内のデータを暗号化し、「元に戻すための身代金(ランサム)」を要求するマルウェアの一種です。企業の業務停止や情報漏えいにつながる深刻なサイバー攻撃であり、近年は大企業だけでなく中小企業も含め、あらゆる業界で被害が拡大しています。

関連記事:ランサムウェアとは?感染の症状や企業が取るべき対策を解説

ランサムウェア被害が増加している理由

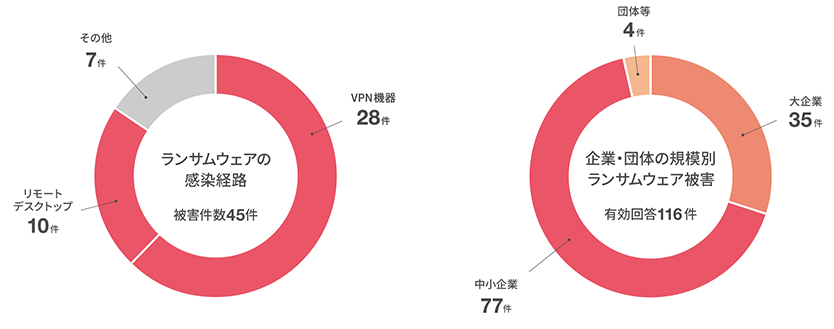

警察庁の調査「令和7年上半期における サイバー空間をめぐる脅威の情勢等について」によると、日本国内のランサムウェア被害は近年増加傾向にあり、令和7年度上半期は、半期の件数としては過去最高となっています。

ランサムウェアの被害拡大の背景は、テレワークやクラウド利用の拡大で、VPN・リモートデスクトップ(RDP)など外部から社内へ接続できる経路が増加したことや、ランサムウェアの開発者が、攻撃ツールや運用手順を販売することによって攻撃や容易になったことが挙げられます。

経路としては、VPNやRDPといった外部公開サーバーが全体の約8割となっています。これはシャドーITによって放置された脆弱性や、アクセス制御や認証の不備が、攻撃者の主要な侵入手段になるためです。

また、被害後のデジタルフォレンジック調査(被害の状況調査や訴訟用の状態保全)や復旧対応の費用に1,000万円以上かかった企業が6割となっており、業務停止による損害も含めると、企業の事業継続に大きな影響を与えることが報告されています。

出典:令和7年上半期における サイバー空間をめぐる脅威の情勢等について

ランサムウェア対策の第⼀歩は資産の⾒える化

ランサムウェア対策を進めたいが、何から始めればいいか分からないといったお悩みはありませんか?

本資料では、攻撃者の⾏動⼼理に基づくランサムウェア攻撃対策を解説します。

ランサムウェアへの効果的な対策方法

ランサムウェア攻撃は年々巧妙化し、企業にとって最も深刻なサイバーリスクの一つとなっています。被害を防ぐためには特定の対策だけでは不十分で、「技術的対策」「管理的対策」「人的対策」「レジリエンス」の4つの観点から多層的に備えることが重要です。本記事では、それぞれの対策を体系的に整理し、企業が実践すべき具体的なアプローチを解説します。

1. 技術的対策

ランサムウェア対策の基盤となるのが技術的対策です。攻撃の入口から感染後の拡大、そしてデータ保護までを包括的にカバーします。

入口防御

メール添付ファイル、リモート接続、Webアプリケーションなど、攻撃者が侵入する“入口”を防御します。メールセキュリティ、EDR、WAF、多要素認証(MFA)などを活用し、不正アクセスの段階でブロックすることが重要です。

脆弱性管理

古いOSや放置されたサーバー、更新されていないアプリケーションは攻撃者の格好の標的です。定期的な脆弱性スキャン、実際の攻撃面を可視化するASM(Attack Surface Management)の活用により、優先度の高いリスクを迅速に特定・修正します。

権限管理

攻撃者が侵入しても高権限アカウントを奪われないよう、最小権限の原則(PoLP)を徹底します。不要なアカウントの削除、秘密情報の管理、特権ID管理ツールの導入が効果的です。

横展開防止

万が一侵入された場合でも攻撃を横展開させないことが重要です。ゼロトラストの考え方に基づくネットワーク分離、EDRによる不審行動の遮断、セグメント間通信の制限が有効です。

データ保護

暗号化されても影響を最小限に抑えるため、重要データのアクセス制御や暗号化を推進します。DLP(Data Loss Prevention)によるデータ持ち出し防止も効果的です。

2. 管理的対策

技術的な仕組みだけでは十分ではありません。組織としてのルールやプロセスを整備することで、継続的にセキュリティレベルを維持できます。

ポリシー整備

情報セキュリティポリシー、リモートワーク規定、アカウント管理規程などを整備し、誰が何をどこまでできるかを明確化します。

運用プロセス

ログ監視、パッチ適用、資産管理などの運用プロセスを仕組み化し、属人的な運用を防止します。特にパッチ適用フローの明確化はランサムウェア対策の要となります。

インシデント体制

攻撃を受けた場合に迅速に対応できるよう、CSIRT(サート)や外部ベンダーとの連携体制を整備します。連絡手順や初動対応フローを文書化しておくことが重要です。

3. 人的対策

最大の脆弱性は「人」と言われるほど、人的ミスや内部不正は重大なリスクとなります。

教育・訓練

フィッシングメール訓練、セキュリティ研修、最新事例の共有を継続的に実施し、従業員のリテラシーを引き上げます。

内部不正・操作ミス対策

アクセス権限の制御、二重チェック体制、業務ログの記録により不正行為や誤操作の発見を容易にします。

4. レジリエンス

どれだけ対策をしても100%防ぐことはできません。攻撃を受けた後の“復元力”もランサムウェア対策の重要な要素です。

バックアップ

オフライン・クラウド・世代管理など、複数方式によるバックアップを確実に実施します。ランサムウェアによる「バックアップ破壊」に備えるため、疎結合の仕組みが必須です。

復旧プロセス

システム復元の手順、データ復旧の優先度、代替環境の準備など、事業継続を可能にする復旧計画(BCP)を策定します。定期的なリストアテストも欠かせません。

ランサムウェア対策の第一歩 ~現状を可視化するASM~

上記の対策を行う上で、まずは攻撃をされる可能性がある資産を適切に洗い出すことが重要です。把握している資産に抜け漏れがある場合、せっかく適切な対策を行っても未把握資産(外部公開された古いWebサイト、使用されていないサーバー、既知の脆弱性があるVPNなど)から攻撃者に侵入を許してしまう危険があります。

ASM(Attack Surface Management)では、管理者が把握していない入口を含め、自社が保有する外部公開資産を自動的に洗い出し、攻撃者視点で脆弱性状態を監視します。攻撃の入り口になる可能性がある面を把握し、現状のセキュリティレベルを可視化することで、適切なランサムウェア対策を行うことが可能となります。

ランサムウェア対策なら ネットde診断 ASM

・未把握の外部公開サーバーを発見

・セキュリティパッチの適用等、定期的な脆弱性対策

ネットde診断が忙しいセキュリティ担当者様をご支援します!

監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。