情報セキュリティ対策とは?企業が取り組むべきポイント10選を解説

サイバー攻撃や内部不正、災害によるデータ消失など、企業を取り巻く情報セキュリティリスクは年々多様化・高度化しています。特にクラウド活用やリモートワークの普及により、社内・社外の境界をしっかり守る、という従来の境界防御だけでは対応しきれない時代に入りました。

本コンテンツでは、企業が情報セキュリティ対策として押さえるべき「基本的な考え方」と「具体的な10の対策ポイント」を解説します。

何から始めればいいか迷ったらこちら!

サイバーセキュリティ対策まるわかり資料

情報セキュリティ対策とは?

情報セキュリティ対策とは、企業が保有する機密情報や個人情報、業務データなどの「情報資産」を、外部からの攻撃や内部不正、システム障害といったリスクから守るための取り組み全般を指します。

昨今、ランサムウェア攻撃やフィッシング詐欺といったサイバー攻撃の被害は中小企業にも広がっています。総務省の情報通信白書によると、2023年のサイバー攻撃の件数・規模は、2015年と比較して9倍以上となっており、もはや経営リスクとしての認識が必要になっています。

また、クラウドサービスの普及やリモートワークの定着により、情報の管理対象が拡大し、従来の境界型防御では不十分となっています。

情報セキュリティ対策は「システム担当部門だけの問題」ではなく、経営層・全社員が関与すべき全社的な課題です。本章以降では、効果的な対策を行うための考え方や実践すべきポイントを体系的に解説していきます。

情報セキュリティ対策の考え方

情報セキュリティ対策には、守るべき要素と、その守り方に関する代表的な考え方があります。

本章では、「CIA」「多層防御」「管理的・技術的・物理的対策」の3つの視点で、情報セキュリティの基本的な考え方を解説します。

セキュリティの3要素「CIA」の考え方

情報セキュリティの基本は「CIA」と呼ばれる3つの要素に集約されます。

これは、機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)という三つの要素の頭文字を取って、CIAとよばれています。どのような業種・規模の企業でも共通して意識すべき、セキュリティ対策の根本的な考え方です。

機密性(Confidentiality)

機密性とは、情報を許可された人だけが閲覧・使用できるようにすることです。顧客情報や機密資料が第三者に漏えいしないよう、アクセス制御や暗号化、認証機能を導入することが求められます。

完全性(Integrity)

完全性とは、情報が改ざんされていないこと、正確な状態が保たれていることを意味します。システムのログ改ざんやデータの破壊などが発生しないよう、改ざん検知機能やアクセス履歴の監視が有効です。

可用性(Availability)

可用性とは、必要なときに情報にアクセスできる状態を維持することです。サーバーダウンや災害による業務停止を防ぐため、冗長構成や定期的なバックアップ、BCP(事業継続計画)の策定が重要になります。

この3要素はそれぞれが独立しているわけではなく、すべての要素について、バランスよく維持することが情報セキュリティ対策の基盤となります。

ドメインを入力するだけでカンタン脆弱性管理 ネットde診断

・脆弱性診断が定期的にできていない

・複数のWebサイトがあり、セキュリティ管理に手が回らない

などのお悩みはありませんか?

ASMの基礎知識やツール導入のメリットを解説する資料をダウンロードいただけます。

レイヤーごとに設計する考え方「多層防御」

サイバー攻撃の手口が多様化・高度化するなか、単一の対策だけで情報を守り切るのは困難です。そこで重要になるのが「多層防御(Defense in Depth)」という考え方です。これは、情報セキュリティを複数の階層(レイヤー)で守るという設計思想です。

例えば、近年Webアプリケーションにログインする際に、ID/パスワードのほかに、6桁の数字を入力することが求められるシーンがあります。このように複数の要素・レイヤーを組み合わせてサイバー攻撃から防御することが一般的となっています。

ここでは、社内のITシステムを守るためにどのような防御策を組み合わせればいいのかを見ていきます。

物理的防御

情報資産へのアクセスに対して、物理的に防御を行います。

サーバールームへの立ち入り制限、ICカードなどによる入退室管理、防犯カメラの設置など。

情報機器に物理的にアクセスされないようにすることが基本です。

ネットワーク防御

攻撃者に対して、社内のネットワークにアクセスさせないように防御を行います。ファイアウォールによる通信制御、IDS/IPSによる不正侵入検知・防御、VPNによる安全なリモートアクセスなどが挙げられます。

端末防御

社員が使用するPCやスマートフォンなどのデバイスに関する防御です。ウイルス対策ソフトの導入、OSやアプリのパッチ適用、ストレージの暗号化などを行います。

アプリケーション防御

企業が提供するWebアプリケーションに対する防御です。構築する際にはセキュアコーディングを徹底し、公開系システムにはWAF(Web Application Firewall)を導入して、脆弱性を狙う攻撃から防御を行います。

人的防御

セキュリティインシデントは、人によるサイバー攻撃や不注意によっても発生します。セキュリティポリシーの整備と社員教育、標的型メール訓練、インシデント発生時の対応訓練など、人的なミスや不注意によるインシデントを防ぐための取り組みです。

このように、万が一1つの層が突破されても、他の層で防御できるように設計するのが「多層防御」です。

管理的・技術的・物理的に分類する考え方

情報セキュリティ対策は、実施する手段や領域によって「管理的対策」「技術的対策」「物理的対策」に分類されます。これにより、施策の抜け漏れを防ぎ、体系的に整備しやすくなります。

管理的対策

企業や組織のセキュリティ対策への意識を保つには、セキュリティポリシーの策定、組織体制(CSIRTやISMS)、社員教育、監査など、「人」と「組織」による統制を目的とした対策が必要です。サイバーセキュリティに関する方針を明文化し、それを徹底することで全体のセキュリティレベルを引き上げます。

技術的対策

技術的対策は、ファイアウォールやIDS/IPS、暗号化、アクセス制御、脆弱性スキャナーなど、システムやソフトウェアでサイバー攻撃に対するリスクを制御する方法です。対策のためのツール選定・導入・運用には、専門的なサイバーセキュリティの知識が必要になります。

物理的対策

情報漏えいや破損は物理的な原因で発生することがあります。

例えば部外者の不法侵入や、ゴミあさりによる情報漏えいなどに対しても対策を検討する必要があります。

これらの事案に対する物理的な対策としては、サーバールームの施錠、防犯カメラの設置、紙媒体の保管ルールなど、設備や建物に関して対策を進める必要があります。

この3分類を意識することで、対策が偏るのを防ぎ、全体最適なセキュリティ対策を実現できます。

セキュリティ対策のポイント10選

1.セキュリティポリシーの策定と運用

情報セキュリティ対策の第一歩は、組織全体の行動指針となるセキュリティポリシーを策定することです。セキュリティポリシーは「なぜセキュリティが必要か」「何を守るべきか」「どのように守るか」を明文化した基本方針です。

これに基づき、具体的な規程やマニュアルを整備し、社員が日常業務で遵守できるよう周知徹底します。

定期的な見直しも欠かせません。IT環境やビジネスモデルが変化すると、想定すべきリスクや脅威も変わります。少なくとも年1回以上のレビューや、重大なインシデント発生時には緊急見直しを行い、常に最新のリスクに対応できるよう運用します。

2.アクセス制御の厳格化と監視

不必要なアクセス権限は、情報漏えいや内部不正のリスクを高めます。

最小権限の原則(Least Privilege)に基づき、ユーザーやシステムアカウントには業務上必要な権限のみを付与します。

これにより、万が一パスワードなどの認証情報が漏えいしても被害が最小限で済みます。

また、役職や部署の異動に伴う権限見直しや、不要アカウントの削除を定期的に実施します。加えて、操作ログやアクセスログを取得し、異常なログインや不審なアクセスを検知する仕組みも重要です。

3.情報資産の管理

情報資産とは、企業が保有するデータ・システム・ネットワーク、アプリケーションなど、ビジネスを支えるあらゆるIT資源を指します。まずはこれらの棚卸を行い、把握することで、それぞれのIT資産の重要度やリスクを分類することが重要です。

外部に公開しているサーバーやクラウドサービスなど、不特定多数の人間がアクセス可能なIT資産は特にサイバー攻撃にさらされるリスクが高いため、ASM(Attack Surface Management:攻撃対象領域管理)を活用して常に把握・監視することが推奨されます。

外部からアクセス可能な資産が適切に保護されているかを定期的に確認することで、未知の攻撃経路を減らすことができます。

月額4万円~!ドメインを登録するだけで脆弱性管理【ネットde診断】

4.サイバー攻撃への技術的対策

サイバー攻撃に対しては技術的な対策が必要不可欠です。

例えば、ランサムウェアやウイルスなどのマルウェア感染を防ぐため、最新のウイルス対策ソフトを導入し、定義ファイルを自動更新することが基本です。

ネットワークレベルではファイアウォールを活用し、外部からの不審な通信を遮断します。IDS/IPSを導入すれば、攻撃兆候を検知・遮断し、被害を未然に防ぐことが可能です。

Webアプリケーションの防御にはWAF(Web Application Firewall)の導入が有効です。SQLインジェクションやクロスサイトスクリプティング(XSS)といったアプリケーションに対する攻撃をブロックし、顧客情報の漏えいやシステムが改ざんされるリスクを極限まで減らすことができます。

WAFの設定や運用でお困りなら WAFの自動運用サービス【WAFエイド】

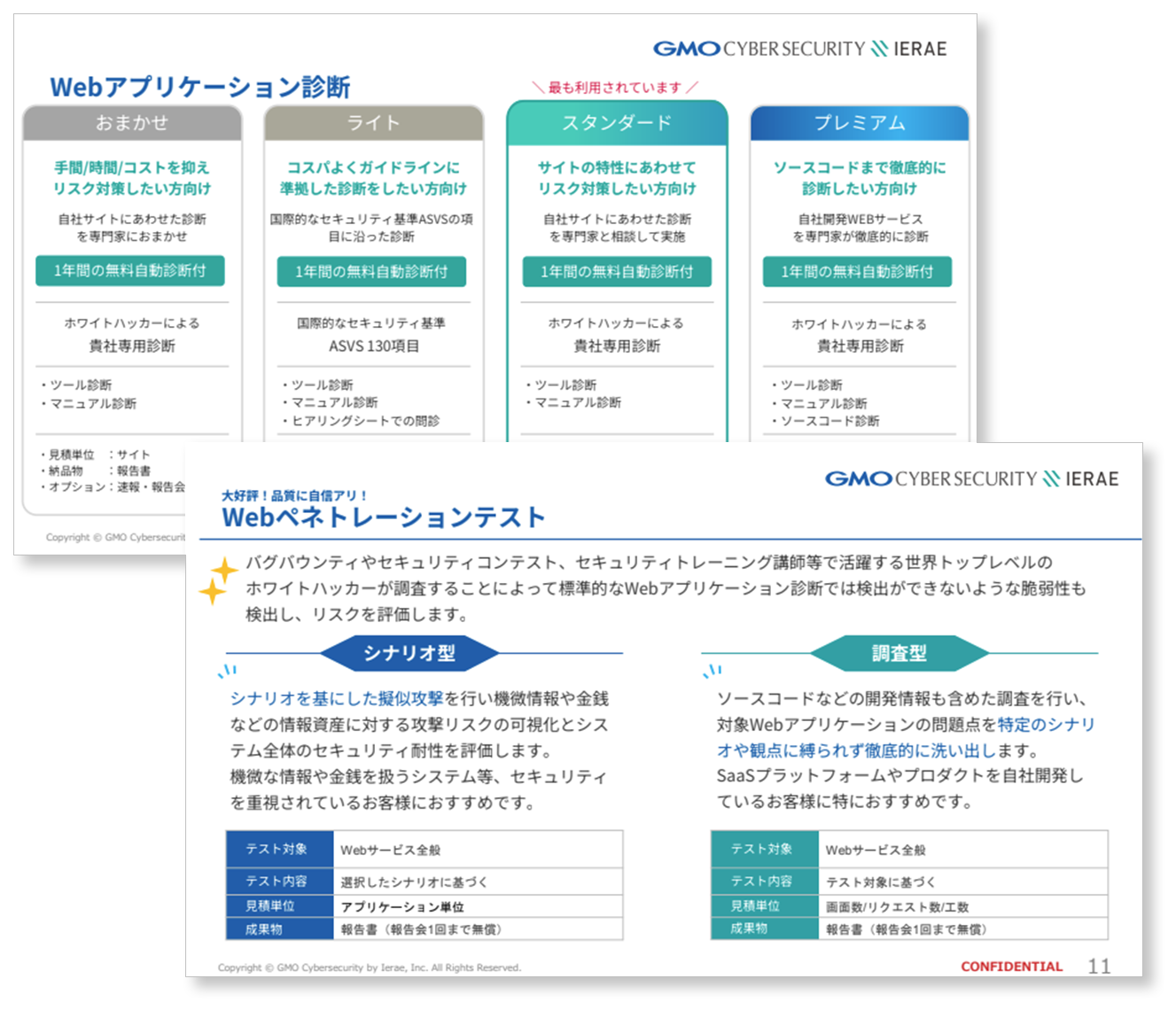

5.脆弱性診断/パッチ適用

OSやアプリケーションの脆弱性を悪用した攻撃は後を絶ちません。最新のセキュリティパッチを適用していないシステムは、攻撃の隙を攻撃者に与えることとなってしまい、サイバー攻撃の格好の標的となります。

セキュリティパッチ適用サイクルを設定し、リリース情報をもとに迅速に対応する体制を整えることが重要です。また、定期的に自社のIT資産に対する脆弱性診断を実施し、外部からの侵入可能性やサイバー攻撃のリスクをチェックすることも効果的です。

自社での診断が難しい場合は、外部のセキュリティベンダーによるサービスを活用するとより確実な検証が行えます。

6.従業員のセキュリティ意識向上

サイバー攻撃の多くは、人の不注意や知識不足を突いてきます。

例えば、近年流行している標的型メール攻撃は、取引先などを装ってマルウェアを添付したファイルを開かせようとしてくる攻撃であり、人の不注意に付け込んだサイバー攻撃となっています。

企業は、そのような攻撃にも対応するために従業員向けの情報セキュリティ研修を定期的に実施し、最新の脅威動向や安全な行動ルールを浸透させることが不可欠です。

フィッシングメールの模擬訓練や、USBメモリ持ち込み禁止などのルール策定も有効です。

インシデントが起こった際には迅速な報告ができる体制を構築し、「情報セキュリティは全社員で取り組むべきもの」という意識を醸成することが求められます。

7.内部不正の防止

セキュリティインシデントは外部からのサイバー攻撃だけでなく、内部からの不正持ち出しなどによっても発生します。

意図的な不正行為だけでなく、従業員の誤操作による情報漏えいも重大なリスクです。権限の分離(職務分掌)を徹底し、1人の社員にすべての重要操作権限を集中させないようにします。退職者や異動者のアカウント・権限削除も忘れてはなりません。

さらに、重要システムや機密データへのアクセスログを取得・分析し、異常な行動があれば早期に検知するための監査体制を整えます。

8.クラウドサービス利用時の対策

AWS(Amazon Web Services)などのクラウドは非常に便利な反面、設定不備による情報漏えいも近年多数報告されています。これらのクラウドサービスについても、企業としてはセキュリティ対策を十分にしたうえで利活用する必要があります。

まずは、セキュリティ要件を満たす信頼性の高いクラウドベンダーを選定します。クラウド環境では、アクセス制御、ログ取得・監視、暗号化の設定を必ず行い、「機密情報など、公開すべきでない情報が誤って公開されていないか」を定期的にチェックします。

また、データ保護のためにバックアップや暗号化を組み合わせ、万一の障害や不正アクセスに備えます。

関連記事:CSPM(Cloud Security Posture Management)とは?機能や選定のポイントを解説

このような、クラウドの設定を横断的にチェックするツールや専業ベンダーも存在しており、必要に応じて相談してみるといいでしょう。

クラウド環境のセキュリティ対策、診断なら 【クラウド脆弱性診断サービス】

9.インシデント対応体制の構築

セキュリティインシデントは「発生しない」ことを前提にせず、発生時に「被害を最小限に抑える」体制を整えることが重要です。CSIRT(Computer Security Incident Response Team)を設置し、インシデントが発生した際の対応フローを定めておきます。

平時から、ログの収集・分析や、外部への通報・法的対応、原因究明のための初動対応がスムーズに行えるよう準備しておく必要があります。

また、定期的に訓練を行い、従業員がセキュリティインシデントを起こしても、即座に報告・防御ができるようにしておきましょう。

手順や連絡先を確認しておくだけでも、初動が高速になり、インシデント発生時の被害拡大を最小限に抑えることができます。

インシデント対応体制の構築でお困りなら【セキュリティ部門向け支援サービス】

10.BCP(事業継続計画)とバックアップ

災害や障害時にデータが失われると、CIAにおける『A(可用性)』が大きく損なわれることになります。また、取引データなどが消失すると、企業としては収支や支払先がわからなくなり、企業活動に大きな影響が出てしまいます。

セキュリティインシデントや大災害などが発生した場合に備え、BCP(Business Continuity Plan)を策定し、業務継続のための復旧手順と優先順位を明確化しておきます。

加えて、データは定期的にバックアップを取得し、万一の障害に備えてオフサイト(別拠点)やクラウド上にも複製を保管することが推奨されます。定期的にバックアップがきちんと取られているか、リストアできるかどうかの確認や復旧テストを行い、実際に使える状態かどうかを検証することも重要です。

無料ダウンロード【インシデント対応計画書(CSIRP)テンプレート】

セキュリティ対策資料をまとめてダウンロード

GMOイエラエは、セキュリティ担当様へ向けたセキュリティ対策サービスやツールをご提供しています。 何から始めたらいいか分からない方は、こちらからまとめて対策サービス資料をダウンロードください。

無料資料ダウンロード監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。