CSPM(Cloud Security Posture Management)とは?機能や選定のポイントを解説

本記事は、CSPM(Cloud Security Posture Management)がクラウド特有の設定ミスや権限の過不足を自動で検出し、リスクを可視化して優先順位付け、修正提案や証跡レポートまで支援する仕組みを解説します。

設定ミス増加、マルチクラウドの複雑化、コンプライアンス対応の観点から必要性を整理し、主な機能やSSPM/ASMとの違い、ツール選定の要点も具体例で紹介します。

何から始めればいいか迷ったらこちら!

サイバーセキュリティ対策まるわかり資料

目次

CSPM(Cloud Security Posture Management)とは

CSPMは、クラウド環境(IaaS/PaaS)の設定ミスや不適切な構成を自動で見つけ、リスクを評価し、是正(修正案の提示や自動修復)まで支援する仕組みです。

現代において、AWSやGoogle Cloud、Microsoft Azureなどのパブリッククラウドはシステム開発において広く利用されていますが、設定ミスなどによるインシデントの発生事例は後を絶ちません。

CSPMはこのようなセキュリティ的に望ましくない設定、たとえば「公開不要のストレージが外部公開」「過大な権限ロールが付与」といった、攻撃の入口になりやすい状態を常時監視します。共通の基準(CISベンチマーク等)や社内ポリシーに照らして判定し、違反をアラート化・レポート化して継続的に体制を改善できるのが特長です。

CSPMが必要な理由

CSPMが必要な理由は大きく3点存在します。

第一に、設定ミスによるインシデントが増加しています。オンプレと違い、クラウドは“数クリックの設定”がそのまま外部公開や権限拡大につながり、被害の起点になりがちです。

過去にクラウドの設定ミスがあり、17万件もの顧客情報が流出した可能性があるインシデントが起こっているように、設定ミスによるインシデントは非常に重大な結果をもたらします。

第二に、マルチクラウド/ハイブリッド化で管理対象が広がり、人手のチェックが追いつきません。

複数のクラウドやオンプレミス環境はそれぞれ設定を確認するためのスキルが異なるため、それらをまとめて確認するための人員も不足傾向にあります。

第三に、コンプライアンス対応の要求が強まっています。

PCI DSS、ISO/IEC 27001・27017、NIST、CISなどの基準に沿った継続監査・証跡が必要になり、チェックの自動化が現実解です。

CSPMはこれらの課題に対し、継続監視・リスク可視化・優先度付け・修正支援をワンセットで提供し、運用負荷を抑えつつクラウドの“安全な既定値”を保ちます。

CSPMでできること、機能

クラウド構成ミスの自動検出と修正提案

CSPMは各クラウドの設定をスキャンし、外部(インターネットなど)に公開されているリソース、暗号化の未設定、過大に付与されている権限、ログ未取得などを検出します。

見つかった項目は重大度(High/Medium/Low)や影響範囲で整理され、修正手順まで提示することができます。製品によっては、自動修復を行うこともあります。

たとえば「公開バケットを非公開化」「不要なセキュリティグループを閉じる」「監査ログを有効化」など、実務でそのまま使える是正アクションに落とし込めます。検出した結果はダッシュボードやレポートで継続確認でき、再発防止の定着にも役立ちます。

セキュリティリスクの可視化と優先順位付け

検出したリスクは単なる「不備の一覧」ではなく、CSPMはリスクの重み付け(資産の重要度×露出度×脆弱性有無など)で対処順を提示します。これにより、限られた時間と予算でも効果の高い順に手を打てます。

また、セキュリティの専門家が不在の環境においても、対応を行っていく順序が分かりやすく、人的リソースの節約にもつながります。ダッシュボードではスキャンした環境全体のスコアや推移が可視化されることで、複数の部門において状況が共有しやすくなります。

外部公開資産や機密データ接続など、被害の波及が大きい箇所から着手できるのが実務上の価値です。

コンプライアンス基準への準拠チェック

CSPMはCISベンチマークや自社ポリシーに沿って継続的に適合するかどうかを判定し、差分レポートや証跡を自動生成します。

業界によってはPCI DSSやISO/IEC 27001・27017、NIST SP 800-53など基準があり、それらに準拠する必要がありますが、これらの基準に対してマッピングを支援する仕組みを活用すれば、監査・報告の工数を大幅に削減可能です。

マルチクラウド環境の統合監視と分析

CSPMは複数クラウドを横断して同じ指標で評価します。AWSとAzureで画面や用語が違っても、共通スコアや統一レポートで比較でき、抜け・重複を減らせます。

アカウント/サブスクリプション単位での傾向分析(どこで違反が増えやすいか、どのコントロールが弱いか)も可能な場合があります。複数のクラウドの知識を持つ人材は現状様々な業界で不足している傾向にありますが、CSPMを用いることで、複数のクラウドをより安全に使うことができるようになり、マルチクラウド環境の導入に役立ちます。

SSPM、ASM、CSPMの違い

対象範囲が違うのが最大のポイントです。

CSPMは主にIaaS/PaaSのクラウド基盤設定を監視し、構成不備の検出と是正を支援します。

SSPM(SaaS Security Posture Management)はクラウド環境で利用されるSaaSアプリケーションの設定不備がないか、自動的に監視や評価、管理をするソリューションです。これはMicrosoft 365やGoogle Workspace、SalesforceなどSaaSアプリの設定・権限・連携を継続監視し、シャドーIT連携や過大権限などを可視化します。

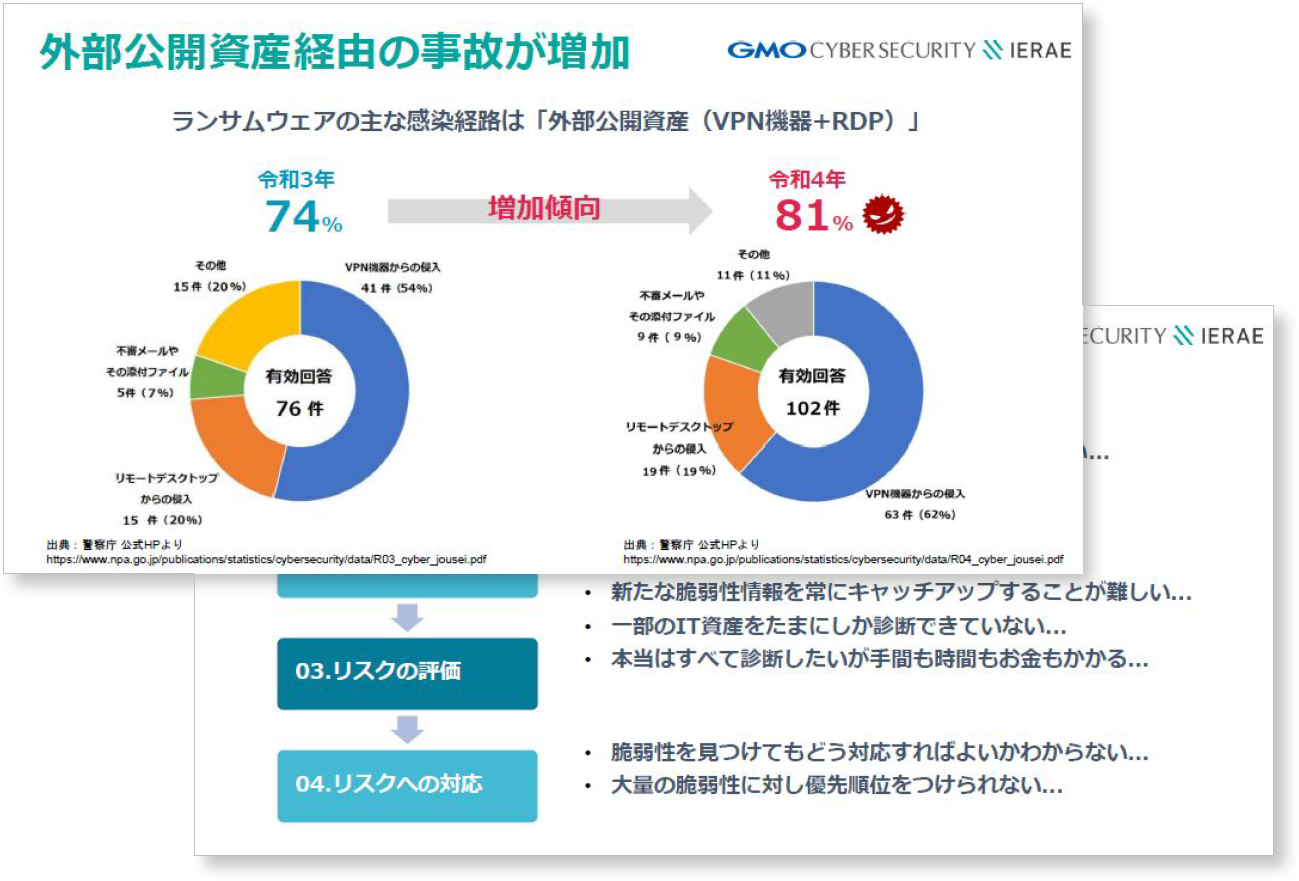

ASM(Attack Surface Management)は組織の外部からアクセス可能なすべてのIT資産(ウェブサイト、サーバー、クラウドサービス、IoTデバイスなど)を攻撃者の視点で発見・評価し、潜在的な脆弱性を特定・管理して、サイバー攻撃のリスクを継続的に低減する活動やサービスのことです。インターネットに露出する外部資産の棚卸し(未知のドメイン・クラウド資産・公開サービス等)と外形的な脆弱性/露出の把握が中心で、「外部公開資産の見える化」に強みがあります。

組織はこれらを補完的に併用して、内外のリスクをバランスよく下げます。

| 項目 | CSPM | SSPM | ASM |

|---|---|---|---|

| 防御対象 | IaaS/PaaSのクラウド基盤設定(ネットワーク、IAM、ストレージ、監査) | SaaSの設定・権限・連携(OAuth/外部アプリ、共有設定) | 外部公開資産(ドメイン、IP、クラウド上の公開サービス、証明書等) |

| 主な機能 | 構成ミス検出、基準準拠チェック、リスク可視化、修正案/自動修復 | 設定不備・過大権限検出、アカウント/連携管理、コンプライアンス報告 | 資産発見、露出/脆弱性発見、ブランド/サプライヤ露出の監視 |

| 使う場面 | マルチクラウドの安全な既定値を維持、監査対応の自動化 | 主要SaaSの安全運用と監査工数削減 | 外部から見える“穴”の棚卸しと早期発見 |

| 運用負荷/価格感(相対) | 中(環境規模に比例) | 中(アプリ数・利用者数に比例) | 低〜中(可視化中心、是正は別途必要) |

CSPMツール/サービスを選ぶ時のポイント

対応クラウドの範囲

まずは自社が使うクラウドをすべてカバーできるかを確認します。

AWS / Azure / Google Cloudの三大クラウドに加え、アカウント/サブスクリプションの多階層管理、利用しているリージョン(地域)の法令をカバーしているか、ガバナンス機能(例:Organization/Management Group)への対応が行われているか、について確認が重要です。

将来の拡張(例えば新規クラウド採用や、M&Aによる環境増加)も見据え、API連携の深さや権限設計(スキャンを行う際に、どのような権限で動くか)、データの所在に関する制約(EU/アメリカ/日本)、プロキシや私設リンク下での接続要件も併せて評価しましょう。

コンプライアンスチェックの網羅性と柔軟性

CIS、PCI DSS、ISO/IEC 27001・27017、NISTなど主要フレームワークのプリセットがどれだけ揃い、かつ自社ポリシーへ拡張(独自ルールの追加・閾値変更・例外管理)がしやすいかを確認します。

マッピング(例:CIS→PCIの対応表)や証跡レポート自動化、監査向け差分比較、JSON/CSVでのエクスポートなど、監査工数を削減できるかが鍵です。CISベンチマーク連携や証跡整備の支援有無も比較材料になります。

検出精度と誤検知への対応負荷

誤検知(本当は問題ないのに“問題あり”と判定)は運用の疲弊を招きます。検知した内容を本当に対応する必要があるかどうか、都度確認することになるためです。

ルールの調整可否(例えば意図的に設定しているものを除外するなど)、相関(資産重要度×露出度×脆弱性)でのスコアリング、学習型のチューニング有無を確認しましょう。

検出根拠がどの基準に違反しているか説明可能であるほど、現場が納得して修正できます。

PoCでは既知の是正項目で“検出・再現・誤検知率”を実測すると良いでしょう。

アラートの優先度付けが可能か

限られた予算・時間・人的リソースで効果を出すには、検出したリスク・アラートに対する優先度付けが不可欠です。リスクがあるリソースに保存している資産の機密性や外部露出の程度、発見された脆弱性の深刻度(例:CVSS)、ビジネス影響などを組み合わせたスコアで、対応順序の並び替えが行われるかを確認しましょう。

プレイブックや自動修復(タグで一括是正、IaCへのPR作成 等)など、運用負荷の軽減につながる自動的な修正機能が使えるかも非常に需要です。さらに通知連携や抑止策の実行を暫定対応から恒久対応まで対応していれば、現場の継続運用がぐっと楽になります。

はじめてのASM解説資料

・脆弱性診断が定期的にできていない

・複数のWebサイトがあり、セキュリティ管理に手が回らない

などのお悩みはありませんか?

ASMの基礎知識やツール導入のメリットを解説する資料をダウンロードいただけます。

監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。