ペネトレーションテストの費用は?価格相場や依頼時のポイントも解説

本記事は、ペネトレーションテストにかかる費用を中心に解説します。また、脆弱性診断との違い、何が分かるのか、具体的な進め方、自社実施とベンダー依頼の選び方、費用相場と見積もりが上下する要因、テストの種類、依頼前に決めるべき要件なども合わせてご紹介します。

目次

ペネトレーションテストの目的

ペネトレーションテストは、実際の攻撃者になりきる専門家(ホワイトハッカー)が、合意した範囲でシステムやWebアプリケーションに対して疑似的なサイバー攻撃を仕掛け、組織の守りに「どこまで侵入できるか」を検証する取り組みです。

脆弱性診断が既知の不備を広く点検する健康診断だとすれば、ペネトレーションテストは精密検査に近く、攻撃の連鎖や業務影響、検知や対応の実効性まで把握できます。

対象は絞ることが多い反面、特定の脅威や重要資産を深く検証でき、対策の優先順位や投資判断の根拠を示せます。

なお、脆弱性診断やペネトレーションテストが未経験である場合、まずは網羅的な脆弱性診断を先に行い、基礎的な不備の解消と体制整備を進めてからの実施をおすすめします。

また、実験ではなく正式な計画と許可、影響を最小化するルール作り、万一の停止条件を定めたうえで実施することが重要です。結果は再現手順と証跡として報告され、根本原因の特定、恒久対策の設計、再診断まで一連の改善に利用します。

ペネトレーションテストの費用相場

ベンダーに依頼する費用は対象と範囲、深さ、期間で大きく変動します。

ペネトレーションテストの費用は、一般的に数百万円以上。重要インフラや大規模システムではチーム体制や期間が長期化し、数千万円規模になる場合もあります。

自社での実施はツールのライセンス費用が数万円〜数十万円と見積もられがちですが、実際は攻撃シナリオ設計、検証環境の準備、結果分析、経営説明などの対応が必要となっており、稼働するための工数が必要です。

安価でも品質を担保できなければ誤検知や見落としが増え、かえってリスクと手戻りコストを招く点に留意が必要です。

ベンダーへの委託費用には、レポート作成や報告会、再診断(修正後の再テスト)、法的手続きの助言などの付帯作業が含まれることがあります。また、業務影響を避ける夜間・休日実施、個別の安全装置の設定などの要件追加はコストに反映されます。

見積比較では価格だけでなく、範囲の明確さ、深さ、成果物の粒度併せて評価しましょう。

ペネトレーションテストは具体的に何をするのか

自社で行う場合は、社内に専門人材を置き、スキャナや攻撃フレームワークで計画・実施・報告まで担います。ツール操作だけでなく、攻撃シナリオ設計、検証の安全管理、テスト証跡の確保、関係部署との連携が鍵です。

ベンダーへ依頼する場合は、目的と範囲、ルール(許可・禁止行為、最大負荷、業務影響を避ける停止条件)を事前合意し、一般的には以下のような手順で検証します。

MITRE ATT&CK14の戦術

| 偵察(Reconnaissance) | 攻撃対象の情報収集 |

| 実行(Resource Development) | 攻撃に必要なツールや環境の準備 |

| 初期アクセス(Initial Access) | システムへの侵入 |

| 実行(Execution) | 不正コードの実行 |

| 潜伏(Persistence) | 環境に居座り続ける仕組みを確保 |

| 特権昇格(Privilege Escalation) | 管理者など高権限を取得 |

| 防御回避(Defense Evasion) | 検知を逃れる行為 |

| 認証情報アクセス(Credential Access) | ユーザー名やパスワードを窃取 |

| 探索(Discovery) | 重要資産の場所や構造を調査 |

| 横展開(Lateral Movement) | 他のシステムへ移動・侵入拡大 |

| 情報収集(Collection) | 標的データの集約 |

| C&C(Command and Control) | 外部サーバーと通信し制御 |

| 流出(Exfiltration) | データを外部に持ち出す |

| 影響(Impact) | システムやデータを破壊・改ざん・暗号化 |

脆弱性診断との違い

脆弱性診断との違いは、既知項目の有無を広く点検するのではなく、複数の小さな不備を連鎖させて実際に突破できるかを試し、侵害の深さ・到達可能な資産・検知の有無を示せる点です。

また、結果は再現手順やログ、スクリーンショット等を交えた報告書にまとめ、恒久対策と再診断計画へつなげます。

必要に応じて、実環境のリスクを避けるため本番環境ではないステージング環境での実施や、限定的なテストアカウントの発行、到達範囲を段階的に広げる方式を採ります。

関連記事:ペネトレーションテスト(侵入テスト)とは?脆弱性診断との違いから有効手法まで解説

自社での実施は柔軟性がありますが、手法更新と経験の蓄積、優秀なセキュリティエンジニアの確保が必要です。ベンダーでの実施は費用がかかるものの、最新手口と専門知見を活用でき、第三者評価として監査説明に強みがあります。

ペネトレーションテストの費用に影響する項目

見積は主に「対象と範囲」「深さ」「期間と体制」「可用時間帯」「成果物要件」「再検証の有無」で決まります。

テスト対象の規模や範囲

Webアプリケーションでは、ページ数や機能数、認証方式(多要素認証の有無)、ロール(一般/管理者)、外部連携、そして外部公開しているAPIの数と種類が難度を左右します。

また、業務システムの場合はデータ連携や構成の複雑性などに依存し、シナリオとテストケースが増えます。

ネットワーク/インフラでは、対象サーバー台数、IPアドレス範囲、セグメント数、ファイアウォールなどの境界装置やWAF/EDRの有無、環境の違い(クラウドかオンプレか)、運用時間帯と停止許容の条件が見積に影響します。

クラウドではアカウント数、VPC分割、IAMロールの複雑さ、コンテナ/サーバーレスの採用状況は工数に直結します。マイクロサービスで通信が多い程検証点が増え、外部SaaS連携や個人情報の扱いがある場合は法令・契約の確認が必要です。

ステージングや本番のどこで行うかを考慮するとともに、機密情報を扱うシステムではデータのダミーを準備することも検討しましょう。

テストの深さ

テストする人(疑似的な攻撃者)に事前に与えられる情報の範囲によって、ブラックボックステスト、グレーボックステスト、ホワイトボックステストの3種類があります。

ブラックボックステストはテストの実施者に内部情報を与えず外部攻撃者と同条件で試す方式で、実際の公開範囲と初動防御の妥当性を測れます。

例)公開Webの被害リスクを測る初回はブラックで開始し、運用監視の有効性を確認する。

グレーボックステストはテストの実施者が対象の内部構造を一部理解した上で、外部から機能や仕様を検証するテスト手法です。

例)重要情報を扱う業務アプリは、認可や業務ロジックの破綻検出を狙いグレーで深掘りする。

ホワイトボックステストは詳細情報やソースコードまで共有し、短時間で広く深く検証できます。

例)新規に開発中のシステムでホワイトボックスでテストを行うことで、脆弱な実装や認可ロジックの不備を早期に洗い出し、修正コストを抑えられる。

深さが増すほど準備と調整が増えますが、原因の特定と恒久対策の立案に向いています。

どんな時にペネトレーションテストをするべきか?

脆弱性診断では検出しづらい複合的な問題や、業務・データへの実害の連鎖を評価したいときに有効です。たとえば「軽微な設定ミス」自体は低リスクでも、権限の組み合わせやネットワーク分離の不備と絡むと、管理者相当まで到達する場合があります。

ペネトレーションテストはこの到達可能性と影響範囲を証明し、現実に起こり得る被害シナリオを可視化します。重要システムの稼働前、構成の大幅変更時、重大インシデント後の有効性確認にも適しています。

また、サプライチェーンや委託先に高いセキュリティ水準を求められるとき、単なる自己申告ではなく第三者による実証が必要になる場面でも有効です。レッドチーム演習の前段として守りの実効性を測り、検知、インシデント対応の運用が機能するかを併せて確認できます。

新規の対外公開、決済・個人情報を扱う機能の投入、クラウド移行後の初回診断など、節目のタイミングで検討しましょう。

脆弱性診断では検出しづらい複雑な問題点がないかチェックしたい場合

既存の診断項目表に縛られず、専門家が攻撃者の視点で仮説を立てて検証します。

例えば、ユーザーに対して不適切な権限付与と脆弱なAPIを組み合わせ、ビジネスロジックを悪用して重要データへ到達できるかを試します。

単体で高リスクと判定されにくい不備でも、連鎖させると致命傷になる実例は少なくありません。

例えば、キャッシュ設定の誤り、再利用可能なセッショントークン、第三者連携の権限過多、バックエンドのキュー露出が重なると、想定外の経路で横展開が起き得ます。

こうした横断的な連携の穴や権限設計の綻びを実証できるのがペネトレーションテストの価値で、運用しているシステムのセキュリティ設計や運用改善にも直結します。

攻撃シナリオに対して対策の有効性を評価したい場合

特定の脅威に対する備えを検証したい場合、標的型メールを起点とする侵入、マルウェア設置後の横展開、クラウド管理コンソールの乗っ取り試行など、想定シナリオを合意の上で再現します。

技術的な対策だけでなく、EDRやSIEMの検知、SOC/CSIRTの対応速度、エスカレーションや封じ込めの運用力も評価対象です。

例えば、フィッシングで資格情報を奪取しMFA迂回の余地を確認、端末での不審プロセス検知遅延を測定し、特権昇格やクラウド横展開の阻止点を見極めます。

結果は訓練と手順改訂につなげ、攻撃連鎖のどこで止めるべきかを具体化できます。

ペネトレーションテスト依頼時に検討しておくべきことは?

ベンダーに依頼を行う場合は、見積もり金額への影響が大きい診断対象、範囲といったスコープを検討しておきます。

次に、レポートの要件を明確にします。経営層への説明用のサマリー、対応優先度、技術者向けの再現手順まで含むかを確認するといいでしょう。

初めての診断など、自社で決定することが難しい場合は、GMOサイバーセキュリティ byイエラエにご相談ください。

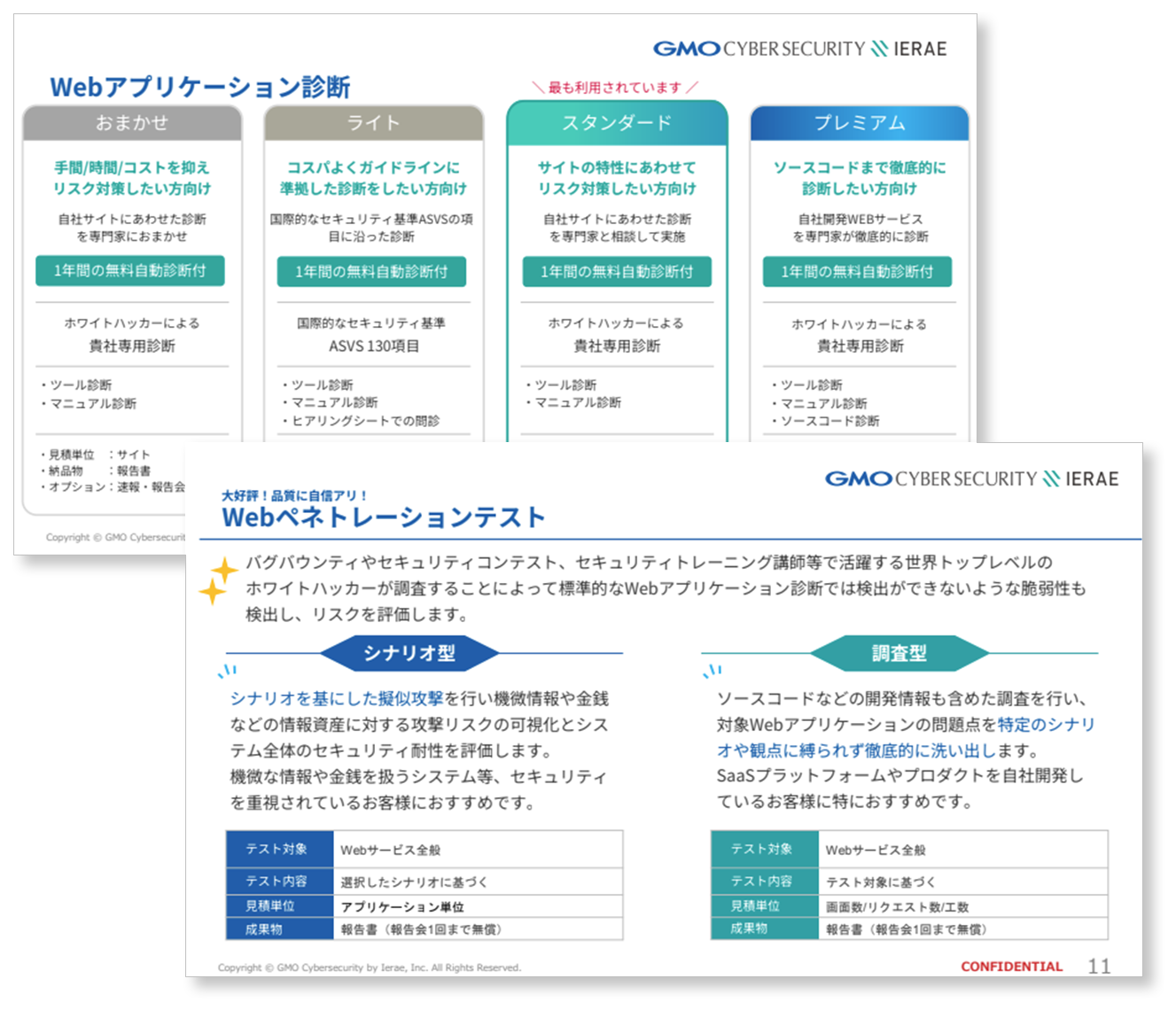

ペネトレーションテスト・脆弱性診断の資料はこちら

セキュリティ対策を何から始めればいいか分からない、自社にセキュリティに詳しい人材がいないといったお悩みはありませんか?

GMOイエラエがサイバー攻撃対策や組織づくりをご支援します。お気軽にご相談ください。

監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。