ペネトレーションテスト(侵入テスト)とは?メリットや有効手法まで解説

本記事では、ペネトレーションテストの概要や種類、脆弱性診断との違いについて解説します。

目次

ペネトレーションテストとは?

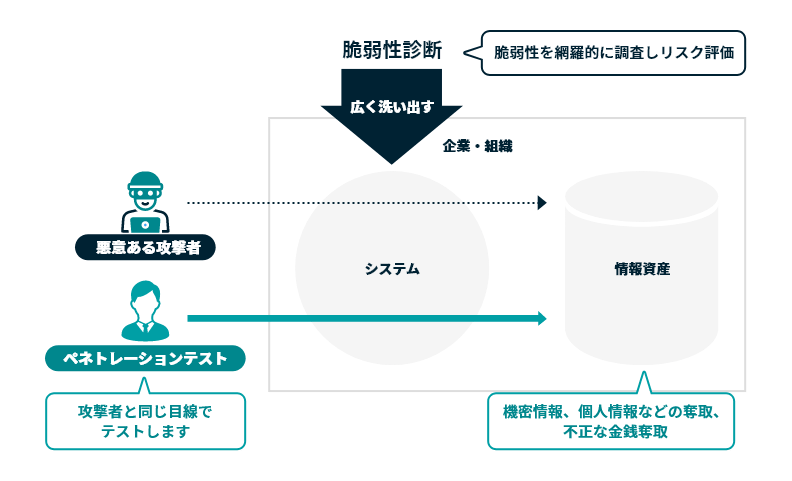

ペネトレーションテスト(ペンテスト/侵入テスト)とは、対象システムの特性や想定される脅威に対し、ホワイトハッカーが疑似攻撃を行ってセキュリティの対策状況やリスクを評価する取り組みです。

特定の目的(侵入や情報窃取など)が達せられるか、システムだけではなく運用上の問題点も含めて調査することが特徴です。

ペネトレーションテストと脆弱性診断の違い

脆弱性診断が網羅的にシステムの脆弱性を評価することに対し、ペネトレーションテストは機密情報、個人情報などの情報資産に対する脅威への対策状況を評価するという違いがあります。

ペネトレーションテストでは実際の脅威を模した疑似攻撃を行うことで、現状導入してるセキュリティソリューションの有効性の確認や、組織的なサイバー攻撃に対する耐性の確認を行うなど、脅威に対する対策状況を評価することが可能です。

ペネトレーションテストと脆弱性診断の比較

それぞれ目的や実施頻度、調査範囲が異なり、企業のセキュリティ状況に応じた選択が求められます。

実施目的

ペネトレーションテスト

攻撃者が脆弱性を悪⽤することで、目的を達成できるか実際に検証する。

脆弱性診断

単一のシステムに対して脆弱性を大小問わずに洗い出したい。

診断方法

ペネトレーションテスト

実際の攻撃者役として診断員がツールや脆弱性の利⽤、ソーシャルエンジニアリングなどのハッカーが活⽤する攻撃⼿⼝で対象とする企業の機密情報まで到達できるか調査する。

脆弱性診断

OWASPトップ10など⼀般的に既知となっているよくある脆弱性を中⼼にツールと⼈的な⼿順に従って網羅的に調査する。

調査対象範囲

ペネトレーションテスト

広義のシステム(インフラ、⼈、組織、ルール)

※主に運⽤(Ops)中のシステム向き

脆弱性診断

狭義のシステム(Webアプリケーション、IPアドレスなど)

※主に開発(Dev)後のアプリケーション向き

診断レポートの内容

ペネトレーションテスト

想定した脅威のゴール達成までに至る侵入経路、攻撃手法、侵入に利用した脆弱性情報、今後の改善策。

脆弱性診断

発⾒された脆弱性を⼀覧化した上でのリスク評価、脆弱性の詳細説明、今後の改善策。

対象企業/組織

ペネトレーションテスト

情報システム部門やCSIRTが企業内に存在し、脆弱性診断を実施したことがある組織。

脆弱性診断

情報流出によるリスクを懸念している企業全般。

※主に開発後のアプリケーション向き

実施頻度

ペネトレーションテスト

年1~2回

脆弱性診断

開発・アップデート後

関連記事:ペネトレーションテストと脆弱性診断の違いとは?手法やベンダーの選び方を解説

ペネトレーションテストを行うメリット

現状のセキュリティ対策、体制のリスク評価ができる

業務に影響がない範囲で疑似攻撃を行い、システムや運用面でのセキュリティ上の弱点を明らかにします。現在導入している防御機構で防げること、防げないことなどの結果から、現状のセキュリティ対策や体制面がどの程度機能するかのリスク評価を判定します。

セキュリティ対策の具体的な計画が立てやすくなる

機密情報までの到達など攻撃者の目標が達成可能かを検証し、その脅威に対し防御できているかを確認できます。

想定脅威に対し、対策が不足している箇所が分かるため、具体的にどこをどう対処していくか計画が立てやすくなります。

社内のセキュリティに対する意識を高める

疑似攻撃により、ゴール設定した機密情報などに到達したという実証は、関係者への心理的なインパクトを残します。サイバー攻撃対策(サイバーセキュリティ)において、防御側よりも攻撃側が有利という事実の理解にもつながり、社内のセキュリティに対する意識を高めます。

関連記事:ペネトレーションテストは、どのように依頼すればよいのか?

ペネトレーションテストが有効な環境

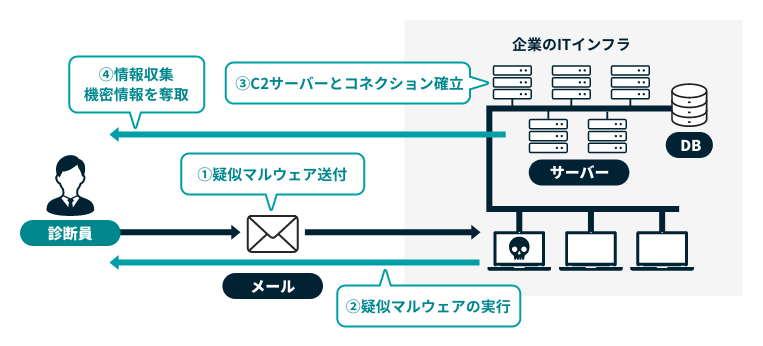

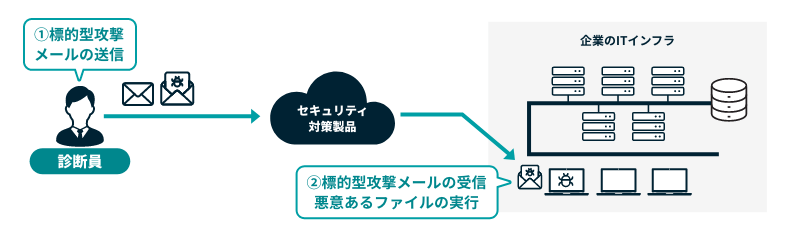

マルウェア等の標的型攻撃による不正侵入対策

企業を対象とした、マルウェア等の標的型攻撃にも有効です。

攻撃対象である社員のメールアドレスに対して、疑似マルウェアを添付した標的型メールを送信します。疑似マルウェアを利用して遠隔操作を可能にし、社内ネットワークに侵入して個人情報等の重要な情報の奪取などの脅威の実現性について調査します。

マルウェア対策のペネトレーションテストの手順

- 診断員が実施端末に対してカスタマイズした疑似マルウェア付きのメールを送付

- 実施端末で疑似マルウェアを実行

- 感染端末やネットワーク内の他端末から情報を収集し、攻撃者の標的となる機密情報を奪取できるかなどテスト

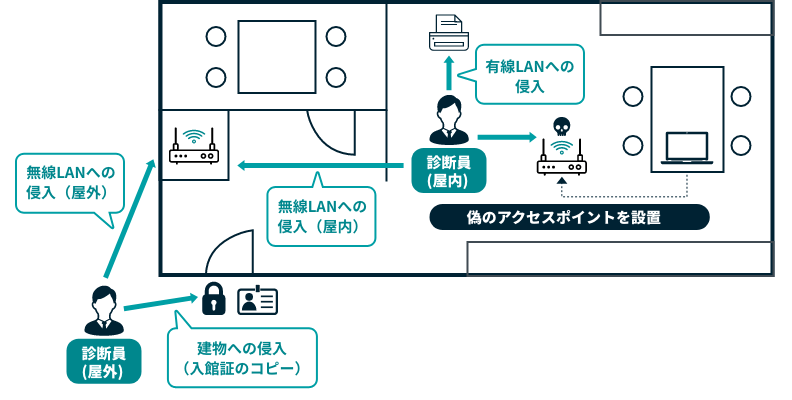

不特定多数が利用する物理環境

不特定多数の出入りがある共用スペースのゲストWi-Fiや、LANポートなどにも有効です。

内部ネットワークに侵入が可能かを検証し、サイバー攻撃に繋がる侵入経路の特定が可能です。

ペネトレーションテストの対象例

- Wi-Fi

- LANポート

- 監視カメラ

- 入退室管理システム

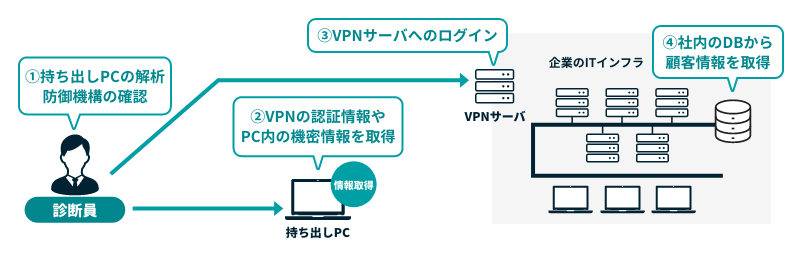

貸与端末の紛失によるセキュリティリスク

企業の従業員がテレワーク端末を紛失・攻撃者が取得したことを想定し、端末から取得した情報から社内ネットワークへのアクセスができるかを検証します。

セキュリティ対策製品の動作検証

近年のサイバー攻撃への対策として、新規のセキュリティ対策製品の導入を検討しているもののベンダーの記載通りの挙動が適切に行われているか、自社のカスタムポリシーが問題なく適用されているかなど調査を行います。その結果、想定外の環境設定ミスなどを発見することが可能です。

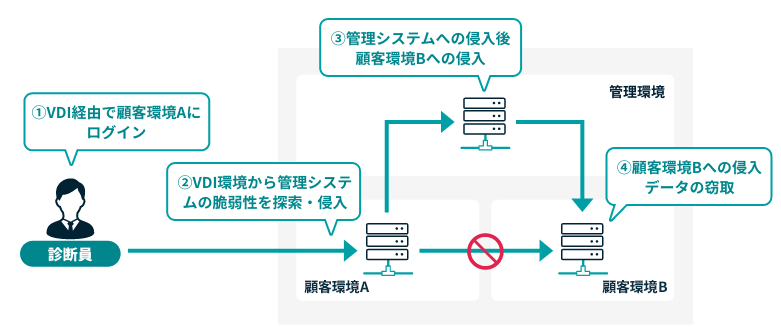

クラウドサービスのアクセス範囲調査

クラウドサービスの利用者が、通常アクセスできない情報にアクセス可能かを調査します。

大規模システムにおいて、多数のベンダー様が共通して管理・運用をしているシステムで一定の権限しかないベンダーアカウントから、アクセスできないはずの情報へのアクセスが可能かの確認に有効です。

社内ネットワークペネトレーションテストのサービス詳細はこちら

ペネトレーションテストの型や手法

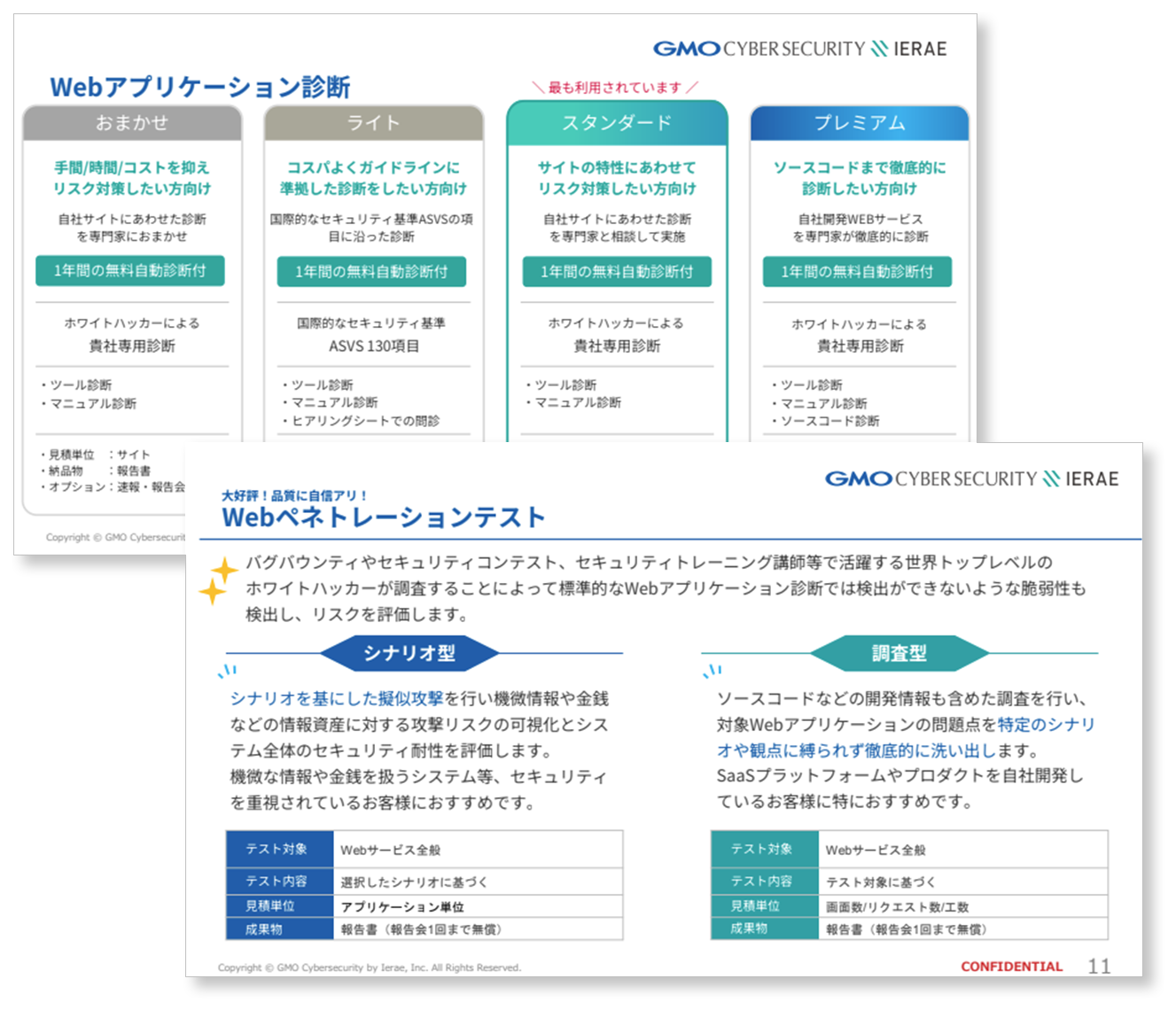

GMOサイバーセキュリティbyイエラエ の手法

シナリオ型

機密情報の奪取や特定サーバへの侵入など、攻撃者の目的を設定しその脅威が達成可能か検証します。防御側が想定した脅威を防げるか検証したい企業におすすめです。

調査型

シナリオ型のように特定の脅威を定めず、様々な攻撃手法を試してどのようなセキュリティ上の弱点があったか報告します。脅威の想定が難しい場合や、シナリオを変えて何度か検証した上でさらに想定外の脅威がないか検証したい企業にお勧めです。

TLPT(Threat Led Penetration Test)

TLPTは、Threat Led Penetration Test の略で脅威ベースのペネトレーションテストという意味です。日本では2018年5月に金融庁が公表した「諸外国の『脅威ベースのペネトレーションテスト(TLPT)に関する報告書」から「TLPT」という言葉が広がり、認知されました。

攻撃側のレッドチームと防御側のブルーチームに分かれ、レッドチームが実行するサイバー攻撃活動をブルーチームが検知・防御・対処できるか検証し、さらにホワイトチームが第三者の視点でレッドチームの疑似攻撃の調査やブルーチームの対応評価をします。

TLPTでは経営層も巻き込んで、総合的なサイバー攻撃態勢を評価・検証し組織のサイバーレジリエンス能力向上を目指します。

レッドチーム(Red Team)

レッドチームは、ペンテスターが業者や社員になりすましてオフィスに忍び込み、内部のネットワークへ接続するなど、あらゆる手段でサイバー攻撃を試行し、セキュリティ対策の有効性とリスクを評価するものです。

一般的なペネトレーションテストとは異なり、ごく一部の関係者(ホワイトチーム)や経営層にのみテストの実施や内容が開示されます。また、ペネトレーションテストは事前に脅威シナリオを定義してテストを実施しますが、レッドチームは組織全体(ネットワーク、オフィス、SNS、漏洩情報)を攻撃対象とし、目的の達成を試みます。

ペネトレーションテストの依頼先をお探しなら

ペネトレーションテストは、テストの特性上、テスト実施者(ホワイトハッカー)の技術により成果に差が生じることがあります。実施にあたっては技術者の慎重な選定が求められます。

GMOサイバーセキュリティ byイエラエのペネトレーションテストは、国内トップクラスのホワイトハッカーが、攻撃者と同じ視点で貴社のシステムに侵入テスト(攻撃)を行います。CSIRTやSOCの能力向上にもおすすめのサービスです。

セキュリティ診断サービス紹介資料をまとめてダウンロード

脆弱性診断、ペネトレーションテストをはじめとするセキュリティ診断サービスの選び方や、GMOイエラエがご提供するサービス内容の詳細はこちら。

資料ダウンロード監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。