インフラ近代化のセキュリティへの影響

生産量増加や、抽出・精製コスト最小化の圧力が高まるなか、設備とシステムの近代化は避けられない事態となっている

効率を向上させ運用コストを削減するために産業IoT(IIoT)デバイスを実装することには明らかなメリットがある。その一方で、システムのアップグレードにはリスクが付きまとう。

石油・天然ガス施設への新技術の導入は諸刃の剣だ。効率を改善して運用コストを削減するためにIIoTデバイスを導入することには明らかなメリットがある。

しかしその一方で、システムのアップグレードには避けられないリスクがある。このことをよく表す例に、昨年ボストン都市圏で起きたコロンビアガス事件が挙げられる。マサチューセッツ州アンドーバー、ノースアンドーバー、ローレンスで一連の爆発事故が発生し、火災70件以上、死者1名、負傷者数十名のほか、100件以上の建物が損壊する被害を出し、約9000軒が停電状態に置かれた。

米ニューヨーク・タイムズ紙は、システムをアップグレードしたことにより圧力計がオフラインになり、過加圧が検知されずに爆発事故を引き起こしたと報じた。

コロンビアガス事件の原因はおそらく人的ミスだが、テロリストによる事件だったとしてもおかしくはない。

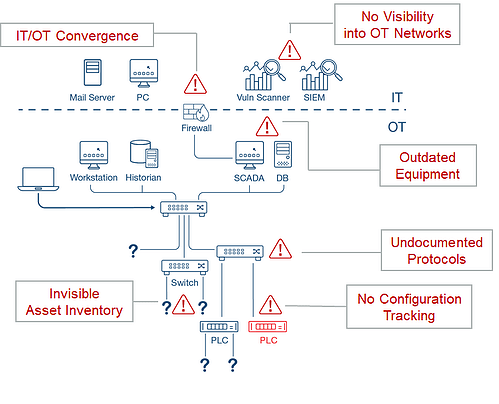

以前であれば孤立していた石油精製・混合・流通を担うオペレーショナルテクノロジー(OT)ネットワークが、IIoTを介してどんどん「外の世界」に接続され始めていることを、石油・ガス会社の経営幹部は認識している。

また近代化の過程には何らかのデジタルトランスフォーメーションがあり、石油関連施設はこれまで以上にセキュリティ上の脅威にさらされている。

BlackEnergy、Industroyer、VPNFilter、Wannacryなどによる攻撃は、昨今きわめて重要なインフラに影響を与えてきた一連のマルウェア攻撃のほんの一部に過ぎない。こうした事件の首謀者には、産業ネットワークに侵入して大混乱を引き起こした国家組織等の問題勢力の名が挙がっている。

その一方で、組織内部にも脅威が存在しており、この脅威は非常に重要である。というのも内部からの攻撃者は「王国への鍵」を持っているか、少なくともそれを見つける方法がわかっているからだ。一部の調査では、内部からのサイバー攻撃が産業分野のサイバー攻撃全体の半数以上を占めていることがわかっている。

IIoTによる脅威

IoTとIIoTは、石油・天然ガス事業の運用状況を改善するという大きな使命を担っている。インターネットを介して相互に通信・連携できるスマートデバイスによるコスト削減と生産性向上の恩恵を受けようと、企業はますますこの分野への投資を進めている。

IIoTの欠点は、そのテクノロジーに関連するセキュリティリスクを十分に考慮したベンダーや顧客がほとんど存在しないことである。企業のネットワークに新しいアクセスポイントが導入されると、現段階ではIoTデバイスに対するセキュリティ標準がないために境界防御に穴が空いてしまうかもしれないのだ。

計画的か、または(最悪のシナリオではあるが)計画なしに関わらずIIoTデバイスを企業ネットワークに導入すると、以下のような社内外の多数の攻撃者に絶好の機会が与えられることになる。

- 組織や集団に属していないか、組織や集団から指示を受けている単独行動のテロリストたち

- どこかの国の政府に代わって行動する国家支援を受けた攻撃者。その活動はコンピュータベースだけでなく物理的攻撃にも及ぶ可能性がある。

- 政治信条または社会的大義のためにハクティビストが引き起こす外部からのサイバー攻撃。

- 不満を抱く従業員やサードパーティーの契約業者など、悪意ある内部関係者が誰かから報酬を得て情報を漏洩したり、組織に損害を与えたりするために引き起こされる内部からの攻撃。

- 産業プロセスや装置の誤変更、人的ミスによる意図しないミスが損害や停止時間を発生させる。

その他の攻撃にアカウントの侵害がある。外部の攻撃者が(従業員、仕入先、構築業者などの)権限を有するユーザーアカウントを乗っ取って攻撃するため、一見するとインサイダー攻撃に見える。これにはたいていの場合、フィッシングメールやユーザーのIDとパスワードを聞き出す「IT部門からの電話」など、ソーシャルエンジニアリングの手法が用いられる。

セキュリティリスクのトップ3

1. デフォルトのパスワード

ほとんどのIIoTデバイスにはデフォルトパスワードが事前に設定されており、ITスタッフの時間を節約できるようになっている。しかし、この利点もまたセキュリティの大きな欠陥となる。何十万台ものデバイスが同じデフォルトパスワードを共有している場合、パスワード変更を怠ったりあえて変更しないことにしたりした組織を、攻撃者がいとも簡単に侵害できてしまう。

2. セキュリティパッチの欠如

さらに組織にとって大きな問題となっているのが、多くのIIoTデバイスにはセキュリティパッチを適用することができない、あるいはベンダーが既知の脆弱性に対するパッチを出していないということである。

3.管理すべきデバイスが多すぎること

多くの組織では、IIoTデバイスのリストは無限であり、従来のオペレーショナルテクノロジー(OT)から警報システム、カメラ、サーモスタット、自動販売機などにまで及んでいる。最も無害に見えるデバイスでさえ、脅威をもたらしかねない。たとえばIoTのコーヒーメーカーにはセキュリティ機能が搭載されていないため、決してITネットワークやOTネットワークに接続してはならない。

IIoTデバイスの種類に関係なく、あらゆるIIoTデバイスが攻撃者によってIT/OTネットワークを脅かす足掛かりとして使用される可能性がある。たとえば、多くのIIoTデバイスがインターネットに公開されているポートを使用しており、そのポートを使えばファイアウォールを迂回することができる。ひとたびネットワークに侵入すれば、ハッカーはIT/OTインフラに多大な損害を与えることができ、そのインフラ間を横方向に移動することができる。情報漏洩、ウイルス、ランサムウェア、破壊行為、データ流出のリスクについて考えてみてほしい。

防衛対策

石油精製、石油化学、流通のネットワークを組織内外の脅威から保護するためには、以下に挙げるベストプラクティスがある。

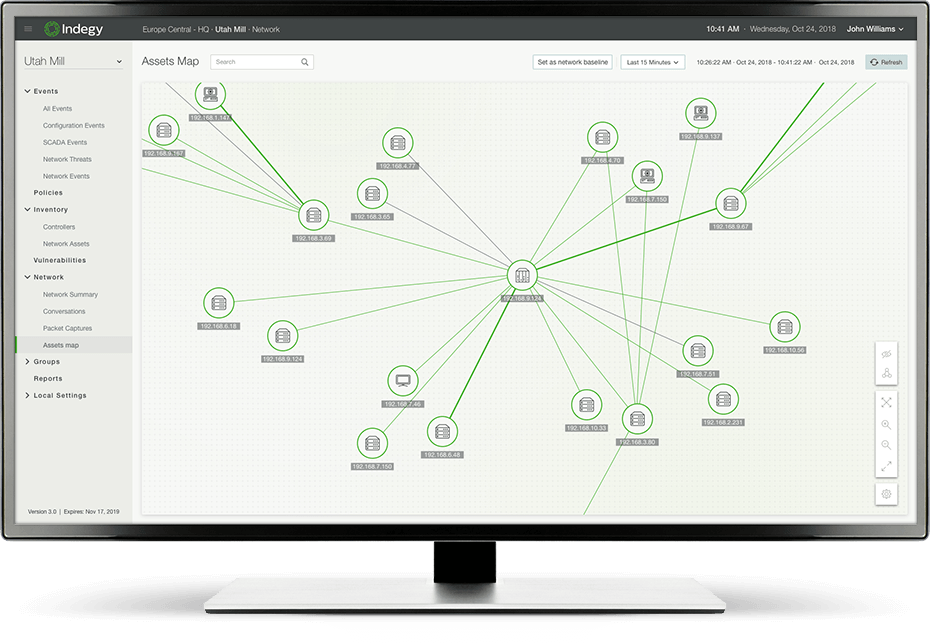

資産管理

OT環境内の全デバイスを特定してマッピングし、その最新のインベントリを維持する。その際には、ネットワークを介してアクティブに通信していないデバイスもひとつ残らず含める。これが最初の重要なステップである。ファームウェアのバージョン、PLCバックプレーン構成、シリアル番号など、各デバイスに関する詳細な情報を収集できるソフトウェアもある。

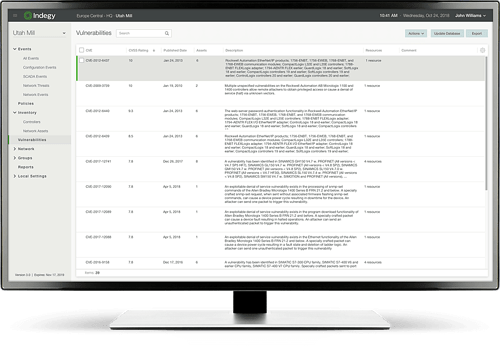

リスクと脆弱性の評価

防御するべき攻撃ベクターはきわめて多いため、最も大きなリスクと脆弱性をもたらすものにフォーカスすることが最善だ。新たな脆弱性を特定して処理するプロセスを自動化することもそのひとつである。脆弱性管理システムを使用すると、産業用制御システム(ICS)ネットワーク内の各資産のリスクレベルに関する定期報告書が生成される。新しい脆弱性が発見されたり、開示されたりした場合には、影響を受けるデバイスを特定し、脅威に対応し、修正が正しく適用されたことを確認するための仕組みを整備する必要があるだろう。

デバイスとシステム設定の管理

デバイスとシステムの設定を安全な状態に保ち、しっかりとそれを文書化するようICS環境の変化を監視、管理するのはきわめて重要である。そのためにはインストールされているソフトウェア・ファームウェアのバージョン番号を残らず一覧にしてこれを継続的に更新し、定期的に既知の脆弱性リストと照合する必要がある。

一方、OTネットワークを定期的にスキャンすると、未知のデバイスや意図していない変更が検出される可能性がある。

最善の解決策は、新しい脆弱性が現れるたびに通知を出すことだ。また、ネットワーク監視とデバイスクエリを組み合わせれば、詳細にわたる脆弱性評価を得ることができる。たとえば現在、デバイスにインストールされているファームウェアのバージョンとそれに関連するCVE情報や開いているポートの一覧、最新のリスクの正確な算出などを利用できるようになる。

このほか、産業用コントローラにコードやファームウェアをダウンロードするといった特定の(特権付きの)アクションをどのデバイスに実行させるかを制御するセキュリティポリシーを策定・施行する必要がある。このポリシーでは、一定のデバイスにはインターネットに接続させないよう義務付けるべきである。

ITとOTセキュリティの統合

生産量を増加させ、抽出・精製コストを最小化させようとする圧力が高まる中、設備とシステムの近代化は避けられない事態となっている。その一方で、生産量を維持するうえで、老朽化しつつある設備の延命が必須の要件となっている。新しいソースの開発や抽出・輸送・精製設備の新設の方がかえってコストが高く、そう簡単に実現できないからだ。

その結果、悪意のある攻撃か人的ミスかにかかわらず意図しない変更が起きた場合、それを制御するシステムおよびプロセスを監視することがプラントの操業停止を未然に防ぐ主な対策となる。これはOTセキュリティプログラムを実装することによる重要かつ有益な副産物だ。

石油・天然ガス産業は、市場からの増産・コスト削減圧力に加え、生産・抽出・流通プロセスを網羅する厳しい環境規制・基準にも準拠しなければならない。ここでもまた、OTネットワーク、デバイス、およびアクティビティを積極的に監視することによって、環境問題を引き起こす前に問題を検出して防止することができる。

近代化への動きによって生み出された多方面からの攻撃を乗り越え、サイバー攻撃や人的ミスによってもたらされる生産・環境制御システムへの脅威を軽減する方法には、IT・OTのセキュリティグループの統合がある。簡単ではないが、統合することができればITとOTの両インフラにまたがるリスクと脆弱性を軽減することができるとともに、セキュリティのベスト・プラクティスを実行する後押しにもなる。

元記事: https://blog.indegy.com/the-security-implications-of-infrastructure-modernization

執筆者: Indegy社マーケティングシニアダイレクター、Michael Rothschild

Indegy社は、サイバー脅威、悪意のある内部者、ヒューマンエラーからビジネス、重要インフラ、政府を守ることにコミットしています。比類なき柔軟性とスケールで最も包括的なエンタープライズレベルのOTセキュリティ機能を提供することにより、複雑なICS環境に安全と信頼を確保するお手伝いをしています。https://www.indegy.com/