GitHub Desktop を模したマルウェアダウンロードの誘導に関する注意喚起

GMO イエラエSOC くまさか, 小林 です。

9月上旬より、弊社SOCにて、開発エンジニアを狙ったと思われる攻撃を観測しました。

本攻撃では、GitHub Desktop をダウンロードするユーザをターゲットとして、正規リポジトリのREADME.mdに書いてあるダウンロードリンクを装って悪意のあるURLに誘導するテクニックが使われています。

近年では、ClickFix, FileFixという攻撃手法も話題になり、システムの脆弱性を突くのではなく、人間を騙し、操作を誘導する形で目的を達成しようとする攻撃が発生しています。今回ご紹介する手法もユーザの操作を誘導する形であり、注意が必要です。

””

本テクニックを「Repo Squatting」とし、2026年1月23日のJSAC2026にて、本マルウェア配信手法とその有効性について、詳細な調査内容を発表しました。スライドはこちらからご覧いただけます。

また、合わせて、本マルウェアの詳細な挙動に関する解析記事も公開しました。

攻撃概要

GitHub Desktop のリポジトリである、https://github.com/desktop/desktop が利用された手段を観測しています。

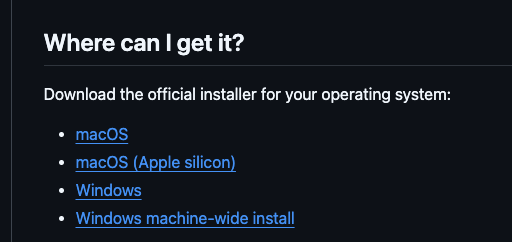

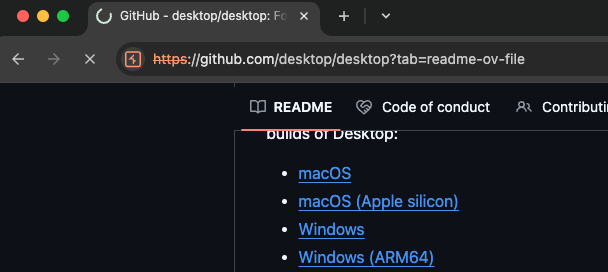

上記のページには、以下のような形でインストーラのダウンロードを記載している部分があります。

弊社で観測した攻撃手法の詳細を確認したところ、こちらのインストーラのダウンロードリンクを、悪意のある配布元に書き換えたページを攻撃者が作成し、ユーザを誘導したものと考えられます。

この手法では、書き換えたページも、リンクとしてはhttps://github.com/desktop/desktop から始まるものとなるため、公式情報であると思い込んだまま、悪意のあるインストーラをダウンロードしてしまう危険性があります。

手法と対策

具体的な手法としては、GitHubの特定commit IDを指定することで、指定したバージョンのファイルを開くことができる機能を悪用したものです。

GitHubでは、以下のように特定のcommit IDを指定したURLを開く場合でも、README.md 等のドキュメントを見やすい形で閲覧することが可能です。

(執筆時点最新の正規のcommit ID)https://github.com/desktop/desktop/tree/cc8113d327b48cf96b227b51ba27f24a6cd55ea6

GitHubをはじめとする多くのGitのWebシステムでは、第三者が更新提案を行う事が可能であり、未承認の提案中の情報も閲覧することが可能です。

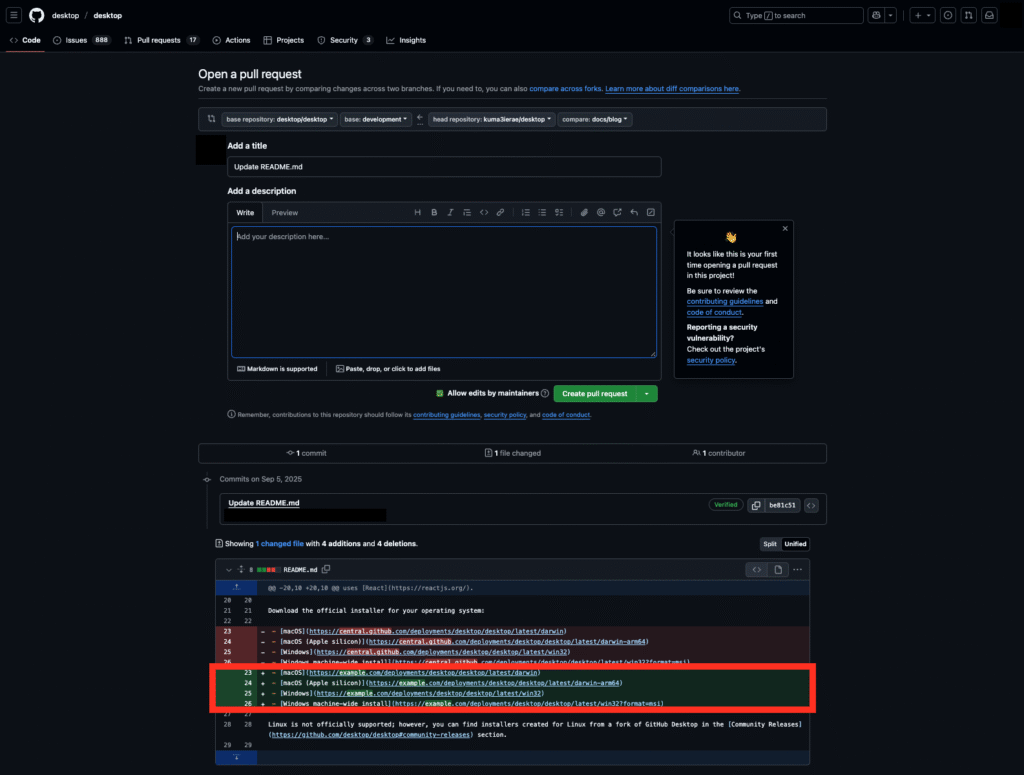

そのため、例えば、以下のようなPullRequestを作成することで、commit IDを第三者作成することが可能となります。

攻撃者はこの手法を用い、ドキュメント(README.md等)の見た目は公式そのままに、リンクだけを悪性なものに差し替えたドキュメントのcommit IDを公式のリポジトリの中で取得し、以下のようなリンクを有効化します。

https://github.com/desktop/desktop/tree/{取得したcommit ID}このように、攻撃者は公式リポジトリを装ったリンクから、悪性URLに差し替えたドキュメントにターゲットを誘導、公式であると信じてしまったターゲットが悪性リンクをクリックするのを待ち受けています。

公式の運用者のレビューによって、このPullRequestが公式運用のbranchへ反映さる可能性は少ないと考えられますが、PullRequestが承認されていない状態であっても、このように、悪意のある第三者が、非常に誤認しやすいページを作成することが可能となります。

対策

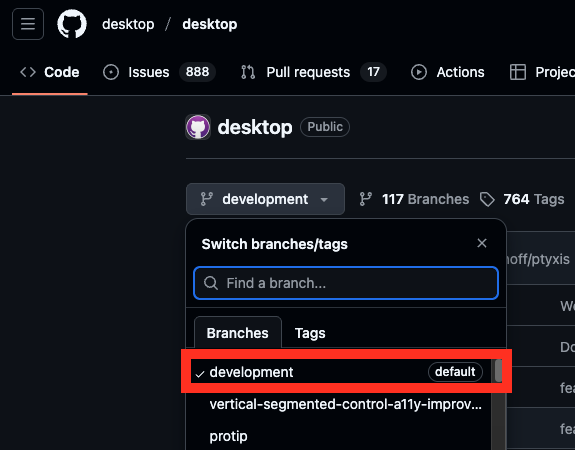

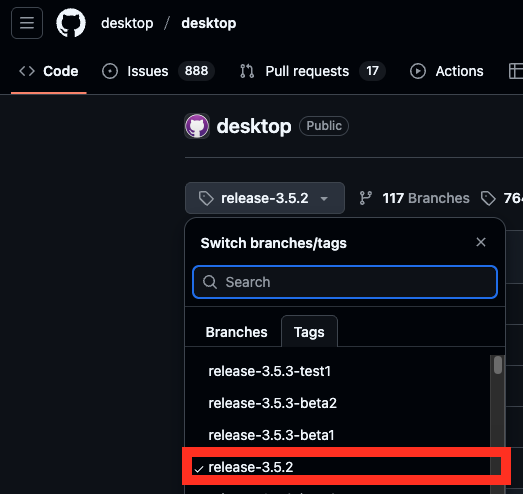

今回のような攻撃の被害に遭わないよう、GitHub上のドキュメントにアクセスする際は、Branch を公式が運用しているdefaultが付与されているものや、正式にリリースされたものとしてTagが付与されているもの(以下の例であれば、release-から始まるタグ)であることを確認してください。

詳細

今回、調査のきっかけとなったマルウェアに関係する代替データストリーム(Alternate Data Stream)を調査すると以下の情報が取得できました。

ReferrerUrl=https[://]github[.]com/desktop/desktop/tree/e24d78ebb3c7302cc6aa8e2231f847a53e1345f2?tab=readme-ov-file

HostUrl=https[://]git-desktop[.]app/git/windows/dwnl.php?token=**********リファラのリンクが非常に興味深く、GitHubの特定のcommit IDを明示指定している点や、GETパラメータであるtab=readme-ov-fileが付与されていることを確認できます。

?tab=readme-ov-file とは、リポジトリ上でドキュメントを読んでいる際にMarkdown上に存在するリンク等をクリックすると付与されるパラメータであるという情報です。実際に https://github.com/desktop/desktop 上に存在するダウンロードリンクをクリックすると、一度上記のGETパラメータが付与されてからダウンロードされることが確認できます。

こちらのGETパラメータの挙動と、代替データストリームの情報から推測すると、commit ID e24d78ebb3c7302cc6aa8e2231f847a53e1345f2 のドキュメントページへユーザを誘導し、悪意のあるファイルのダウンロードへ誘導した可能性が高いと考えることができます。

ユーザの視点としては、https://github.com/desktop/desktop から始まるドキュメントを確認していることになるため、正式な手順でGitHub Desktopのインストール作業を行なっているように信じ込んでしまう可能性があり、非常に悪質な誘導手法といえます。

なお、執筆時点では、上記commit IDにはアクセスができなくなっています。

最後に

本件については、Arctic Wolf Networks社 より、同様の事象に関するブログが公開されております。

こちらも同様に、commit IDは現在閲覧できない形となっているようです。

短期間に複数事例の攻撃が起きていることから、今後GitHub Desktopに関わらず、様々な公式リポジトリにおいて、同様の攻撃手法が発生する可能性もあり、注意が必要です。

GitHub上のドキュメントを確認する際は、現在確認しているバージョン(commit ID)やファイルが信頼できるものであるかに注意し、悪意のある誘導に対する自衛しましょう。

また、似たような手法として、昨年Kasperskyより添付ファイルを悪用する手法も存在しており、このような手法にも注意が必要です。

https://blog.kaspersky.co.jp/beware-github-malicious-links/36366/

なお、イエラエSOCでは、独自の検知ロジックを組み込んだログ分析サービスやハンティングサービスにより、本事象を捕捉しています。また「セカンドオピニオン」という形で、他社SOC導入済みでもお客様の任意のセキュリティ機器のログなどに関するご相談を受け付けることが可能です。自社の運用や現状のSOCサービスだけでカバーが難しい場合にもぜひご相談ください。

補足: EDRの設定見直していますか?

今回のマルウェアは、Microsoft Defenderの検知除外パスを登録することで自身のアクティビティを検知しないようにしていました。この振る舞いはEDRの設定によっては検知やブロックができない場合があります。

最新のEDR製品であっても、デフォルト運用のままでは検知・ブロック能力や動作ログの可視性が不十分で、被害が発生してしまうケースがあります。

例えば、Microsoft Defender for EndPointではデフォルトではブロックモードがオフになっていたり、セキュリティポリシーが適用されないため一部機能が動作していません。また、他のEDR製品では新しい検知設定がリリースされた際にデフォルトオフで配信され、そのことを知らないユーザーがその有用性を認識できず、設定をオフのまま運用してしまっているケースもありますので、EDR製品の設定見直しを定期的に実施することを推奨します。

参考情報: IOC

| No | IOC Value | IOC Type | 説明 |

|---|---|---|---|

| 1 | https[://]github[.]com/desktop/desktop/tree/e24d78ebb3c7302cc6aa8e2231f847a53e1345f2?tab=readme-ov-file | URL | マルウェアリンクが公開されていたGitHub DesktopレポジトリのURL |

| 2 | git-desktop[.]app | Domain | マルウェアダウンロードドメイン |

| 3 | 45.59.125[.]141 | IP Address | No.2の名前解決先IPアドレス |

| 4 | e252bb114f5c2793fc6900d49d3c302fc9298f36447bbf242a00c10887c36d71 | File SHA256 | Windowsバージョンのマルウェア |

| 5 | b13d2ecb8b7fe2db43b641c30a7ca0f8b66f4fadb92401582ac2f8cc3f21a470 | File SHA256 | macOSバージョンのマルウェア |

| 6 | slepseetwork[.]online | Domain | No.4のマルウェアのC2ドメイン |

| 7 | 45.59.124[.]94 | IP Address | No.7の名前解決先IPアドレス |

| 8 | 8cd7d9ccea98ad6a3dfb4767e574349c9fd5678150c629661574ddd45e40cd37 | File SHA256 | No.4のマルウェアがダウンロード・実行したps1ファイル |

| 9 | 511b810e7bf82a694c0ba36b10d3c01222b8cb7286d0b323b5f7619e74409acc | File SHA256 | No.4のマルウェアがダウンロード・実行したvbsファイル |

| 10 | oqiwquwqey[.]xyz | Domain | No.8のスクリプト内で2次マルウェアダウンロードドメイン |

| 11 | 45.59.125[.]208 | IP Address | No.10の名前解決先IPアドレス |

| 12 | 79384ef76740962757d617bc056bf8a45b2ef8f1e1587632b36830e2fc6ab21a | File SHA256 | No.8でダウンロードされた2次マルウェア (正規ファイル) |

| 13 | 719a726d54161a1a95cf69f3001b74fe15661b83d995b89bcca5ecc8e792e2eb | File SHA256 | No.8でダウンロードされた2次マルウェア (マルウェア本体、DLLファイルでNo.12起動時にサイドローディングされる) |

更新履歴

2025/09/08 19:22 JST 公開

2025/09/08 19:46 IOC 表の体裁を修正

2025/09/09 11:18 執筆者情報の表示修正

2026/01/22 19:34 IOC 表の説明を微修正

2026/01/29 11:40 本件に関する詳細な技術的な解説のリンクを追加