OSCP、OSCE、そしてOSEE…… 世界最高峰難度のセキュリティ資格保持者、試験を語る

イエラエセキュリティの顧問を務める川口洋が、イエラエセキュリティを支える多彩なメンバーと共に、サイバーセキュリティやサイバーリスクの今を語り合う座談会シリーズ、第8回をお送りします。

川口洋氏は、株式会社川口設計 代表取締役として、情報セキュリティEXPO、Interop、各都道府県警のサイバーテロ対策協議会などで講演、安全なITネットワークの実現を目指してセキュリティ演習なども提供しています。

イエラエ顧問として「川口洋の座談会シリーズ」を2019年に開始、サイバーセキュリティを巡る様々な話題を、社内外のゲスト達と共に論じ語ってきました(「川口洋の座談会シリーズ」)。

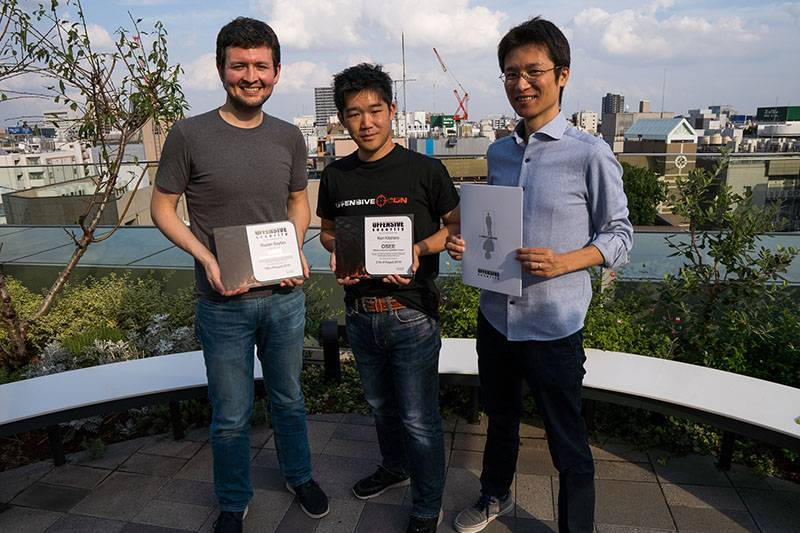

今回ゲストとして登場するのは、株式会社ラックよりサイバーセキュリティ事業部 セキュリティ診断部 ペンテスト技術グループの北原憲氏をお迎えしました。イエラエセキュリティからは、ペネトレーションテスト課の課長を務めるサイフィエフ・ルスランが、本座談会シリーズ2回目の登場です。(「業界トップのペネトレーションテスター2人が語る、衝撃の“脆弱性”大公開」)

世界でも最高峰に難しいと言われるセキュリティ資格、Offensive SecurityのOSCEやOSEEの試験が実際にどういう内容なのか、資格保持者である2人から川口洋がじっくりと話を聞きます。どうぞお楽しみください!

イエラエセキュリティ顧問/株式会社川口設計 代表取締役

川口 洋

2002年 大手セキュリティ会社に就職。社内のインフラシステムの維持運用業務ののち、セキュリティ監視センターに配属2013年~2016年 内閣サイバーセキュリティセンター(NISC)に出向。行政機関のセキュリティインシデントの対応、一般国民向け普及啓発活動などに従事2018年 株式会社川口設計 設立。Hardening Projectの運営や講演活動など、安全なサイバー空間のため日夜奮闘中。

株式会社イエラエセキュリティ 高度解析部 ペネトレーションテスト課 課長

ルスラン・サイフィエフ

ロシアにてシステム管理者/セキュリティエンジニアとして勤務した後、2013年より日本にてWebアプリケーション、ネットワーク、API、自動車などの脆弱性診断業務に従事。2018年2月にイエラエセキュリティに入社し、高度解析部にてペネトレーションテストやレッドチーム演習、脆弱性診断ツールの開発・検証などを担当。Offensive Security Certified Expert (OSCE)、Offensive Security CertifiedProfessional (OSCP)、GIAC Exploit Researcher and Advanced Penetration Tester(GXPN)、Offensive Security Exploitation Expert (OSEE)な ど の 資 格 を 持 ち 、SANS NetWars Tournament 2017、FUKUSHIMAHackathon 2017、Medical × Security Hackathon 2015などのCTFにて受賞多数。

株式会社ラック サイバーセキュリティサービス部 セキュリティ診断センター/博士(理学)

北原 憲

2014年3月に物理学で博士号を取得後、同年4月に株式会社ラックへの新卒入社に伴い、知識ゼロの状態で情報セキュリティ技術者に転向。現在はペネトレーションテストサービスの運用や、技術開発などに従事。専門誌での執筆活動や、Hardening Projectなどのイベント運営、コミュニティなどでも精力的に活動。Offensive Security Exploitation Expert (OSEE)、GIAC Reverse Engineering Malware (GREM)などの資格を保有。低レイヤの攻撃手法に力を入れつつ、博士号を取得した物理学の専門知識を情報セキュリティ技術に活用できないかと模索中。

“日常業務は「ペネトレーションテスト」「レッドチーム」”

川口洋(以下、川口):今日はOffensive Securityの資格について、お話を伺いたいと思い、お二人のプロフェッショナルに集ってもらいました。それぞれ、まずは自己紹介をお願いします。

サイフィエフ・ルスラン(以下、ルスラン):イエラエセキュリティのルスランと申します。入社してほぼ2年経ちました。今はペネトレーションテスト課の課長をしています。仕事はペネトレーションテストをしたり、面白い診断を色々やっています。最近はレッドチーム対応も増えていますね。

川口:「ペネトレーションテスト」と「レッドチーム」の違いを教えていただけますか。

ルスラン:「レッドチーム」は、簡単に言いますと、会社の現在の防御の有効性を測ったり、実際に攻撃者の立場に立ってどうやって攻撃ができるかを試すテストです。ですから、社内やアウトソーシングの防御チーム(セキュリティチーム、SOCなど)があって初めて、意味を持ってくるテストになります。

「ペネトレーションテスト」は、一つのシステム(Webサイト、サーバなど)だけを対象にして侵入できるかということをテストする場合もあれば、外部に公開されているリソースからインフラ全体まで対象にした大きな範囲のテストもあります。

ペネトレーションテストもレッドチームも、ほとんどの場合シナリオ型での依頼です。ペネトレーションテストは、レッドチームの一部のシナリオに絞って実施する感じですね。レッドチームの場合は、幅広く、会社全体を対象にすることが多いです。

川口:レッドチームとペネトレーションテストの依頼はどちらが多いですか?

ルスラン:まだペネトレーションテストの方が多いですが、最近レッドチームの依頼も増えてきていますね。

川口:肩書きは「課長」ですけど、課のマネジメントより侵入しまくってる感じですね(笑)。では、北原さん、お願いします。

北原憲(以下、北原):LACの北原です。仕事としてはルスランさんと似た仕事をしていて、ペネトレーションテストやレッドチームの運用が多いです。私の場合は技術監修や、新しいサービスに繋がるような技術の開発にも力を入れています。最近はアカデミックなところもやらせていただいています。

川口:北原さんはどちらの依頼が多いですか。

北原:ペネトレーションテストの方が多いですね。

川口:興味本位な質問ですが、ペネトレーションテストを実施する最長期間って、これまでどれくらいでしたか? 1年とかはかからないですよね。

北原:1システムなら長くても1週間くらいですね。拠点が多いと1ヶ月かかったりします。

ルスラン:ペネトレーションテストは長くても1ヶ月くらいですね。レッドチームは、シナリオによって準備や実施に時間がかかる場合もありますので、期間も延びる場合があります。

川口:お二人のような技術レベルの方を1週間拘束してやるテストというのは、物凄い手間とコストかけてやる内容なんだろうなという感じがしますね。

声をかけたのは“KALI Linux”のTシャツがきっかけ

川口:お二人は知人同士ということなんですが、出会ったきっかけを教えていただけますか。

北原:初めて会ったのは2年前のSANSのトレーニングですね。その時は話すタイミングが無かったんですが、私がKALI LinuxのTシャツやパーカーを着ていたのが気になってたらしくて。翌月のBlackHat USA 2017で同じものを着ていたところ、ルスランさんが「SANSのトレーニングにいた人だよね?」と話しかけてくれました。

川口:そうやって印象付ける作戦ですね。ルスランさんはそれに引っかかったと。

北原:ああいうイベントでは、周りの目を引く意味で、当たり障りがない“そういう”シャツを選んでるところはありますね。

川口:今日もOffensiveConのTシャツを着てますね(笑)。2年前のSANSのトレーニングはどんな内容だったんですか。

北原:ネットワークのペネトレーションテストとExploitコードの解析です。「SECURITY 660」と呼ばれる6日間のコースです。(「SECURITY 660」 2018年応募要項 )

川口:6日間、毎日KALIのシャツを着てたんですか?(笑)

ルスラン:Tシャツだけじゃなくて、私は結構、顔も覚えられますから(笑)。

川口:そういうトレーニングを受ける人も多くないですしね。SANSのトレーニングは日本で開催されたんですか?

北原:日本でそのトレーニングをやるのは、その時が初めてだったみたいですね。参加者は20人くらいだったと思います。

川口:北原さんと話していると、何かのトレーニングを受けた時に「ルスランさんと一緒でした」という話が多いですよね。2人とも似た業務をやっているということで、資格やトレーニングの志向性が近いんですかね。

北原:日本は、リバースエンジニアリングなどの分野の技術者は活躍している方が沢山いらっしゃる印象がありますが、攻撃側の技術者ではそれほど多くないように思います。その意味で、ルスランさんとは同じレベルで攻撃技術の話が出来るということで、よく一緒になります。最近はレッドチームやペネトレーションテストについて複数の会社で話し合うワーキンググループを作っていて、そこで一緒に活動もしています。

自動化スクリプトで争奪戦が繰り広げられるトレーニングチケット

川口:今日聞きたかったのは、Offensive Securityのやっている、沢山ある資格についてです。Offensive Securityの会社を見てみましたが、いろんな資格があるんですよね。

OSWE(Web Expert)

OSCP(Certified Professional)

OSCE(Certified Expert)

OSWP(Wireless Professional)

OSEE(Exploitation Expert)

まずOffensive Securityという会社について教えてもらえますか。この会社はトレーニング専業の会社ですか?

ルスラン:コンサルティングもしてるし、ペネトレーションテストもしてます。「KALI Linux」やその前身の「BackTrack Linux」を作ったのがきっかけで、トレーニングもやるようになったんじゃないかなと思います。

川口:Kali Linuxをだしている会社だったんですね。それは知らなかった。例えるなら「スーパーマリオブラザーズを任天堂が出していることを知らなかった」くらいの話ですね(笑)失礼しました。ペネトレーションテスト用の機能がたくさん入ってるKALI Linuxを作ってる会社がやっている試験ということですね。すごい会社じゃないですか。KALI Linuxを知っていても、それを知らない人は多いんじゃないんですか。

ルスラン:KALIをインストールしようとするとこの会社のWebサイトにリダイレクトされるので、それで知ってる人もいるんじゃないですかね。

Offensive Securityは元々、Exploitコードを開発する会社だったので、その知識を共有するという意味合いでトレーニングも出そうということになって、その後OSCP(Certified Professional)を出した…という歴史だったと思います。トレーニング自体は2008年頃から始まっていて、OSCPのトレーニングは2010年くらいからやっていると思います。

北原:OSCPは、最近は日本でも、ペネトレーションテストをする人が資格として取る人が増えてきましたね。

ルスラン:OSCPはペネトレーションテスト系で、OSCEがExploit開発の簡単なもの。その次のレベルがOSEEになります。

川口:ちなみにルスランさんは、この中のどれを持っているんですか。

ルスラン:OSWEだけ持ってないですね。これはつい最近オンライン化されたばかりのトレーニングなんです。

北原:OSWEは資格ができたのが今年(2019年)の5月くらいなんです。

川口:北原さんはどうですか。

北原:私もルスランさんと同じで、OSWE以外は持っています。

川口:2人とも資格総なめにしてる感じですね。5つの資格があって、2人とも4つ持っているということですね。上から取っていくのが普通なんですか。

ルスラン:そうでもないですね。ペネトレーションだったらOSCPでOKだし、OSWPはWiFiなので取りたい人は取る、OSCEとOSEEはExploit開発だったり低いレイヤのことを知りたい人が取る感じですね。

川口:この資格はオンラインで受けるものなんですか。

北原:試験はオンラインでの受験なんですが、OSEEに関してはトレーニングを現地で受ける必要があります。OSEE以外の資格を受験するためのトレーニングはすべてオンラインで受講可能です。

川口:トレーニングはどこでやっているんですか。

ルスラン:OSEEのトレーニングは、基本的にはBlack Hat USAでしか受講できません。ただし、今年初めてBlackHat Asia 2019でも行われました。

北原:ルスランさんと2人で、シンガポールまでBlack Hat Asia 2019で開催されたトレーニングを受けに行きました。

川口:トレーニングは何日かかるんですか。

北原:4日間です。帰ってきてから試験を受けます。

ルスラン:この試験で大変なのはトレーニングを申し込むところなんです。アメリカだと公開されてから20分くらいで席が埋まっちゃうんですよね。

川口:人気なんですね!

ルスラン:年に1回しかチャンスがなくて、20人か30人しか受けられない。皆、申し込み用のスクリプトを書いて、それを実行しながら待ってるような感じですね。

川口:セキュリティ業界のトレーニングが、人気のジャニーズのコンサート並の競争率なんですね(笑)。そういうプロフェッショナルが受けるんだから、犯罪にならない程度に申し込みを自動化するのも分かる気がします。

北原:アメリカのShmooConもそんな感じだと聞きます。

川口:資格を取るのが大変なだけじゃなくて、席を取るのがそもそも大変なんですね。お二人ともよく受けられましたね。

北原:BlackHat Asiaの情報が発表されるまでシンガポールでトレーニングがあることを誰も知らなかったのでマークが甘かったのと、アメリカの人はアジアに来るのは腰が重いみたいで、なんとか大丈夫でした。人気のトレーニングでもアメリカ以外の開催だと意外と予約が取れたりします。

ルスラン:これはトレーナーが言っていたことですが、トレーニングを受けても資格試験を受ける人はそんなに多くないみたいです。自分の意思で来ている人だけではなくて、会社の指示で来ている人もいる。

川口:無事にトレーニングを受けた後、オンラインの試験は日程が決まっているんですか。

北原:候補日がいくつか決められているので、自分で予約します。

ルスラン:候補日はかなり少ないです。OSCPは週に数日はあるんですが、OSEEは月に2~3日くらいしか枠がないんです。

川口:環境作るのも大変なんですか。

ルスラン:どの試験も、VPNなどでOffensive Securityが用意した環境にログインして、実技をします。

海外では資格取得が業務要件であるほどスタンダード。一方、日本は…

川口:いろいろある資格の中から、最初にOSCP(Certified Professional)について話を聞きたいです。OSCPはどれくらいの人が持ってる感じですか。

北原:最近は、取ってる人は増えてると思います。

川口:LACでOSCP持ってる人は他にいますか。

北原:うーん、多分、自分だけですね。

ルスラン:イエラエも自分だけです。勉強中の人が5人くらいいます。

川口:他の会社も含めると、身近な人で、持ってる人どれくらい頭に浮かびますか。

ルスラン:5人くらいですね。

北原:自分もそれくらいです。前にLinkedInで調べてみた限り、日本在住では20~30人くらいはいる感じでした。

ルスラン:日本ではまだ資格が必須という状況ではないし、クライアントも要求しませんから、必要が無いですよね。外国だと資格を持ってるのがスタンダードになっているところが多くて、チーム全員が持ってないといけないというような条件の案件もあるようです。

川口:業務要件に入ったりしてくるわけですね。日本だとまだそういう状況にならないので、資格を取るモチベーションが上がらないわけですね。要件に入れると受けられる会社が無くなってしまいそう。

お二人は、OSCPをいつ取ったんですか?

ルスラン:4年位前ですね。

北原:私は1年半位前です。

川口:そこから立て続けに資格を取ってるわけですね。

北原:最初に取ったのがOSWP(Wireless Professional)で、それが2年前位。そこからですね。

川口:Wirelessだけで一つコマが出来るくらい、内容が濃いわけですね。

ルスラン:それはそうなんですけど、資格を取ってすぐに仕事ができるというよりは、ベースの知識を作るイメージです。もちろん、情報が古くなったりしますから、ここから最新の技術を勉強して仕事ができるようになるということですね。

北原:OSCPの試験内容は「24時間以内にVPN環境に用意した5台のマシンにどれだけ侵入できるか」というもので、その後に報告書を書く時間が24時間あります。報告書まで含めて合格点に達しているかのテストです。

川口:48時間ぶっ通しの試験なんですね。

北原:レポートを書く時間はどの試験も24時間で、実技の時間がそれぞれ違います。OSWPは4時間、OSCPは24時間、OSCEが48時間、OSEEが72時間。最近できたOSWEは48時間です。

川口:OSCPとOSCEはどこが違うんですか。難しさだけですか。

ルスラン:難しさというより、コンテンツの内容が全く違いますね。

72時間ぶっ通し!Exploit開発の課題を突破してOSEE取得

川口:OSEEは72時間の実技時間ということで、この資格の中でもずば抜けた長時間ですね。本当に大変なんですね。

北原:OSCPは問題が5個でOSCEは4個なんですが、OSEEは問題が2個なんです。数は少ないんですけど、それを72時間かけて解く、という。

ルスラン:かなり、難しいです。

川口:2人とも、どうやって時間をつくって、試験を受けたんですか。仕事やりながら、なんて無理でしょう。

ルスラン:自分は金曜日から日曜日まで3日間かけて受けていました。

北原:報告書を書く時間は仕事とかぶらせましたが、実技の時間は全部空けるようにしました。

川口:すごいな。CISSPを受けたときに6時間の試験でもなかなかハードだなと思っていましたけど、そんな数字聞いちゃうと比べものにならないレベルですね・・・。

OSEEについて伺いたいんですが、この内容はどんなものなんでしょうか。この資格は「Advanced Windows Exploitation(AWE)が前提」と書いてあるんですが、これは何ですか?

ルスラン:内容はExploit開発ですね。AWEはトレーニングの名前で、そのトレーニングを受けた後にOSEEの試験が受けられます。

北原:WindowsのバイナリファイルとWindowsのカーネルをExploitするコードをどうやって書くかというのが、トレーニング内容ですね。

この前の8月に内容が更新されたらしいんですが、私たちが受けた頃は3つ課題がありました。1つめがFlash PlayerのExploitコードを書く、2つめがWindowsのMicrosoft Edgeの脆弱性を使ってExploitコードを書く、3つめがFortiGateのカーネル・ドライバの脆弱性を使って権限昇格をする、という内容でした。

川口:話を聞いてると「そんなこと、できるんだ?!」と驚くような内容ですね。

北原:トレーニングの前に宿題があるんですが、ちゃんと動かないバイナリファイルを渡されてそれを直して送る。それが終わると次に20個くらい文献を渡されて、合計2~300ページくらいの記事なんですが、それを全部読む。その後にトレーニング…といった内容でした。

ルスラン:トレーニング自体も、一瞬油断すると全く分からなくなる程の難しいレベルでした。

川口:ハードですね……! Exploitって書いたことある人が少ないと思うんです。使ったことある人は多いと思いますが、書いたことは、まず無い。どんな言語を使うんですか。

北原:FlashPlayerだとActionScriptを使うことになりますし、EdgeはJavaScriptです。

ルスラン:ブラウザ系はだいたいJavaScriptですね。

北原:Windowsは、普通だったらC++かC#かPowerShellだと思うんですが、Offensive Security社はPythonを使ってやっていましたね。PythonもWindowsの低レイヤのプログラムができるようになっていますし、他のプログラミング言語と比べると馴染みやすくて、比較的今使える人が多いですから。でも、基本的にはいろんな言語が使えないと駄目ですね。あと、やっぱりアセンブリ言語が出来ないと駄目です。

ルスラン:一番はアセンブリ。その上で、CやPythonという感じ。

川口:「このプログラムを攻略せよ」という課題に対して、言語は自由って感じなんですね。2人でやっていて、ゴールに至るアプローチというか、出来上がってくるコードって違ったりするんですか。

北原:最終的にできたコードを見比べると、意外と違ったりしますね。お互いバックグラウンドが違うから、考え方が違うことが多いですね。相手と話していて「あ、そういうのもイケるんだ」と思うこともありましたね。

ルスラン:大まかな流れは一緒ですが、そこにたどり着く道のりやイメージが違う感じですね。

川口:OSEEでは2つの課題を72時間で解くとのことですが、そのうちどれくらい時間かかったんですか。3時間で出来るのか、72時間でギリギリなのか…?

北原:1日8時間程度の睡眠時間を抜いて、残り時間が48時間とすると、2人ともけっこうギリギリ時間を使ったと思いますね。

ルスラン:経験によると思いますね。元々Exploitを10年とか書いてた人とかだと半日くらいで書けるかもしれない(笑)。

川口:いま似た問題を渡されたら、半日くらいでできそうですか?

北原:……丸一日かかりそうな気がします。

北原:試験問題は、トレーニングに比べると問題は少しだけ易しめになっていて、トレーニングを受けていれば、ある程度は受かるような形になってると思います。トレーニングと同じ環境でやると合格する人がほとんどいないんじゃないでしょうか。

ルスラン:トレーニングは教科書どおりにやろうとしても動かなかったり、教科書に指示があってもどうやって実装するか分からなかったりして難しかったですね。北原さんと話しながらやっていました。

川口:同じタイミングで受けると切磋琢磨ができていいですね。

北原:WindowsもLinuxもそうですが、最近のOSはExploitからの防御機構がOS側でしっかりしてきているので、Windows7では簡単にできたことが10で出来なかったりするんです。今回のトレーニングはWindows10の環境でやっていたので、その保護機構をどう回避するかが多かったんですが、テストではそこは出なくて、Exploitコードを書く基礎的な知識を問うのがメインだったので、そこはトレーニングと試験で違うところでしたね。

川口:72時間の実技の後、24時間かけてつくる報告書には、何を書くんですか。プログラムの説明をするんですか?

ルスラン:1行ごとに説明する感じです。「この処理をしたらバッファがオーバーフローして、この数字が入って……」というような流れを書いていきます。

北原:各問題ごとに侵入成功や権限昇格したらアクセスできる、フラグとなるファイルがあるので、そのフラグのハッシュ値を載せたり、スクリーンショットを貼ったりします。

ルスラン:フラグだけだと説明不足になるので、理解して説明できるかが重要です。もちろん英語なので、それが結構大変ですね。

川口:報告書は何ページくらい書くんですか。

北原:今回は2人でかなり差が出て、ルスランさんは50ページ、私は120ページ書きました。

ルスラン:北原さんは、細かくものすごく丁寧に説明してましたからね。OSCPの報告書と比較すると、OSCPは5台のマシンそれぞれの流れを書いて2時間くらいで終わりましたが、OSEEの報告書は全部で10時間くらいかかりました。

川口:採点する人も大変ですよね。報告書を送って、どれくらいで結果が出るんですか。

北原:OSCP、OSCEは送った翌日くらいに結果が出たんですが、OSEEは3日か4日くらいかかりました。

ルスラン:自分が書いたコードも送る必要があるので、それを実行してちゃんと動くか確認して、その後レポートの説明内容が合ってるか確認して、というところですよね。

川口:結果は合否だけ来るんですか。点数が来る?

北原:点数は来なくて合否だけですね。

ルスラン:これまでで一番難しかった。

“常に新しいスキルを身につけつつ、専門性を磨いていきたい”

川口:OSEEを取ろうと思ったモチベーションって何ですか。OSCEまで取ったから次も取るか、という感じですか。

ルスラン:当時はWeb診断を仕事でやっていたんですが、トレーニング費用を会社が出してくれるということだったので、新しいことを勉強しようと思った時に、OSCPが一番難しそうだから受けてみようと、ペネトレーションテストを勉強し始めました。OSCPが受かったから、次はOSCEを。自分にとって新しいスキルセット、新しいことを身に付けるのが、とにかく面白いですね。

OSEEはやろうと思ってたんですが、枠が埋まっていたし、内容も難しかったので少しずつ勉強して。今回やっと受けられたという感じですね。

北原:私の場合は、単純に、内容が難しいから力試しで受けてみたい、自分の技術力がどれだけ高くなったか確認したい気持ちからですね。あと、外部に証明できるような基準になるものが欲しかったというのもあります。

川口:「難しいから」というのは、2人にとってのモチベーションのキーワードみたいですね。

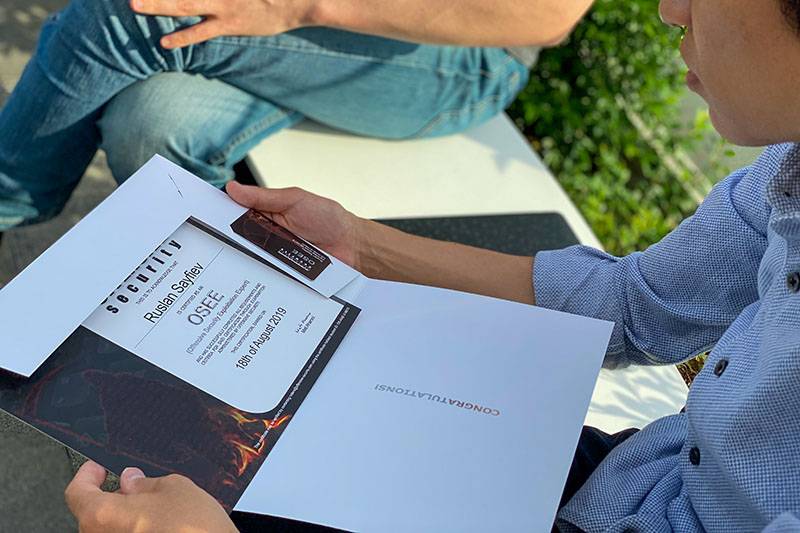

OSEEに受かると、貰えるカードがあるんですね。ここに書いてある6桁の番号は、2人違うんですか?

北原:海外のコミュニティで20人くらい知り合いが持ってるんですが、番号は一貫性がなくてバラバラでしたね。

ルスラン:クライアントが確認をするときに、その番号をOffensive Securityに連絡をして、本当に資格を持ってるか確認できるようです。

北原:Offensive Securityの人に聞いた話から考えると、現状だと世界でも100人くらいしか持ってないカードだと思います。確定ではないので何とも言えませんが。

川口:「Tried Harder」って書いてありますね。

北原:Offensive Securityのキャッチコピーが「Try Harder」なんです。なので、試験を受け終えると「Tried Harder」になるんです。

ルスラン:試験についてフォローしてくれるチャットサポートの人がいるんですが、何か分からないコトがあって聞いても「Try Harder」って答えしか返ってこなかったりします(笑)。

川口:OSCPやOSCEも同じようにカードが来るんですか。

ルスラン:自分が4年前OSCPに合格したときは無かったんですが、最近は全部来るみたいです。なんでカードがあるんでしょうね、見せたりする機会はあるのかなぁ、と思ったりします。思い出のためかもしれません。

川口:カードを無くす人も出てきそうですね。資格に興味が無い人とか。

ルスラン:OSEEは取るのはかなり苦労するので、大事にすると思います。

北原:こういう試験って、受かった後に嬉しい気持ちはもちろんありますが、「もっと頑張らないといけない」という気持ちの方が強いですね。

川口:OSEEも取ったし、次はWebのやつ(OSWE)を取ろうかな、という感じですか?

北原:そうですね。ちょうどトレーニングを受け終わったところなので、あと数ヶ月したら試験を受けようかと思っています。

ルスラン:私も時間が空いたら受けたいと思います。今は仕事が多すぎるので。

川口:この業界は今から年度末の対応が忙しいですからね。

ルスラン:BlackHat Asiaは3月だったと思いますが、頑張って行こうと思います。

北原:ベルリンのOffensiveConは2月なので、会社に事前にお伺いを立てて行くつもりです。

川口:2人ともここまでやってれば会社にもそういう立ち位置と思ってもらえるんじゃないでしょうか。OffensiveConはルスランさんは行きますか。

ルスラン:考え中です。

北原:一昨年始まったばかりなんですが、去年は3人くらいしか日本人いなかったですね。日本から行く人はあまり多く無いと思います。

ルスラン:2月のドイツは寒いんじゃない?

北原:今年は東京より暖かかったと思いますよ。

ルスラン:じゃあ行こうかな(笑)。

川口:楽しみですね。Offensive Securityの資格はもう攻略直前ですよね。

ルスラン:資格は他にあまり無いですが、面白いトレーニングがあればそれを受けて新しいスキルを身に付けようと思います。トレーニングでは、まだ参加したいものがいくつかあります。2月ドイツに行くのであれば、Ionescuさんという人がWindowsのInternalの部分、一番低いレイヤのAPIの部分をやっていくトレーニングがあるので、そこを勉強しようかなと。

川口:これだけやっててもまだ新しいスキルがあるんだな、っていうのが奥が深いですね。新しい技術がどんどん出てきますし。

ルスラン:無限ですね。同じ分野でもどこまで深く行くかもありますし、幅広くしようとしても勉強が必要になりますね。

川口:では、今後の抱負を聞いて終わりにしたいと思います。仕事は頑張るとして、技術的にどこを鍛えたいとか、ありますか?

ルスラン:これからは幅広くというよりは深めに、Windowsの研究やペネトレーションテストとレッドチームに必要なテクニックやツールなどの開発をやっていこうと思ってます。

北原:私もまだまだ受けたいトレーニングがたくさんありますが、自分は技術者としての専門分野が固まっていないので、Offensive Securityの資格を取り終わったらちゃんとした専門分野を作ってそっちをがんばりたいなと思っています。セキュリティ業界に来るまでは大学で物理の勉強をしていたので、物理の研究が活かせる分野でセキュリティに関わりたいと思っています。

基本的にはマルウェア解析やカーネルExploitなど低レイヤのことをやっていますが、今後はハードウェアハッキングとかそちらに力を入れたいと思っています。マルウェアというよりはルートキットやブートキット、ブートローダみたいな話を始め、IoTというよりはハードウェア全般の攻撃手法を専門とする攻撃技術者になりたいと思っています。

川口:物理学の博士号を持っているんですよね。物理も使えるセキュリティ人材ということで、楽しみですね。今回はお二人ともありがとうございました。