プロセス(経過)とサイン(予兆)からの内部不正対策

はじめに

こんにちは、ディフェンシブセキュリティ部 セキュリティスタッフ課の小林 雅哉です。

皆様は、「内部不正」と聞いてどのような印象をお持ちでしょうか。

予期できない、対策がしにくい、疑心暗鬼になる・・・など、やや不気味で不明瞭なイメージをお持ちになった方もいるのではないでしょうか。

これらの印象は、「どのように進行するのか?」、「何に警戒すればよいのか?」という内部不正への核心的な疑問に対して、ニュースや他社事例だけでは情報や説明が足りておらず、もどかしく思う気持ちから生じているのだと思います。

そこで本ブログでは、米国機関CISA※1による「Insider Threat Mitigation Guide」※2を解説することで内部不正に至るまでの「経過」と「予兆」を明らかにし、企業のセキュリティ対策を進められている皆様が持つ疑問や不安に応えていきます。

※1 CISA(米国サイバーセキュリティ・社会基盤安全保障庁)

※2 Insider Threat Mitigation Guide(内部脅威の軽減ガイド)

https://www.cisa.gov/sites/default/files/2022-11/Insider%20Threat%20Mitigation%20Guide_Final_508.pdf

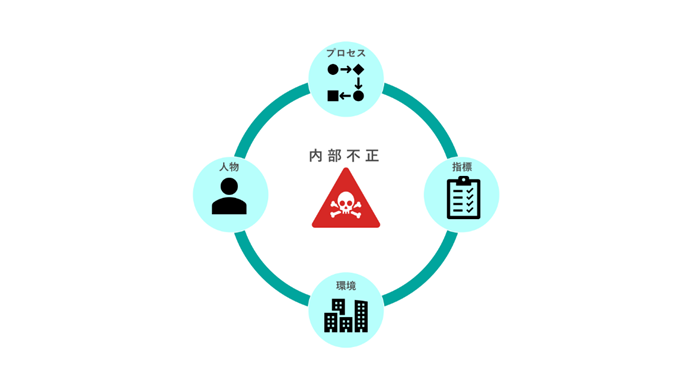

内部不正の行動原理

冒頭で「どのように進行するのか?」、「何に警戒すればよいのか?」という問いかけは内部不正への核心的な疑問であると述べましたが、これは「内部不正の行動原理」から由来しています。

「内部不正の行動原理」は4点で整理され、さらには「プロセス(経過)」と「サイン(予兆)」という2つの観点で把握することができます。本ブログでは、この「プロセス(経過)」と「サイン(予兆)」をキーワードとしながら4点の行動原理を2つの観点で展開していきます。

・プロセス(経過)の観点

【行動原理1】順を追った流れによって内部不正は進行する

・サイン(予兆)の観点

【行動原理2】観察可能な指標と内部不正は相関している

【行動原理3】特定の傾向を持つ環境は内部不正を誘発する可能性が高い

【行動原理4】特定の傾向を持つ人物は内部不正を起こす可能性が高い

内部不正のプロセス

まずは、プロセス(経過)の観点から解説いたします。

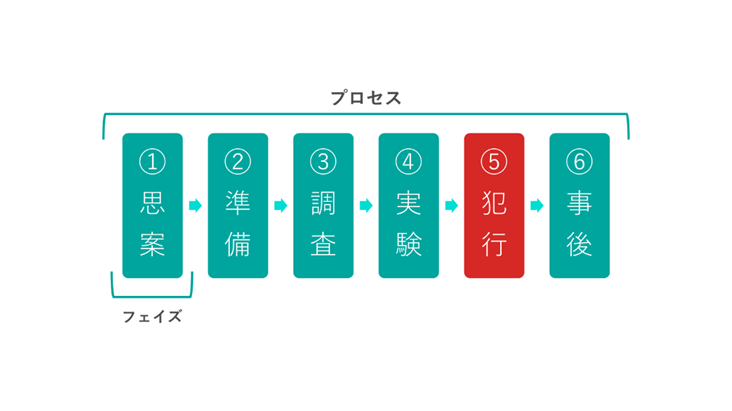

内部不正は、「①思案」「②準備」「③調査」「④実験」「⑤犯行」「⑥事後」という順を追った流れで構成されています。例えば「⑤犯行」のフェイズから見ると、前には4つ、後には1つのフェイズが存在します。(※本ブログでは全体の流れをプロセス、各段をフェイズと呼称しています。)

また、内部不正のプロセスを概要的に理解するにあたっては3点の注意があります。

・プロセスを実行するペースは人によって異なる

・プロセスに沿った行動をとればとるほど「⑤犯行」に至る

・可能性は高くなるフェイズに合致する単発的な行動だけでは「⑤犯行」には至らない

ここからは、「①思案」から順を追って各フェイズを解説していきます。

※本ブログは「内部不正に至るまで」を解説範囲とし、「⑤犯行」、「⑥事後」は割愛いたします。

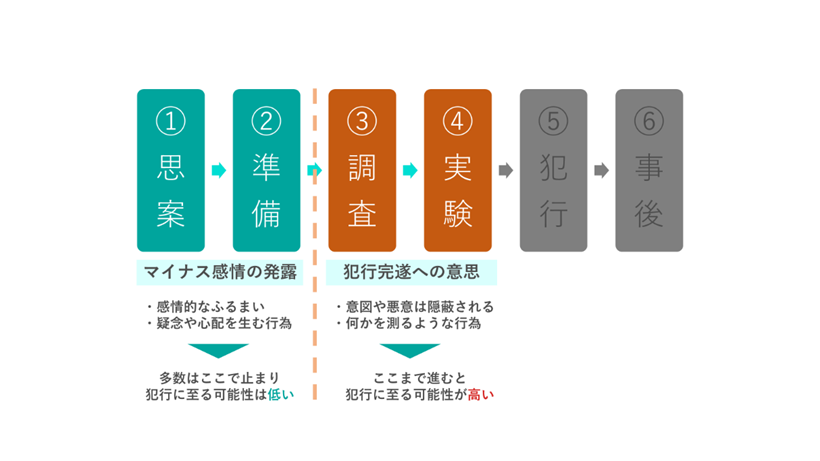

①思案

「思案」はマイナス感情を何かしらの行動によって解消したいという衝動とも言えます。

この思案(衝動)には、客観的な合理性の有無は関係がありません。自分自身を説得する必要性を感じなかったり、周囲の人々が苦悩やその兆候を無視したり、適切な対応が得られないと悲観した場合にこの思案(衝動)は成長と拡大を続けます。

②準備

「準備」では成長と拡大を続けた思案(衝動)がふるまいに反映されるようになります。

犯行計画を策定したり、実行に必要な物品の入手に乗り出したりします。これらのふるまいは周囲の人々に対して不審や懸念を与えますがそれ止まりです。様々な理由から多くの人々はこの準備から先には進みません。

「②準備」で止まる理由の例

・犯行計画がある程度具体的となったことで満足感を覚えた

・犯行に至った場合の犯人特定や責任追及を想像し恐怖を感じた

・準備を重ねているうちに別の健全なストレス解消の手段を見つけた

③調査

「調査」では実際に行動を起こすことを明確に決断するようになります。

行動を起こすか否かの間で心が揺れることはないという状態です。セキュリティ上の弱点を探したり、破壊や窃取するべきデータを選別したり、プロセスを円滑に進めるための協力者(同志)を募ったりします。

④実験

「実験」では犯行の完遂に向けて計画の見直しや改良に取り組みます。

ここでは悪意と意図をカモフラージュする狙いを持った行動も伴います。例えば、セキュリティを回避する実験では人々の認識や懸念を鈍らせるため長期的で反復的となる行動を取ったりします。これらの行動を検知した場合は、必ず警告や是正などの対応をしなければなりません。ここで事実上の容認を続けるとこれらの行動は必ず増長していきます。

実験の内容は犯行のリハーサルを含めて様々な事例があります。

・特定の場所や人を観察する

・業務や所属に関係のない場所へ出没する

・組織内に存在する境界の有効性を確認する

⑤犯行、⑥事後

本ブログでの内容解説は割愛いたします。

内部不正のサイン~測り方~

次は、サイン(予兆)の観点を解説いたします。

ここからの構成は次の通りです。

~測り方~・・・サイン(予兆)をどうやって捉えるのか

~具体例~・・・サイン(予兆)にはどのような種類があるのか

なお、~測り方~はさらに「人」での測り方と「技術」での測り方に分けて解説いたします。

「人」での測り方

上司、同僚、家族、友人、あるいは周囲の人々は、内部不正を測る役割を担うことができます。

内部不正を起こした人物の多くは事前に犯行を予期させる内容を周囲に漏らしておりそれは不満や愚痴だったり、犯行計画そのものだったりします。「人」はこれらのサイン(予兆)を認識できる可能性がありますが、内容に気を払いすぎたり自身の価値観でのみ聞いているとサイン(予兆)を見逃してしまいます。

サイン(予兆)を捉えるためには以下のポイントが重要です。

・目で聞く

ボディランゲージなどの非言語的コミュニケーションを意味します。

人物の表情や感情や身振りが何を伝えているのかを読み取ることが重要です。

・話し手の価値観で聞く

自分と他人は異なり意図やニーズも異なることを意味します。

一見すると迷惑な行為でも実はヘルプサインだったという可能性もあります。

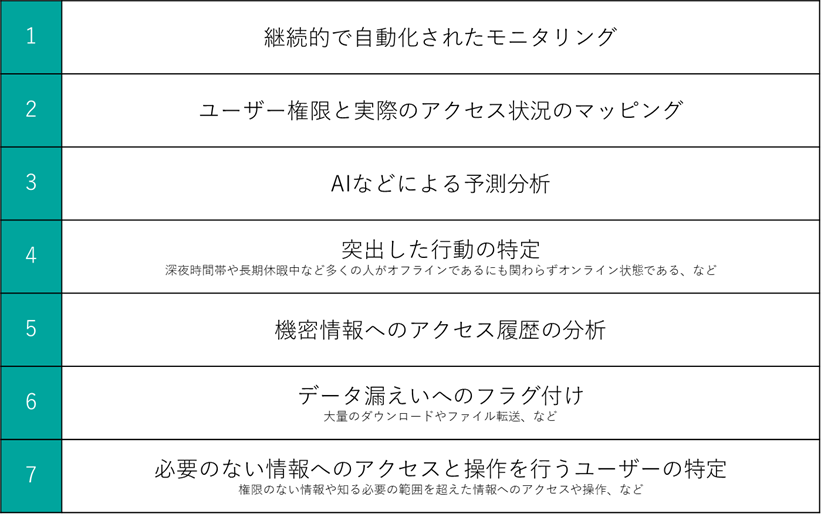

「技術」での測り方

内部不正を測るにあたっては「技術」の利用も高い効果が期待できます。

非常に多くの方策が存在していますが、ここでは代表的なものを例示いたします。

内部不正のサイン~具体例~

続いて、「サイン(予兆)の具体例」を解説いたします。

出典元の「Insider Threat Mitigation Guide(内部脅威の軽減ガイド)」では家庭内の事情や信教の自由に係るものを含めて多数のサイン(予兆)の例が示されています。本ブログでは、その中から実務上での確認が可能と思われるものを抜粋しています。

・人物傾向/行動特性によるサイン例

・環境/風土によるサイン例

・ITシステム/ツール利用によるサイン例

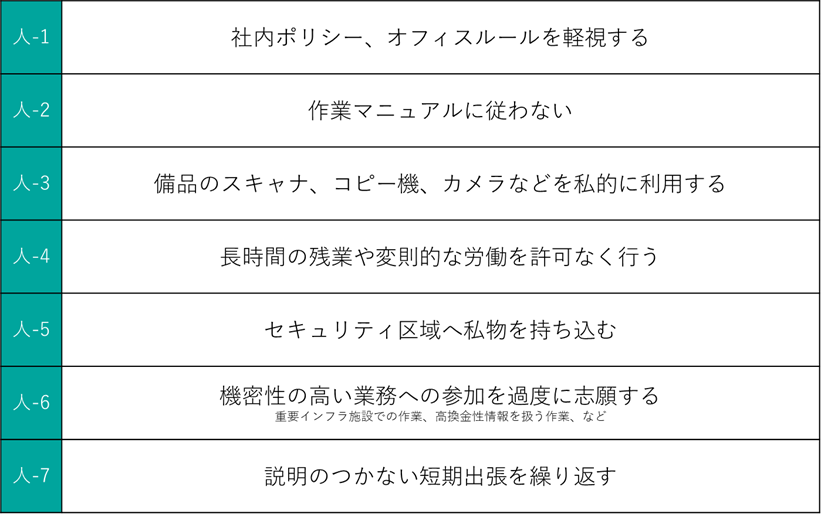

人物傾向/行動特性によるサイン例

ここでは、業務に対する考え方や姿勢から生じるサイン(予兆)を取り上げています。

自己判断を優先する、ルールを軽視する、機密への高い関心がある、などの傾向が伺えます。これらのサイン(予兆)は、上司や人事部門による業務管理や労働管理を通じて把握していくなど主に「人で測る」ことが適しています。

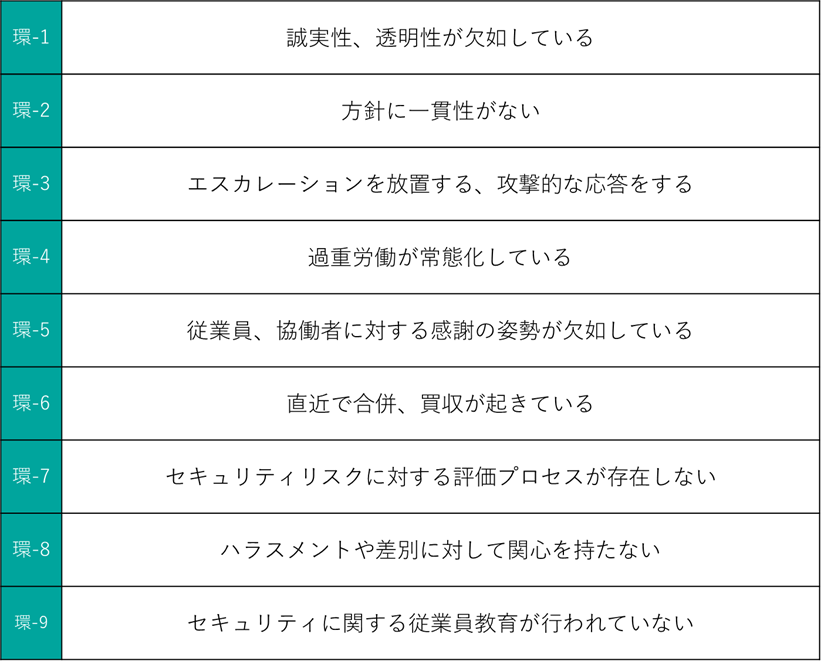

環境/風土によるサイン例

ここでは、業務環境や組織風土から生じるサイン(予兆)を取り上げています。

統治がされていない、無関心な空気がある、融和がされていない、などの傾向が伺えます。これらのサイン(予兆)は、上司や人事部門による組織管理や内部監査を通じて把握していくなど主に「人で測る」ことが適しています。

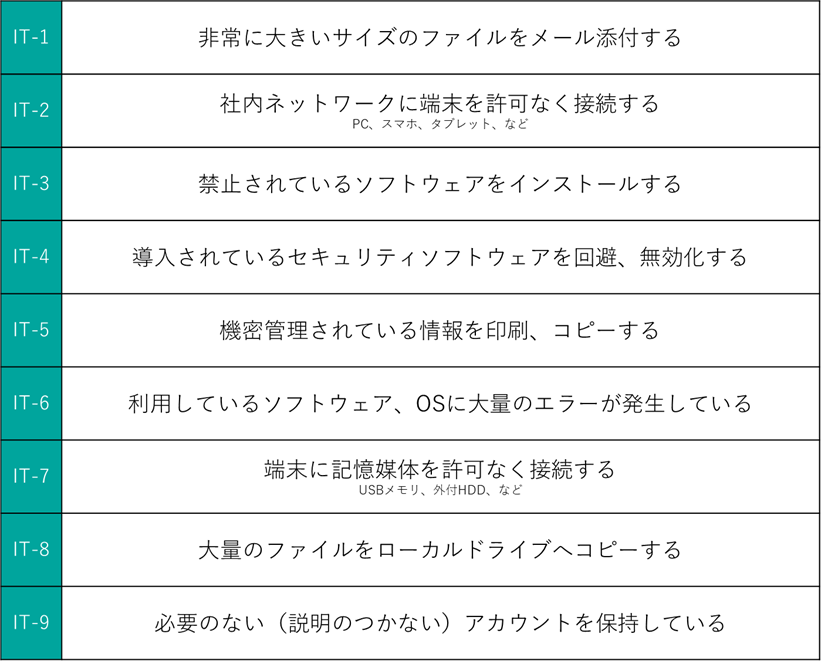

ITシステム/ツール利用によるサイン例

ここでは、ITシステムやツールの利用状況から生じるサイン(予兆)を取り上げています。

業務端末の管理状況、データの送受状況、アカウントや権限の付与状況などに注意が必要です。これらのサイン(予兆)は、セキュリティ対策製品による制御や通知から把握していくなど主に「技術で測る」ことが適しています。

事例によるケーススタディ

ここでは、これまで解説してきた「プロセス(経過)」と「サイン(予兆)」から内部不正の事例を見ていきます。

【事例「A社子会社による情報漏えい」の概要】

A社子会社の従業員Xは、A社の顧客情報を格納しているシステムの運用保守を担っていた。Xはその立場と特権的なアクセスが可能であったことを悪用し顧客情報を持ち出していた。犯行は長期間、複数回に渡っていたが、A社およびA社子会社は気付けなかった。共犯者の存在は否定できないが、その存在を裏付ける証拠は発見できていない。

プロセス(経過)について

【後日調査で判明したこと】

従業員Xは高い技術力を有しており関係者からの信頼も得ていたが、業務遂行においては独断が多く事後報告もせず改善指導にも従わない姿勢があった。これに対して上司は「半ば黙認、野放しの状態だった」と述べていた。なお、上司はXとは別拠点で業務をしておりXを直接監督できない状況だった。

【プロセス(経過)から見た所感】

上司の指導に対するXの態度からみると、この時点で内部不正のプロセス(経過)はマイナス感情がふるまいに反映される「②準備」フェイズに至っていたと判断できます。これを踏まえて「②準備」で取るべきだったと考えられる対応例は以下の通りです。

ポイントは「人による測りと、働きかけによるXのマイナス感情の発散」です。

・【状況】上司は別拠点に居て直接監督ができなかった

→(対応例)Xの態度の改善がみられるまで同拠点で直接監督をする

・【状況】上司はXの態度を半ば放置していた

→(対応例)人事部門などを交えて態度の背景を探りストレス原因の解消をXと共に目指す

サイン(予兆)について

【後日調査から読み取れたサイン(予兆)の例】

(人-1)社内ポリシー、オフィスルールを軽視する

(人-5)セキュリティ区域へ私物を持ち込む

(環-1)誠実性、透明性が欠如している

(環-3)エスカレーションを放置する、攻撃的な応答をする

(環-5)従業員、協働者に対する感謝の姿勢が欠如している

(環-7)セキュリティリスクに対する評価プロセスが存在しない

(IT-5)機密管理されている情報を印刷、コピーする

(IT-7)端末に記憶媒体を許可なく接続する

【サイン(予兆)から見た所感】

内部不正のサイン(予兆)と思わしき状況は数多くありました。これらを見逃さずに対応ができていれば、犯行抑止や事態の早期収拾に取り組めたはずです。ここでは、サイン(予兆)を「人で測る」ための考慮が特に重要です。

ケーススタディのまとめ

本事例を通じては、「人」で測ることへの課題が一層見えてきました。

この課題解決においては、多くは監督責任を持つ上司の役割が大きいと思われますが、負担面やコスト面を勘案すると、個人での取り組みを進めるよりもセキュリティ観点だけでなく複数の目的を持ったチームによる協働での取り組みが適切です。

ただし、チームが固定化すると馴れ合いから本来の目的がおざなりとなったり、結託した不正行為の可能性も高まりますので、定期的なローテーションなどの仕組みづくりも必要です。

【チームによる協働のための目的例】

・不正行為の相互牽制

・不正行為の早期発見と即時エスカレーション

・チームレビューによる品質の向上

・タスク振り分けによる労働負荷の軽減

・有スキル者からの技術継承によるスキル水準の向上

・相互フィードバックによる敬意や融和の空気醸成

さいごに

内部不正には、「正当な権限を持って不正を行う」という技術的な特徴がありますが「信頼を置いた仲間が敵対する」という心理的な動揺も無視できない特徴です。

これには「相手を知ること」が大切です。「相手を知ること」は心理的な動揺への対策であり、脅威に対抗する共通の術です。

どのように進行するのか?、何に警戒すればよいのか?そのすべてを示せた訳ではありませんが、本ブログがこれらの核心的な疑問について少しでも皆様の不安や恐れを取り除くことができ、内部不正対策への道筋となれば幸いです。

弊社では、セキュリティに特化した様々なエンジニアが在籍しております。内部不正に対する事前コンサルティング、事後フォレンジックなどのご支援も可能です。お困りの際は、是非お気軽にご相談ください。

デジタルフォレンジック・インシデントレスポンス支援の詳細はこちら

※本ブログはCISA公開の英文についての非公式翻訳を含んでいます。

※翻訳文と英文との差については英文が優先されます。

※当社は翻訳文への責任を負いません。