DEFCON 24 カンファレンスレポート

2016年8月4日から4日間にわたりアメリカ・ラスベガスで開催された世界最大級のコンピュータセキュリティイベント、DEFCON 24 に行って参りました。DEFCON は毎年夏に Black Hat USA と同時期に開催されるハッカーカンファレンスで、その週は世界のハッカーがラスベガスに集まると言っても過言ではないでしょう。

会場は巨大なリゾートホテル2棟にまたがる形で非常に広く、場内の移動だけで結構歩きます。それでいて非常に参加者が多く、何をするにもだいたい行列に並ぶことになります。

つづら折りの長蛇の列で入場受付に並ぶ人々

カーハッキングブースの模様

カンファレンスルームは小さい部屋でも千人以上、大きい部屋は数千人かそれ以上が収容可能であろう広さで複数確保されており、その他にCTFエリアなど数十個のイベントスペースが設けられてまさにお祭り会場といった雰囲気です。赤や青のモヒカンヘアの方もそこら中にいて、ずっとFPSゲームをやっているテーブルもありました。ステレオタイプなイメージの「ハッカー」の集まりは壮観と言えます。

2016年のDEFCON

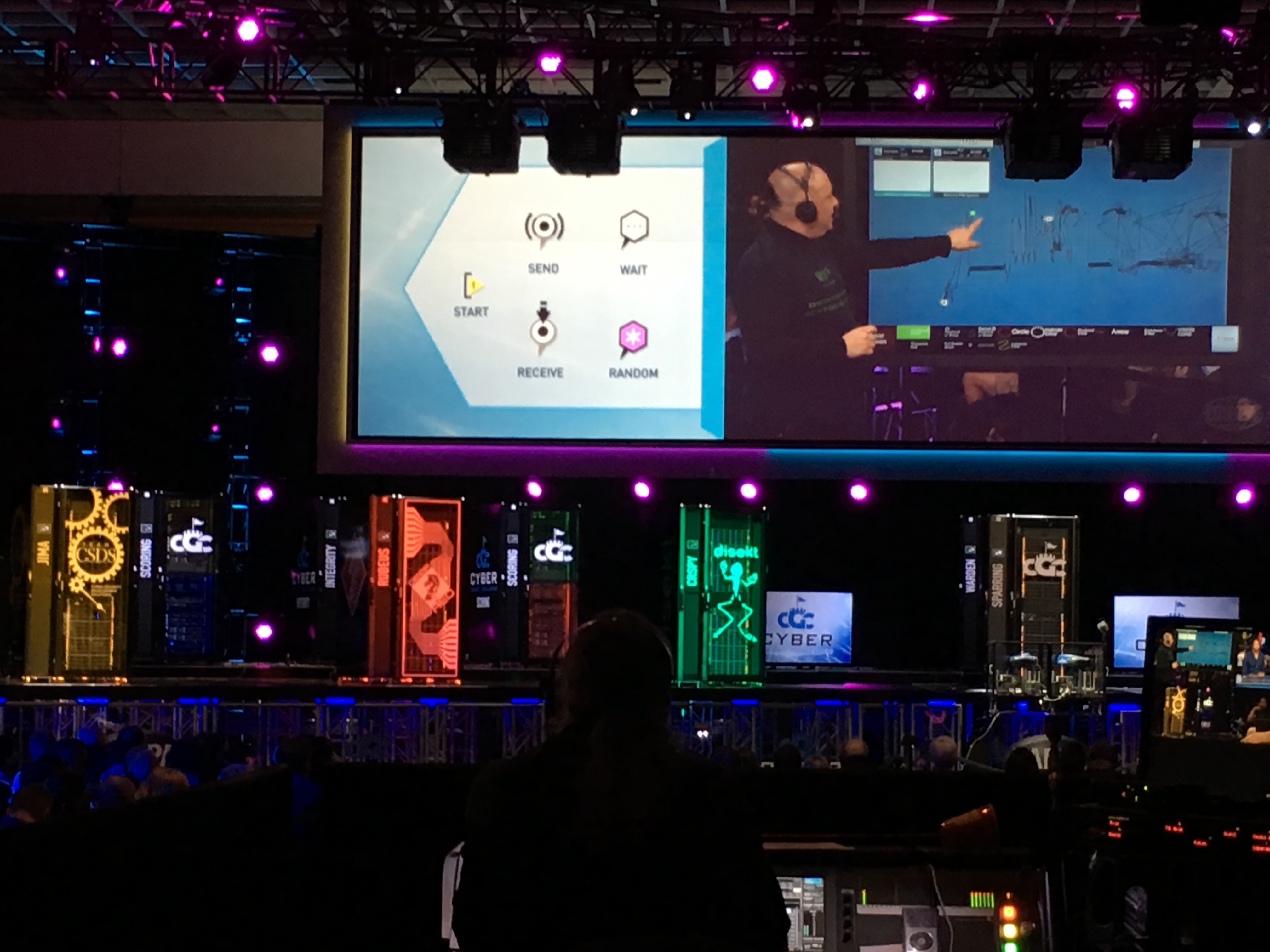

今年のDEFCONでは優勝賞金約2億円(200万ドル)の「コンピュータ同士のCTF」である DARPA Cyber Grand Challenge(CGC) が話題になったり、DEFCON CTF の参加者レポートなども既に複数公開されています。CGCではコンピュータが脆弱性の検知からパッチ当て、そして攻撃コードの生成までを自動的に行っており、セキュリティ技術の未来が垣間見えたイベントでした。

スピーカーセッションでもソフトウェア・ハードウェアや分野を問わず様々な内容の発表がありましたが、ここではいくつか筆者が興味深く感じたものをピックアップして紹介します。なお、各セッションの発表資料は公式サイトで公開されています。

スマートロック製品に関する発表

Picking Bluetooth Low Energy Locks from a Quarter Mile Away

※リンク先URLは発表資料(PDF)

スマートフォンなどを用いてBluetoothやNFC通信によりドアロックを解錠/施錠する製品が普及してきました。ドアを後付でオートロックにしたり、入退室可能時間の管理、インターネットを介して合鍵にあたるデータを受け渡すなどの機能を備えた製品があり、オフィスや一般住宅のみならずシェアハウスや何かの会場の貸出などでは特に便利に思えます。その一方、不正に解錠できてしまうと犯罪に直結しうる機器ですので当然に高いセキュリティが求められます。本セッションではそうした製品に対する調査結果が発表されました。

発表では、数千円程度の安価なデバイスをいくつか組み合わせて利用しBluetooth通信機器の情報収集や解析を行う手法などが紹介され、実際に販売されている製品に存在する(した)以下のような脆弱性とそれを悪用した解錠手法が複数紹介されました。

- 平文でパスワードを送信しており盗聴が可能

- 暗号化された電文の盗聴と再送(リプレイ攻撃)による解錠

- 暗号化された電文の一部を書き換えてファジングを行い解錠

- パスワードのハードコーディング

Side-channel attacks on high-security electronic safe locks

※リンク先URLは発表資料(PDF)

もうひとつ、こちらも電子ロック製品のセキュリティに関する発表です。サイドチャネルアタックというタイトルのとおり、例えば製品に正しい解錠コードと間違ったコードを入力してそれぞれの動作時の消費電力や動作時間の変化を観察することにより物理的に解錠コードの特定方法を見出すというのが主な内容でした。こうした手法に対して、試行の段階で間違ったコードが数回入力されたらロックアウトを行い正しいコードも受け付けなくするという対策が考えられますが、EEPROMへロックアウトフラグを書き込もうとする瞬間に供給電力を下げることでロックアウトを回避(ついでにロックアウトカウンターもリセット)するという手法が紹介されました。

もし自宅やオフィスに取り付けた鍵がこれらの発表のように他人に開けられてしまうとすると安心して外出できません。スマートロックデバイスには弊社もご縁があってお仕事をさせて頂いたことがありますが筆者は携わっておらず、他製品の調査も意義が大きいのではと感じ早速いくつかのデバイスを調達しました。

スマートシティに関する発表

(Ab)using Smart Cities: the dark age of modern mobility

ネットワークに接続された多数のデバイスによってエネルギー管理やごみ処理、公共交通のコントロールなどのような行政系の管理を行うスマートシティに関するフィールドワークの成果発表でした。資料は未公開のようです。調査結果の一例として、交通情報・駐車場や街灯の制御などを行うシステムに以下のような問題点があったと発表していました。

- デバイスはファームウェアの暗号化や難読化、正当性検証などがなされていない状態

- センサーデバイスから送られるデータを収集・処理するサーバサイドのAPIは入力値の妥当性チェックなどが不十分

- リプレイ攻撃によってお金を払わず駐車できる駐車場管理機器の発見など

いわゆるIoT時代の本格化を受けて今後ますますインターネットにつながるデバイスは増えるものと考えられますが、同時にそれは攻撃者にとっても新たな時代の始まりと言えるようです。我々も日々研鑽し、より便利で安全な社会のために専門性を高めなくてはという思いを強めました。

その他

Cheating at Poker James Bond Style

※リンク先URLは発表資料(PDF)

ラスベガスといえばカジノです。映画「007」のジェームズ・ボンドよろしくハイテクなスパイ道具でポーカーのイカサマを行うデバイスの紹介がありました。

発表冒頭に流れた動画では、ポーカーテーブルにディーラーがカードを伏せて置くと、プレイヤーが手元に置いた一見ごく普通のスマートフォンが音声で上から2枚のマークと数字を正しく言い当てるというデモがありました。種明かしとしてはカード側面がインクで事前にマークされており(とは言っても目で見てもわかりません)、スマートフォンから照射した赤外線LED光の反射をカメラで撮影しそのパターンによって識別するというものでした。麻雀漫画で一つ一つの麻雀牌の微細な模様や指紋を記憶してガン牌するキャラクターがいましたが、そのような感じと例えると伝わるでしょうか。わかりにくかったら申し訳ありませんが発表資料をご覧ください。

イカサマデバイスは非常に小さく自動車のキーやアクセサリのようなサイズのものにも仕込むことができ、耳の中に入る無線イヤホンで受信したり何かしらの不自然でない方法で識別結果を知ることができれば他人が気づくのは難しそうです。私がカジノで負けたあの勝負ももしや…いやいやまさか、ということを考えた参加者もいたのではと思いますが、皆様も大事な勝負をする時にはこうしたイカサマが割と身近にありうるものと考えておくのが安全かもしれません。