DEF CON 31 & DEF CON Training 2023 参加記

はじめに

オフェンシブセキュリティ部ペネトレーションテスト課の庄司浩人です。 この度会社の支援を受けて、ラスベガスにて開催されたDEF CON 31への参加およびそのトレーニングプログラムであるDEF CON Training 2023を受講いたしましたのでその模様をレポートいたします。

DEF CONへの参加

DEF CON 31は8月10日から8月13日の4日間で開催され、各エリアやVillageではそれぞれの分野に関する講演やCTF、ハンズオンなどが開催されていました。その中でも私が参加して印象的だったものを紹介します。

-

Red Team CTF(Capture The Flag)

こちらのCTFでは難易度の高い問題が複数あり、苦戦したのを覚えています。 また、現地にルービックキューブが置いてあり、それを使用しないと解けないような問題もあってオフラインならではのCTFという感じがしてとても印象的でした。

Red Team CTFの問題を解くためのルービックキューブ

-

CMD+CTRL Cyber Range CTF

Webアプリケーションがメインの対象となるCTFでしたが、パスワードクラック、Log4jなどの脆弱性を用いたサーバへの侵入やデータベースの奪取もあり、幅広く全体的に面白かったです。

-

Physical Security Village

手錠のピッキングやエレベーターのドアのハッキング方法、ショッピングカートをビープ音で操作する方法などを学べるブースがありました。 また、部屋のドアをハックするブースもあり、こちらは社内で実践しているところを見たことがありましたが、実務でやる機会があれば面白いだろうなと考えていました。

部屋のドアをハックするブース

-

DEF CON全体の話

全体を通して、事前に聞いていたようなお祭りのような雰囲気がありました。DEF CONの参加登録をする列に並んでいた際には柔らかい風船のようなボールがいくつも空を飛び交っていました。また、人の行き交いも多く、会場は賑わいを見せていました。

ただ、人がかなり多く混雑しているため人気のVillageは並ばないと入れない状況もあり、聞きたいセッションやブースなどがある場合は早めに行った方がよいと感じました。

空を行き交うボール

また、とある日の夜には日本人が集まった飲み会があり、多くの方と交流させていただきました。診断系の方はもちろん、それ以外の様々な分野で活躍されている方々とお話しさせていただきました。

受講したトレーニングについてと動機

DEF CON の後はDEF CON Training に参加しました。DEF CON Trainingは8月14日と15日の2日間にわたって開催されます。事前にトレーニングを探していた際、魅力的なトレーニングをいくつか見つけましたが、今回私は「A Practical Approach to Breaking & Pwning Kubernetes Clusters」を受講しました。

私は3年ほどペンテスターとして働いていますが、ペネトレーションテストにおいて攻撃手法や技術は日々進化しており、特に対象範囲や環境が多岐にわたるため、幅広い知識と技術のアップデートが必要であると痛感しています。Kubernetesにおいても実務で携わることがあるため、こちらのトレーニングを受講しました。

DEF CON Trainingの会場の風景

受講したトレーニングの詳細

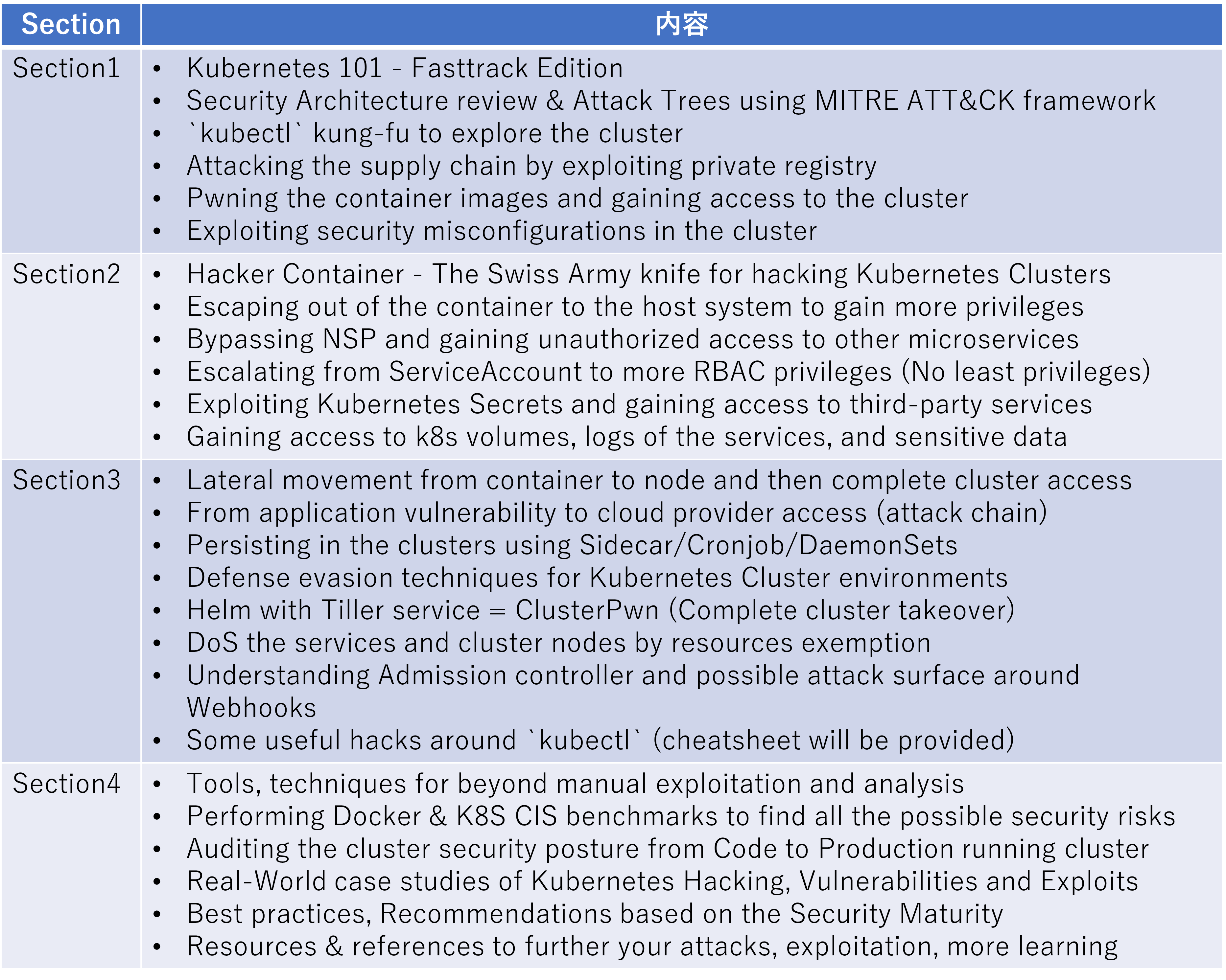

受講したトレーニングの内容は下記の内容となっていました。

トレーニングのシラバス(トレーニングの資料より引用)

内容としては、Kubernetesの基礎から始まり、さまざまな攻撃シナリオを通じてKubernetesクラスターをどのように侵害するか、そしてそれをどのように防ぐかといったものでした。

実践的に攻撃手法および防御手法を学べる内容であり、どのセクションも興味深いものでした。商用トレーニングのため深くはご紹介できませんが、今回は特に面白いと思ったセクションを取り上げたいと思います。

-

Attacking the supply chain by exploiting private registry

CI/CDを使用している場合に起こりうるリスクについて触れている内容がありました。CI/CDにおいて、システムの管理が漏れている場合にWeb上から認証情報が漏れてしまうというシナリオでしたが、このような管理漏れはありうるなと感じました。

-

Bypassing NSP and gaining unauthorized access to other microservices

ネットワークポリシーが設定されている場合でも、条件によってはバイパスが可能であるという内容でした。一見防がれているように見える状況でも、仕組みや構成をよく把握できていればバイパスができるといった点が興味深かったです。

-

Lateral movement from container to node and then complete cluster access

特定の脆弱性の悪用から始まり、別のノードに横展開を行うシナリオでした。このようなシナリオはハッキングを行っている感もあり、個人的に好きなためとても印象に残っています。

-

Real-World case studies of Kubernetes Hacking, Vulnerabilities and Exploits

実際のケーススタディを通じて、Kubernetesの脆弱性およびエクスプロイトに関するリアルワールドの事例の解説があり、最新の動向についても把握することができました。このようにまとまった情報を提供してもらえるのはとても良い機会だと感じました。

-

トレーニング全体の話

トレーニングを通して、事前に知っている攻撃手法も多々ありましたが、網羅的に学習が行えたことが有意義だと感じました。ペネトレーションテストにおいてKubernetesやその周辺技術の知識が必要な場面もあるため、このトレーニングで身につけた知識は実践でも活きると考えています。また、ペネトレーションテスター以外にも、KubernetesやCI/CDを使用している開発担当者、ブルーチーム側の方が取り組んでも学びがあるかと思います。

トレーニングの終了時には、修了の証明として紙の証明書を受け取りました。

講義を修了した際に授与した証明書

トレーニングの終了後

トレーニングが終了し、復習を終えた後には帰国するまで少し時間が余っていました。そこで、ラスベガスを散策し趣味であるポーカーを楽しむことにしました。結果として$400ほど勝つことができたのでいい気分で帰国することができました。

チップが増えている様子

ベラージオのポーカーチップのお土産

まとめ

DEF CONとそのトレーニングは、技術的な知見を深め、新しい視点や業界の最新動向を把握する良い機会となりました。また、セキュリティに関する大きなイベントに参加することは私にとって大きな刺激となりました。今後も技術の習得と共有を通じて、成長していきたいと思っています。