CRYPTRECガイドラインに見る耐量子計算機暗号移行の最前線

高度解析部高度解析課の中川・安田です。本記事では、先日公開された「CRYPTREC暗号技術ガイドライン(耐量子計算機暗号)2024年度版」に沿って、耐量子計算機暗号に関する動向を紹介します。具体的には、耐量子計算機暗号が必要とされている背景、移行に関する現状や課題、標準化の動向、主要なアルゴリズムの概要について紹介します。耐量子計算機暗号について聞いたことはあるものの、詳しい動向まではキャッチアップできていない、といった技術者の方におすすめです。特に、プロダクトや社内サービスの暗号運用に携わっている方はぜひご一読ください。

背景、動機、目的

なぜ耐量子計算機暗号(PQC)が必要か

耐量子計算機暗号(Post-Quantum Cryptography、略してPQC)とは、量子コンピュータを用いた攻撃への耐性を持つ暗号技術のことをいいます。

現時点(2025年4月)で広く利用されている公開鍵暗号方式として、RSA暗号や楕円曲線暗号などがあります。これらの暗号方式は、安全性の根拠として、素因数分解問題や離散対数問題といった現実的な時間で解くことが難しいとされている問題を用いています。例えばRSA暗号は、大きな数の素因数分解を現実的な時間で行うことは困難であると信じられていることを安全性の根拠としています。

一方で、量子コンピュータ上で動く量子アルゴリズムを用いると、これらの問題は効率的に解けることが知られています。現時点では、量子コンピュータの性能不足により、実社会で用いられている大きさのパラメータを持つ暗号が解読されるには至っていません。しかし、今後数十年のうちに、実社会で用いられている暗号を解読可能な性能の量子コンピュータが開発されると考えられています。そのため、今利用されている暗号からPQCへの移行準備を進めることは重要です。

※耐量子計算機暗号は、量子力学の性質を暗号化に活用する「量子暗号」とは異なります。本記事では量子暗号ではなく耐量子計算機暗号について取り扱います。

「CRYPTREC暗号技術ガイドライン(耐量子計算機暗号)」および「耐量子計算機暗号の研究動向調査報告書」について

CRYPTREC(Cryptography Research and Evaluation Committees)とは、電子政府推奨暗号の安全性を評価・監視し、暗号技術の適切な実装法・運用法を調査・検討する日本政府のプロジェクトです。

PQCに関する研究や標準化活動は世界的に活発に進められています。日本においては、CRYPTRECの「暗号技術調査ワーキンググループ(耐量子計算機暗号)」が2021年度よりPQCの研究動向を調査、把握する役目を担っています。その成果として、2025年3月に2024年度版の「CRYPTREC暗号技術ガイドライン(耐量子計算機暗号)」および「耐量子計算機暗号の研究動向調査報告書」が公開されました。これは2023年3月に公開された2022年度版報告書の改訂版であり、PQCに関する最新トピックを幅広く網羅するものとなっています。

ガイドラインは暗号初学者が対象、調査報告書は暗号についての知見のある技術者や専門家が対象となっています。本記事は、このガイドラインに沿いながらPQCの現在地点を簡単に紹介することを目的としています。

量子コンピュータの現在

現時点で存在する量子コンピュータは、NISQ(Noisy Intermediate-Scale Quantum)と呼ばれる、実行時にノイズを含む中規模の量子コンピュータです。一方で、量子誤り訂正などの技術を用いてノイズを低減し、大規模な計算を可能とした量子コンピュータは、FTQC(Fault-Tolerant Quantum Computer)と呼ばれます。現実的に暗号を解読するには、ノイズ情報が多いと現実的な計算ができないため、FTQCが必要と考えられています。

現在の量子コンピュータの性能

現時点で量子ビット数の多いプロセッサとしては、米国のAtom Computing社による1180量子ビットを持つプロセッサや、IBMによる1121量子ビットを持つプロセッサIBM Condorなどが実現されています。また、日本国内の動向としては、2025年4月22日に富士通と理化学研究所により256量子ビットの超伝導量子コンピュータが開発され、企業や研究機関に向けて提供が開始されることが発表されています。

なお、量子コンピュータの性能は、量子ビット数だけではなくノイズの影響などにも依存するため、量子ビット数のみでは判断できないことに注意が必要です。

今後の量子コンピュータの性能予測

世界的にFTQCの実現に向けて研究が盛んに進められています。例えば、日本国内ではムーンショット目標6において、2050年までにFTQCを実現するとしています。

また、Quantum Threat Timeline Report 2024 では、24時間以内に2048bitのRSAを解読可能な量子コンピュータが15年以内に出現する可能性を39~62%程度と分析しています。

これらのことから、現在利用されている暗号を解読可能な量子コンピュータは2040~2050年ごろには存在しても不思議ではありません。そのうえ、量子コンピュータの高性能化について、例えばこの先10年のうちに新たなブレイクスルーが起こる可能性もあります。量子コンピュータの最新動向は、今後も十分に注視する必要があるでしょう。

量子コンピュータが暗号に与える影響の詳細は「CRYPTREC暗号技術ガイドライン(耐量子計算機暗号)2024年度版」の1.1節および1.2節に記載されています。

現状の要約

PQC移行の現状として、「量子コンピュータ技術の急速な進展や技術更新に要する時間を考慮すると、可能な限り速やかな着手が必要である」という認識は、徐々に広まりつつあるように感じます。

例として米国の動向を挙げますと、2022年5月にホワイトハウスはNSM-10を通じてPQCへの移行期限を2035年とする方針を発表しました。トランプ大統領の政権下になり、Initial Rescissions Of Harmful Executive Orders And ActionsにてNSM-10を含む各文書が撤回されるべきか判断するよう指令が出されたものの、その後NSM-10を撤回する動きが公開されたという形跡は見受けられませんでした。したがって、当該文書はまだ有効であると考えられます。またEO14144にてPQCへの移行を「できるだけ早く(as soon as practicable)」すべきという追加声明も出されており、推奨移行時期が前倒しされる可能性も考えられます。

このように、各国の政策動向と量子コンピュータ性能の進化は共に激しく、並行して注視していく必要があるものと考えます。

また量子コンピュータの脅威とは別の観点として、NIST SP 800-57 Part 1 Rev. 5およびCRYPTRECの「暗号強度要件(アルゴリズム及び鍵長選択)に関する設定基準」において、2030年以降は新規データに対するRSA-2048の使用を禁止する方針が示されています。RSA-2048は2025年現在でも広く利用されている暗号方式の一つであり、これが新規利用不可となることから、いずれにせよ暗号移行自体は必須となります。この移行のタイミングで、PQCとの同時運用など社会実装のための実証実験が行われる可能性があると考えられます。

PQCへの移行

既存事例

PQCへの移行はまだ規格策定の段階ですが、サービスレベルで移行している身近な事例も存在します。種類の異なる暗号方式を組み合わせて利用する「ハイブリッド構成」という手法があり、旧来の暗号方式とPQCを組み合わせることで量子コンピュータへの耐性を得ることができます。この実装の先駆けとして、著名なブラウザであるGoogle Chromeがあります。

Google Chromeではバージョン115から、特定のフラグを設定することで、暗号化通信の確立に旧来の暗号方式であるX25519と、PQCであるKyber768のハイブリッド構成を利用できるようになりました。

移行期間の分別

PQCの社会実装が完了するまでには長い期間を要します。「CRYPTREC暗号技術ガイドライン(耐量子計算機暗号)」の第2章2節では、これを「インフラ移行期間」「データ移行期間」の2つに分けています。

というのも、私たちが利用しているサービスでPQCが使えるようになるためには、最低でも基盤となる暗号ライブラリをPQCに対応させなければなりません。標準的に用いられている暗号ライブラリは多数あり、また各サービスがそのアップデートに対応して初めてユーザがPQCを使用できるようになります。これらの「ライブラリのPQC対応が完了するまでの期間」を インフラ移行期間 といいます。

また、サービスが今後新たに作成するデータ、さらには既存の暗号アルゴリズムで管理している現存データを、PQCで保護されたものに移し替えなくてはいけません。この移行が完了するまでを データ移行期間 といいます。

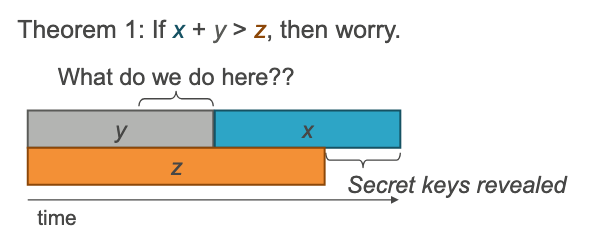

(Michele Mosca. 2015. Cybersecurity in a Quantum World: will we be ready? p.21 より引用)

上の図は、「CRYPTREC 暗号技術ガイドライン(耐量子計算機暗号)2024年度版」の図2.1のもととなった図です。yはインフラ移行期間を、xがデータ移行期間を表します。PQCへの移行期間全体はx+yで表されます。

一方、現在の暗号を破るのに十分な性能を有する量子コンピュータが開発されるまでの期間を上の図ではzで表しています。zがx+yより小さい場合、移行が間に合わず量子コンピュータによる脅威にさらされる状態であることを意味します。すなわち、xだけ・yだけを見るのではなく、zも都度見ながらタイムスケジュールを組む必要があります。

現在使われている暗号を破るために十分な性能の量子コンピュータが開発されてしまうよりも前に(zの期間中に)、移行を完了する必要があります。このような量子コンピュータの実現時期は不透明で、いつブレイクスルーが起きるかもわかりません。また各移行期間は、サービスの実装形態やデータの要求される保護期間により大きく変動しますから、正確な移行期間の予測も困難です。この不確実性から、PQCへの移行はできるだけ早期に着手することが重要となります。

利用目的別の移行期間

暗号システムの用途によって、PQC移行の際に前節でいうxやyの値は異なります。本節では、それらの用途のうち署名・守秘・鍵共有それぞれの移行について解説します。

署名用途における移行

通信における一時的な認証やサーバ証明書であれば、データ保護期間は比較的短い(1年程度)です。このため、データ移行期間も短く済みます。代わりに、インフラ移行期間に関しては、通信用のクライアント・サーバーそれぞれの対応が必要となりますから、その部分を見越した検討が必要となるでしょう。

先に触れた通り、Web技術に限定すれば、Chromeを筆頭としてサポートは開始されていますから、インフラ移行期間は既に開始されているか、既に一部では完了していると言えるでしょう。

一方で、署名されたデータを配布しているようなサービスや長期にわたり運用されている認証局であれば、その電子署名がユーザにより長い間にわたって検証され続けることが予想されるため、簡単に再発行できるようなものでなければデータ移行期間が非常に長くなることが予想されます。したがって、早期にインフラ移行を検討する必要があります。

守秘用途における移行

医療関係や外交関係の情報の想定保護期間はしばしば長期にわたります。また、そもそも公開が想定されていないデータなど、無期限に守秘することを前提としたものもあります。これらを保護するための暗号アルゴリズムは長期にわたって利用されますから、データ移行期間も比較的長いものとなるでしょう。

データ移行期間が長い場合、もしインフラ移行期間が短く済んでも、移行ができないままに強力な量子コンピュータが開発されてしまう可能性がありますから、移行計画は早期に策定することを求められます。

さらにハーベスト攻撃と呼ばれる手法も考えなくてはいけません。これは、現在の暗号システムで管理されているデータを保存し、現在の暗号を解読できる性能の量子コンピュータが実現した段階で、その量子コンピュータを用いてそれらのデータを攻撃するというものです。

保護期間の長いデータに対し、ハーベスト攻撃は明確な脅威となり得ます。このため、攻撃者が情報を収集するよりも前に、重要情報の秘匿手法はPQCへと移行する必要があります。実際には即時の移行は難しいため、暗号技術の選定から物理的セキュリティまでを含めた、幅広い検討をもとに緩和策を適用することになるでしょう。

鍵共有用途における移行

そもそも鍵共有とは、「共通鍵暗号方式において、暗号文のやり取りを行う前にどのように共通鍵を共有するか」という問題を解決するための手法です。これを実現するために、TLS 等のプロトコルでは公開鍵暗号の仕組みを利用した手法が用いられています。

鍵共有で共有された共通鍵が保護期間の長いデータの暗号化に用いられた際、その共通鍵を交換するために用いた鍵共有用途の秘密鍵もその保護期間と同等の期間の管理が必要となります。その結果、守秘用途と同様に極めて長いデータ移行期間が必要となります。

他方、鍵共有用途特有の問題として、完全前方秘匿性(PFS)に関する問題もあります。PFSとは、秘密鍵が漏洩したとしても、漏洩以前のデータは依然として復号できないままになるという性質です。

例えばTLSにおけるPFSは、大まかには「毎回鍵を変更すること」によって担保されています。しかし十分な性能をもつ量子コンピュータが登場した場合、記録しておいたパケット情報からその鍵を特定できてしまう可能性があります。このように、鍵共有用途の場合、一回あたりの暗号化セッションの長さに依存せず、ハーベスト攻撃の影響を受けてPFSが破れる可能性を考慮しなければなりません。

この問題に対応するための方針は「CRYPTREC暗号技術ガイドライン(耐量子計算機暗号)」の§2.2.3において2つ挙げられています。一つは「鍵共有用途のPQCへと置き換えること」、もう一つは「守秘用途のPQCに置き換えること」です。

理想的には可能な限り鍵共有用途のPQCに置き換えることがベストでしょう。しかし、2025年4月時点で実効的な鍵共有用途PQCはCSIDH等計算リソースを多く必要とするものが多く、ECDHE / DHE のように少ない計算リソースでこれを行えるものはまだ規格化前の段階にあるものと我々は認識しています。このため、この方針の場合、インフラ移行フェーズの完了は不透明な状況となります。

仮に鍵共有に特化した標準の規格化を採用できないと判断された場合、守秘を目的として作られたPQCを応用し鍵共有を行う方法を取ることになります。しかしこの場合、これまでのようなPFSは単体では達成が難しくなり、その解決のために(Chromeに実装されているような)ハイブリッド構成を必要とします。この場合、データ転送量や処理量が増加するため、それに対応可能なシステム基盤が必要となります。

米国NISTの標準化の動向

PQC標準化の道のり

2016年に、NISTは量子コンピュータの出現によって既存の公開鍵暗号方式が脆弱になるという課題に先手を打つべく、耐量子計算機暗号の標準化プロジェクトを正式に開始しました。このプロジェクトでは、量子コンピュータによる攻撃にも耐えられるような新しい暗号アルゴリズムの公募を行い、暗号強度や性能検証など厳格な評価プロセスを通じて段階的に候補を絞っていく形式が採用されました。

当初応募されたPQC候補アルゴリズムは、以下のようなカテゴリに基づいて分類されています。なお、この応募フェーズのあとにも、前掲のCSIDHのような新たなアルゴリズムは次々考案されています。

- 格子ベース:NTRU、CRYSTALS-DILITHIUM、FALCONなど

- 符号ベース:Classic McEliece、HQCなど

- 多変数多項式ベース:UOV、Rainbowなど

- 同種写像べース:SIKE

- ハッシュベース:SPHINCS+

- その他:Picnic

2024年8月に、NISTは長期にわたる評価を経て4つのアルゴリズムを承認し、そのうち3つについては連邦情報処理標準(FIPS)として規格化を完了させました。残る1つも策定中となっています。

- FIPS 203 ML-KEM:CRYSTALS-KYBERをベースとした暗号アルゴリズム

- FIPS 204 ML-DSA:CRYSTALS-DILITHIUMをベースとしたデジタル署名アルゴリズム

- FIPS 205 SLH-DSA:SPHINCS+による、ML-DSAのバックアップとして位置付けられたデジタル署名アルゴリズム

- FIPS 206 FN-DSA(策定中):FALCONをベースとしたデジタル署名アルゴリズム。2024年後半に規格の草案が公開される予定でしたが、2025年4月現在公開されていません。

さらにNISTは、アルゴリズムの多様性を確保するために第4ラウンドを開始し、以下の4つの候補アルゴリズムの評価を実施しました。

- 符号ベース暗号:BIKE、HQC、Classic McEliece

- 同種写像暗号:SIKE

このコンペティションの結果、2025年3月に、最終的に符号ベース暗号の一種であるHQC(Hamming Quasi-Cyclic)が選定されました。今後2年以内に、HQCをベースとした新たな暗号アルゴリズムの標準が公開される予定です。

ここまで書いたプロセスにより、NISTによる基本的なPQCの標準化作業は完了します。その後、NISTによる他のPQC関連の標準化作業であったり、政府機関や民間企業における実装や、移行計画の策定も本格化していくと考えられます。異なる数学的基盤に基づく複数の標準アルゴリズムが選定されたことで、将来の暗号解析の進展や、量子コンピュータの発展に対しても強靭な暗号システムの構築が期待されています。

Post-Quantum Cryptography: Additional Digital Signature Schemes

NISTのPQC標準化プロジェクトにおいて、デジタル署名アルゴリズムに関する特別な追加公募が実施されました。当初の標準化プロセスで選定された署名アルゴリズムは、格子暗号(ML-DSA、FN-DSA)とハッシュベース暗号(SLH-DSA)の二種類のみとなってしまっており、多様性が足りないという判断がなされたためです。将来、最先端の解析手法の研究が進むことにより、特定のアルゴリズムが脆弱であることが明らかになる懸念のケアとしての多様性確保の観点から、NISTは異なる数学的アプローチに基づく署名アルゴリズムの検討を実施しました。

この課題に対応するため、NISTは「Post-Quantum Cryptography: Additional Digital Signature Schemes」と題した追加のコンペティションを開催しました。現在、このコンペティションは第2ラウンドまで進行しており、以下のような様々なアプローチに基づくアルゴリズムが有力候補として検討されています。

- 格子ベース:HAWK(既存の格子ベース署名とは異なるアプローチ)

- 符号ベース:CROSS、LESS

- 多変数多項式ベース:UOV、MAYOなど

- 同種写像ベース:SQISign

- その他:Mirath、FAESTなど

このように追加のデジタル署名スキームを公募することで、特定の数学的問題に対する解法発見によるリスクの分散であったり、異なるユースケースや環境に最適な選択肢を提供できるようになることであったりといった効果が期待されます。このように、NISTは量子コンピュータが実用化された後でも安全な暗号技術の選択肢を確保するため、複数のアプローチに基づく暗号アルゴリズムの標準化を段階的に進めています。

注目されているPQCのアルゴリズムたち

本章では、格子ベースおよび符号ベースのPQCを取り上げて、アルゴリズムを簡単に紹介します。文章量の都合上、それ以外のPQC(多変数多項式、同種写像、ハッシュ関数ベース等)の詳細については、「CRYPTREC暗号技術ガイドライン(耐量子計算機暗号)2024年度版」の第5~7章をご参照ください。

格子ベースのPQC

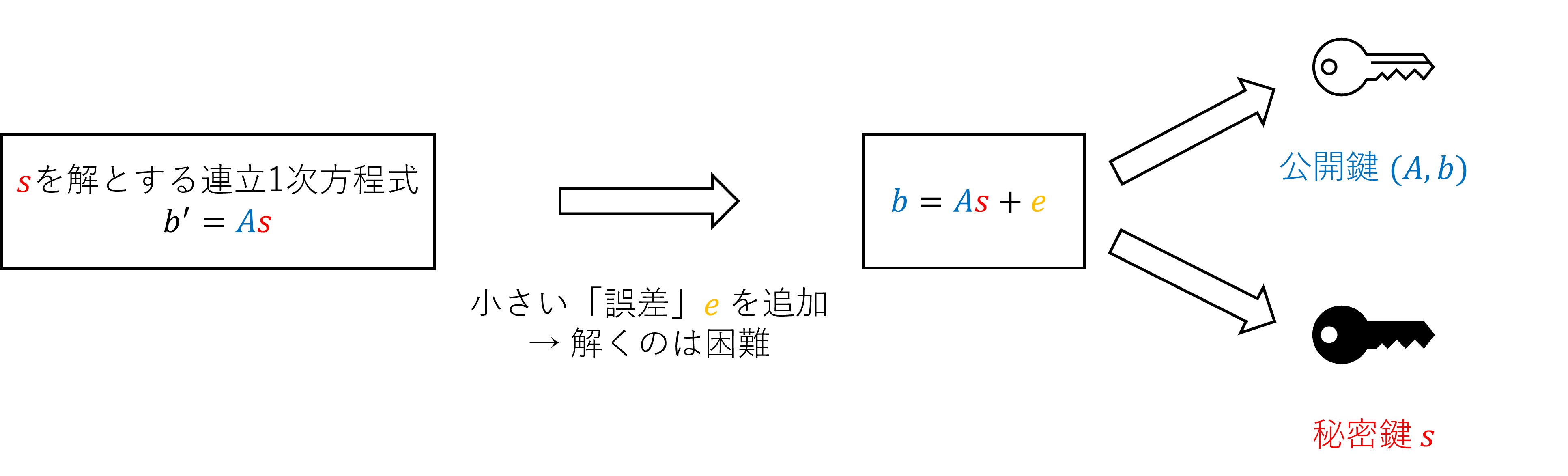

ここでは、格子ベースのPQCのうち、LWE(Learning with Errors)問題の困難性を安全性の根拠とするものを取り上げます。LWE問題とは、簡潔に述べると、誤差付きの連立1次方程式を解く問題です。LWE問題を効率的に解く方法は、量子アルゴリズムを含めても現時点では見つかっておらず、耐量子安全性を保証できるパーツの一つとして有用とみなされています。

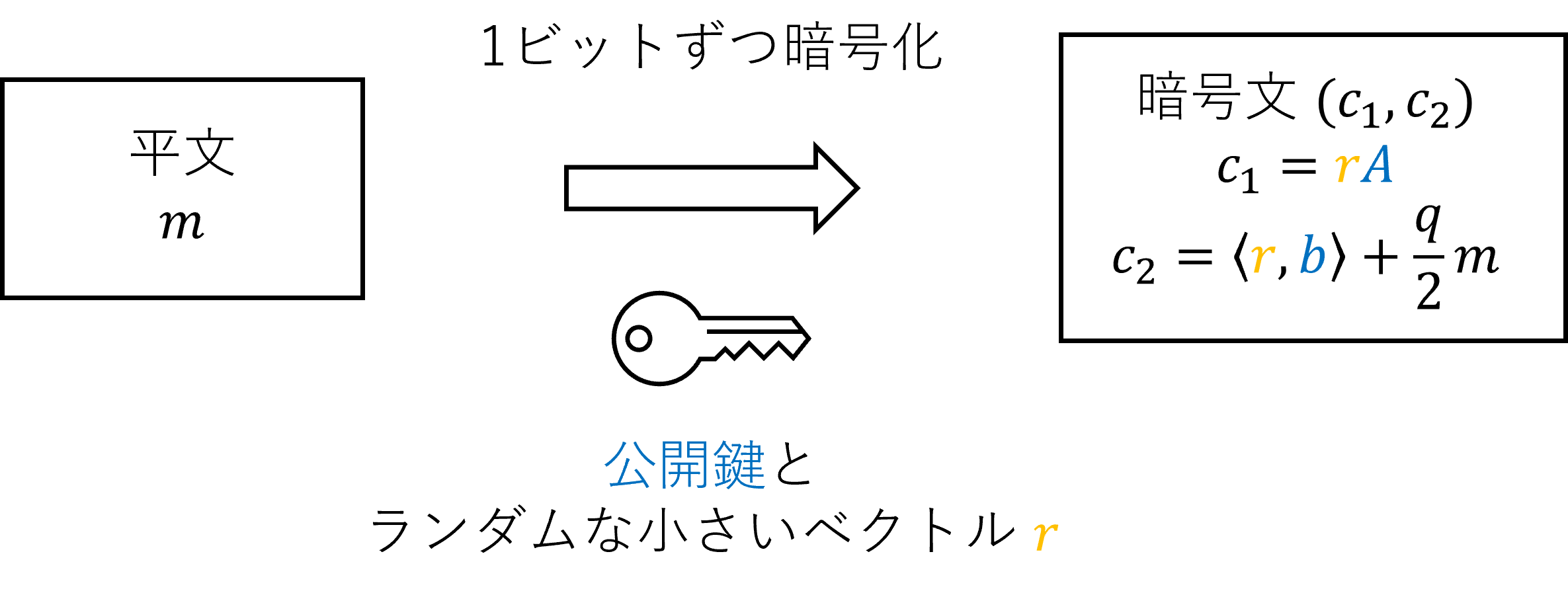

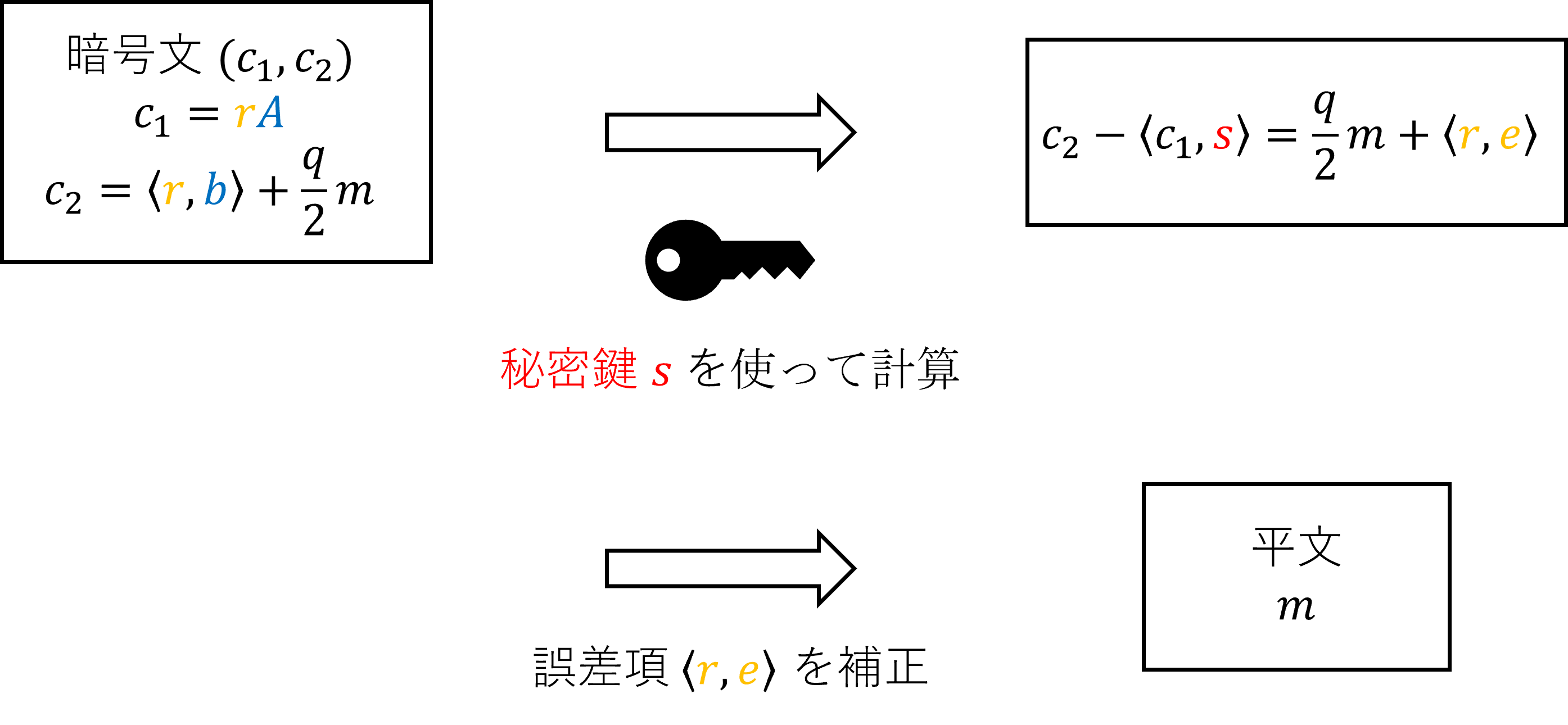

LWE問題をもとにした暗号方式の構成例を以下に簡略化して図示します(ML-KEMのベースとなっている暗号化方式)。

- 鍵生成

- 暗号化

- 復号

格子ベースのPQCは、PQCの分野の中でも最も盛んに研究や標準化活動が進められているものの一つです。より詳しくは、「CRYPTREC暗号技術ガイドライン(耐量子計算機暗号)2024年度版」の第3章をご参照ください。

符号ベースのPQC

ここでは、符号ベースのPQCのうち、シンドローム復号問題の困難性を安全性の根拠とするものを取り上げます。シンドローム復号問題とは、簡潔に述べると、一般の符号に対する誤り訂正の問題です。一般のシンドローム復号問題を効率的に解く方法は、量子アルゴリズムを含めても現時点では見つかっていません。

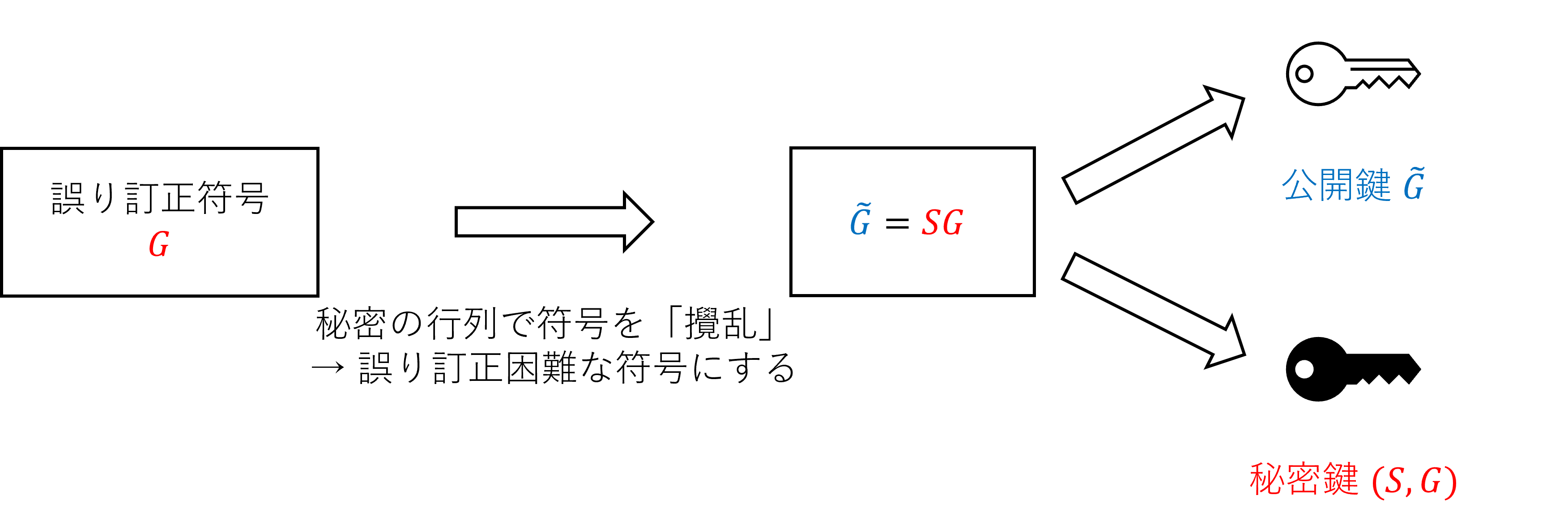

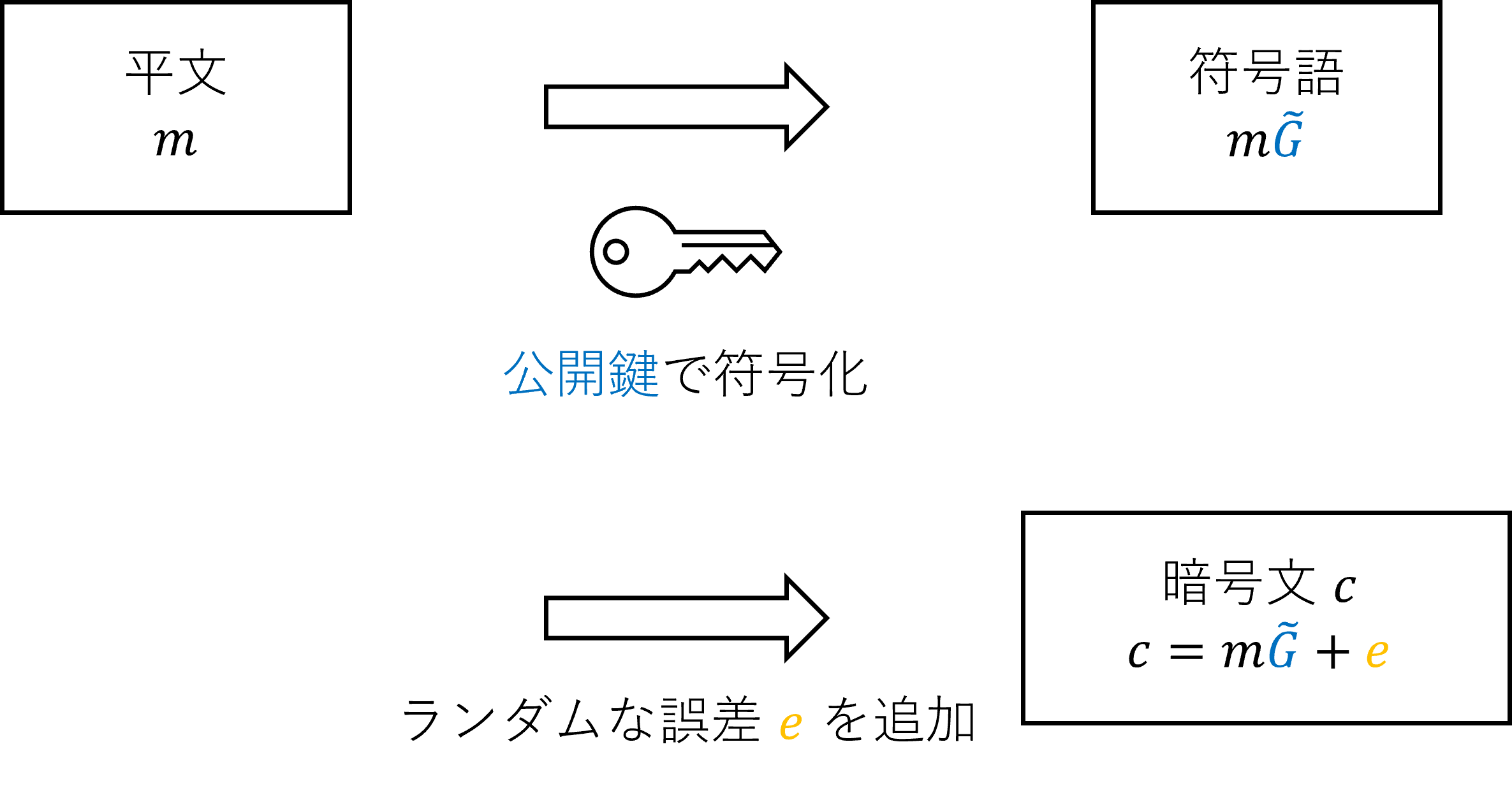

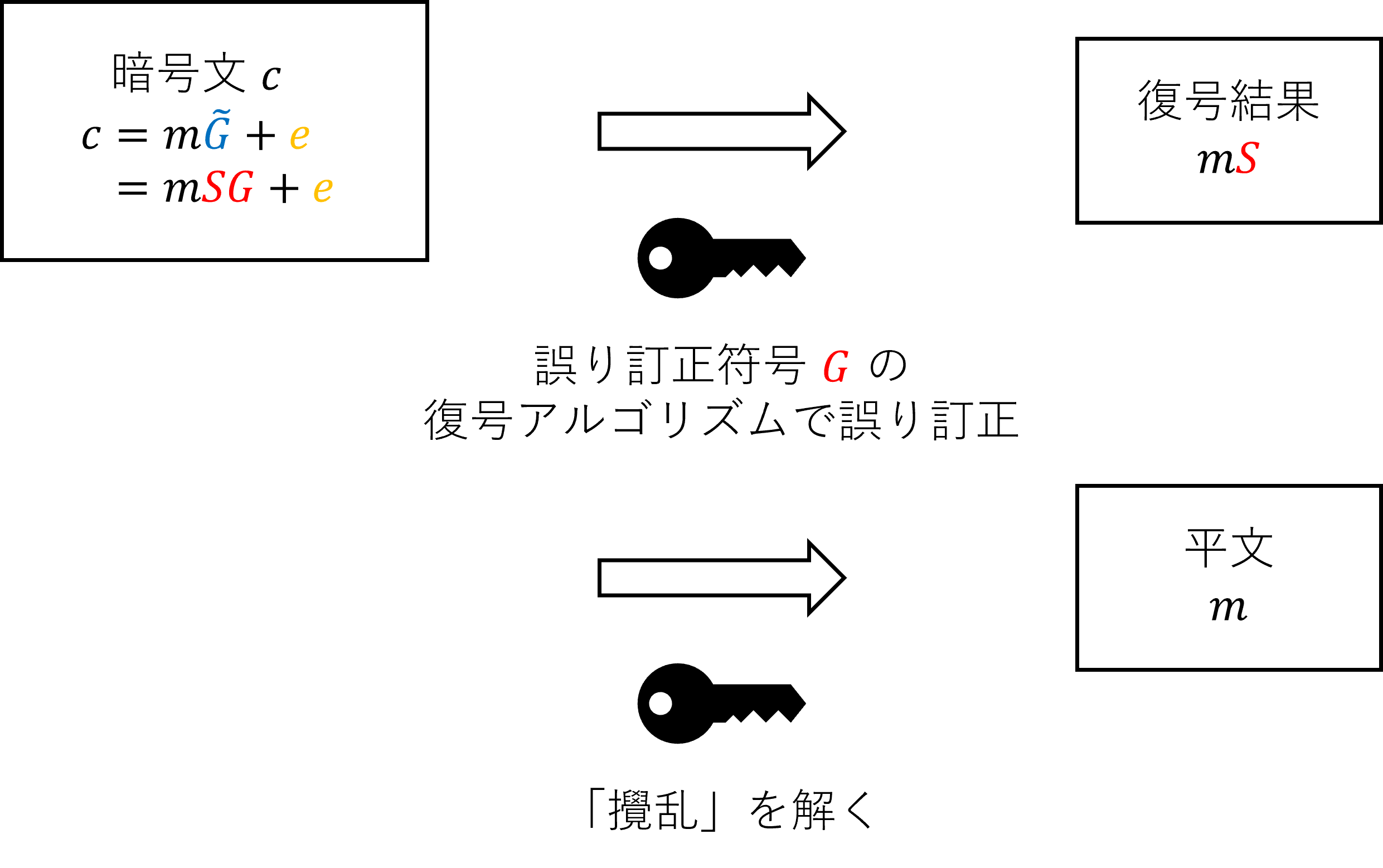

シンドローム復号問題をもとにした暗号方式の構成例を以下に簡略化して図示します(McEliece暗号方式を簡略化したもの)。

- 鍵生成

- 暗号化

- 復号

符号ベースのPQCは、1978年に提案されたMcEliece暗号方式が基本となっていますが、Reed-Muller符号やLDPC符号等、様々な符号を活用した方式が提案され、2025年現在盛んに研究されています。詳細は、「CRYPTREC暗号技術ガイドライン(耐量子計算機暗号)2024年度版」の第4章をご参照ください。

終わりに

本記事では、量子コンピュータ性能の向上に対する社会的な動向の紹介及び簡単な技術紹介をしました。本記事の内容が理解の一助となれば幸いです。

当社では、最新の暗号技術と規格策定等による暗号基盤の進化について注視し続けています。超長期にわたる情報の秘匿保管や、多様な鍵管理システムのセキュアな構築・開発のお手伝い等、暗号システムのセキュリティ全般の相談も承っております。超ニッチな技術相談であってもお引き受けできる可能性はございますので、お気軽にご相談ください!