【CRA続報】脆弱性ハンドリングの水平規格「EN 40000-1-3」ドラフト公開!求められる対応の具体像

はじめに

こんにちは。グローバル戦略本部の卞です。

欧州CRAの2026年9月の脆弱性報告義務(Article 14)の発効まで残すところ1年を切りましたが、準備の状況はいかがでしょうか。各企業において対応が急務となる中、これまで抽象的であったCRAの必須要件を具体化する水平規格「EN 40000シリーズ」のドラフトが、2025年10月より順次公開されています。

そして先日、シリーズの中でも脆弱性ハンドリングの本質的なプロセスを規定するEN 40000-1-3 のドラフトが公開されました。本稿では、このドラフトの要点を整理し、CRA適合のために強化・拡張された主要な要件について紹介します。

※ 本稿は現時点(2026年1月)でのドラフト版(prEN)に基づいています。規格の原文では、単なる要求事項に加え、詳細な用語の定義 、要件遵守に不可欠なインプット・アウトプット、適合性を判断するための評価基準、および要件遵守において参考となる他のガイドライン情報等が網羅されています。実装にあたっては、必ず最新の正式版原文を直接確認してください。

EN 40000シリーズの概要

EN 40000シリーズは、デジタル要素を持つ製品のサイバーセキュリティ要件を定める水平規格です。現在、以下の3つの主要なパートのドラフトが公開されています。

- ・EN 40000-1-1:共通要件および用語

- ・EN 40000-1-2:リスクアセスメントおよび適合性

- ・EN 40000-1-3:脆弱性ハンドリング

このうち、今回解説するEN 40000-1-3は、2026年9月に発効する「脆弱性報告義務」への対応において最も直接的な指針となり得る存在とも言えます。

EN 40000-1-3の役割と既存規格との関係性

EN 40000-1-3は、CRA Annex I Part IIに規定された脆弱性ハンドリングの必須要件をサポートするために策定されました。本規格は、主に以下の国際標準を基礎として構成されており、各標準における推奨事項をCRA適合のための義務的要件として採用しています。

- ・EN ISO/IEC 29147:脆弱性開示

- ・EN ISO/IEC 30111:脆弱性ハンドリングプロセス

- ・ISO/IEC TR 5895:多者間協調脆弱性開示

CRA必須要件への適合に向けた強化項目

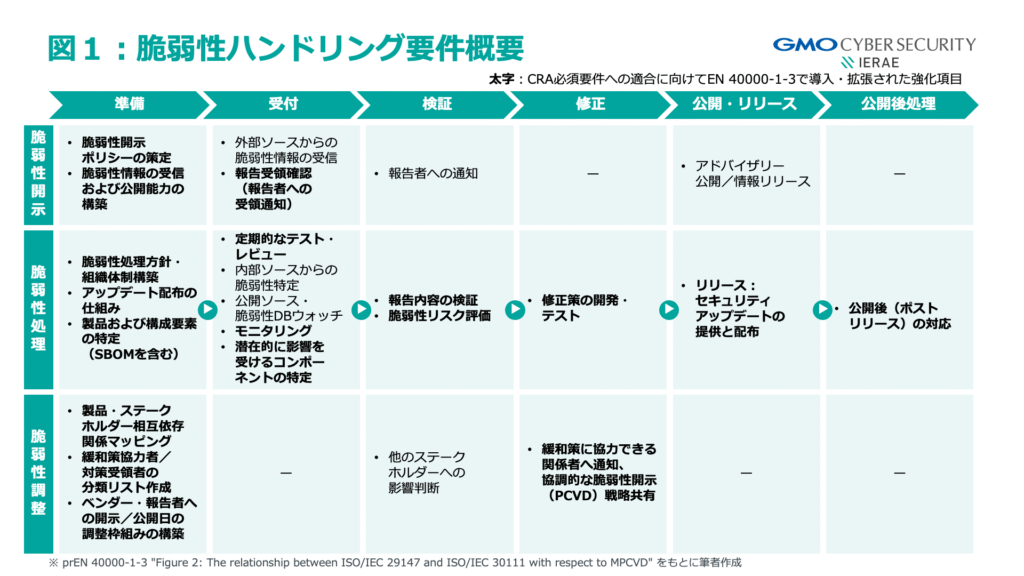

EN 40000-1-3では、脆弱性ハンドリングを時間軸に沿った以下の6つのフェーズに整理しています。

- 準備(Preparation)

- 受領(Receipt)

- 検証(Verification)

- 修正(Remediation)

- 公開・リリース(Release)

- 公開後処理(Post-Release)

さらに、各フェーズにおける取り組みを、各取り組みの性質に応じて以下の3つの領域に分類しています。

- ・脆弱性開示(Vulnerability Disclosure)

- ・脆弱性処理(Vulnerability Handling)

- ・脆弱性調整(Multi-party Vulnerability Disclosure)

以下の図1は、既存の国際標準で定義されていた取り組みをこれら各フェーズに当てはめ、さらに本規格で強化された項目を整理したものです。

また、EN 40000-1-3のAnnex ZAでは、CRA Annex I Part IIの各必須要件と、本規格の各条項との詳細な対応関係が明示されています。

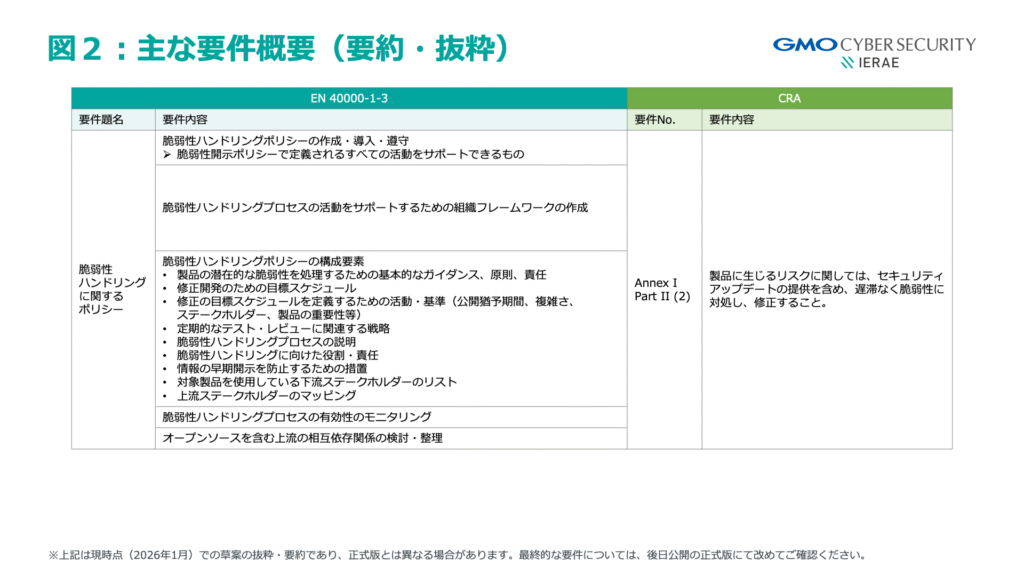

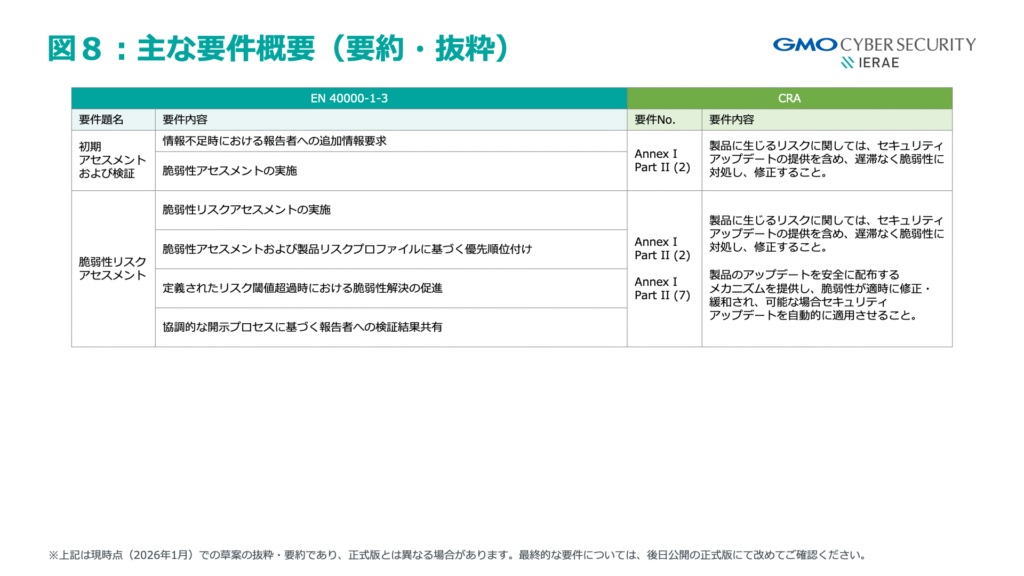

ここからは、Annex ZAにおいてCRA Annex I Part IIとの対応が明示されている項目のうち、さらに本規格で拡張・導入された強化項目を整理したものを紹介します。

- ・「脆弱性に対し遅滞なく対処・修正する」というCRAの広範な要求に対し、単なる脆弱性ハンドリングの方針策定に留まらず、修正開発の目標スケジュールや役割・責任、情報の早期開示防止策など、ポリシーに含めるべき具体的な構成要素が詳細に定義されています。

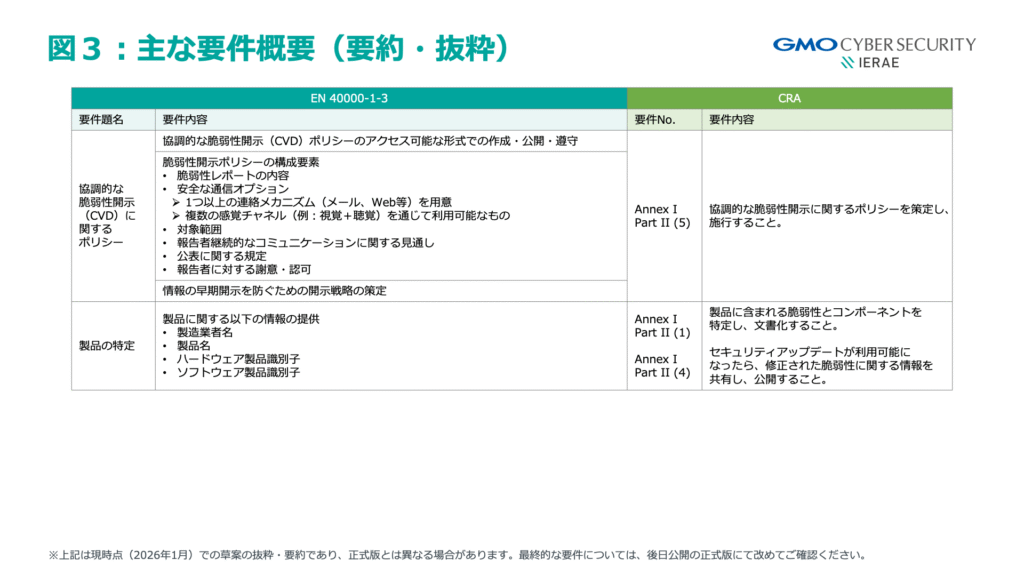

- ・「脆弱性開示ポリシーを策定する」というCRAの要求に対し、ポリシーに含めるべき具体的な構成要素を定義しています。脆弱性レポートに含めるべき内容の指定や、報告者との継続的なコミュニケーションの見通し、報告者に対する謝意・認可、情報の早期開示を防ぐための戦略など、運用面での実効性を高めるための具体的なルール作りが強化されています。

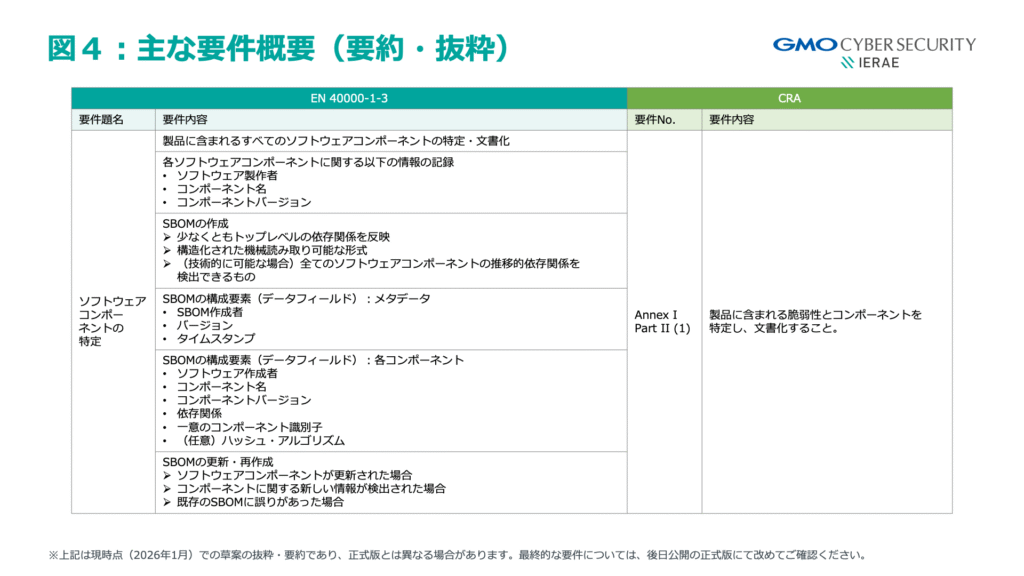

- ・「製品に含まれる脆弱性とコンポーネントを特定・文書化する」というCRAの要求に対し、製品を特定するための情報提供のあり方を具体化しています。製造業者名や製品名だけでなく、ハードウェアおよびソフトウェアそれぞれの製品識別子を明確に提供することが求められます。これは、後続のSBOM作成や脆弱性管理において、対象となる製品を正確かつ一意に特定するための基盤となる要件と言えるでしょう。

- ・「製品に含まれる脆弱性とコンポーネントを特定・文書化する」というCRAの要求に対し、SBOM(ソフトウェア部品表)の作成を必須化し、さらに各コンポーネントの依存関係や一意の識別子、ハッシュ値(任意)といった詳細なメタデータの記録までが具体要件として定義されています。

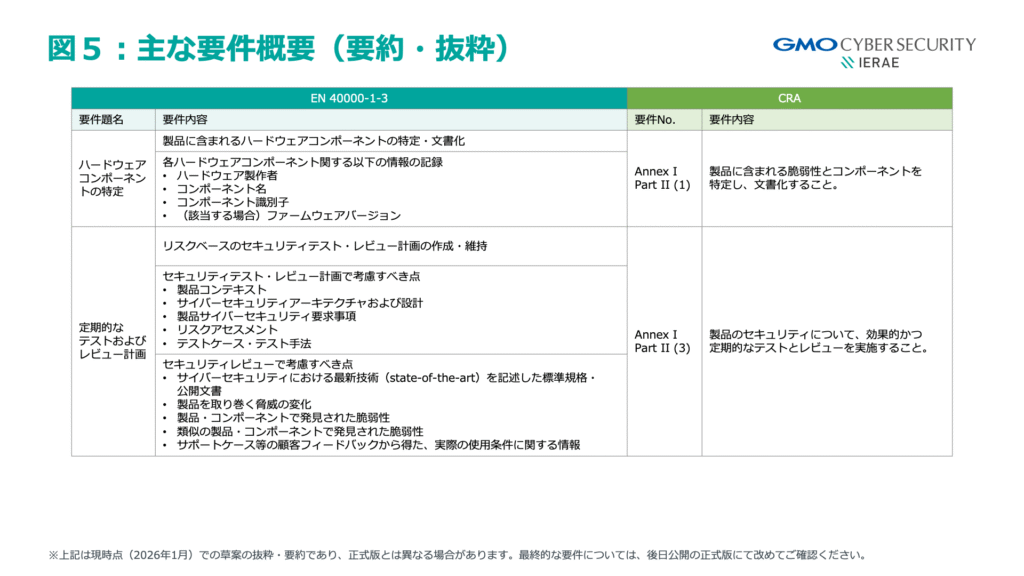

- ・ソフトウェア同様、ハードウェアに関しても「特定・文書化」というCRAの要求を、製作者名や識別子、ファームウェアバージョンといった物理的な構成要素のライフサイクル管理に直結するレベルまで詳細化して求めています。

- ・「定期的にテスト・レビューを実施する」というCRAの要求に対し、計画策定時に最新技術(state-of-the-art)の考慮や、製品を取り巻く脅威の変化、さらには類似製品で見つかった脆弱性といった外部知見の反映といった項目が具体要件として義務付けられています。

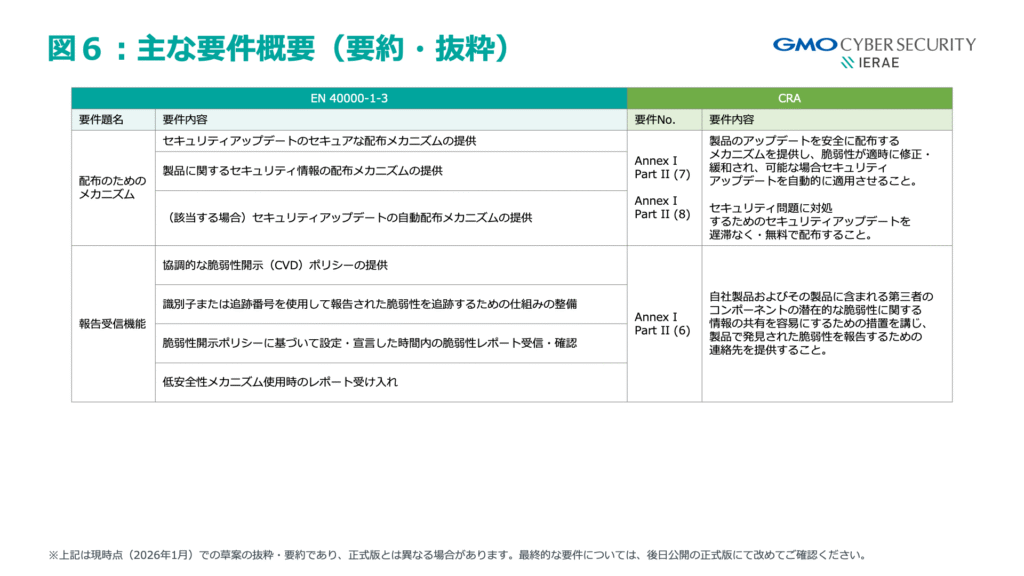

- ・「アップデートを安全に配布する」というCRAの要求に対し、製品自体の配布機能だけでなく、セキュリティ情報の配布チャネルの整備や、配布時の真正性・完全性を技術的に保証するメカニズムの提供が具体的な適合基準とされています。

- ・「連絡先を提供する」というCRAの要求に対し、単なる窓口設置に留まらず、脆弱性開示ポリシーで宣言した時間内での確実なレスポンスや、識別子を用いた報告の追跡管理、低安全性メカニズム(暗号化なしのメール等)への配慮など、運用の実効性を担保する要件が詳細化されています。

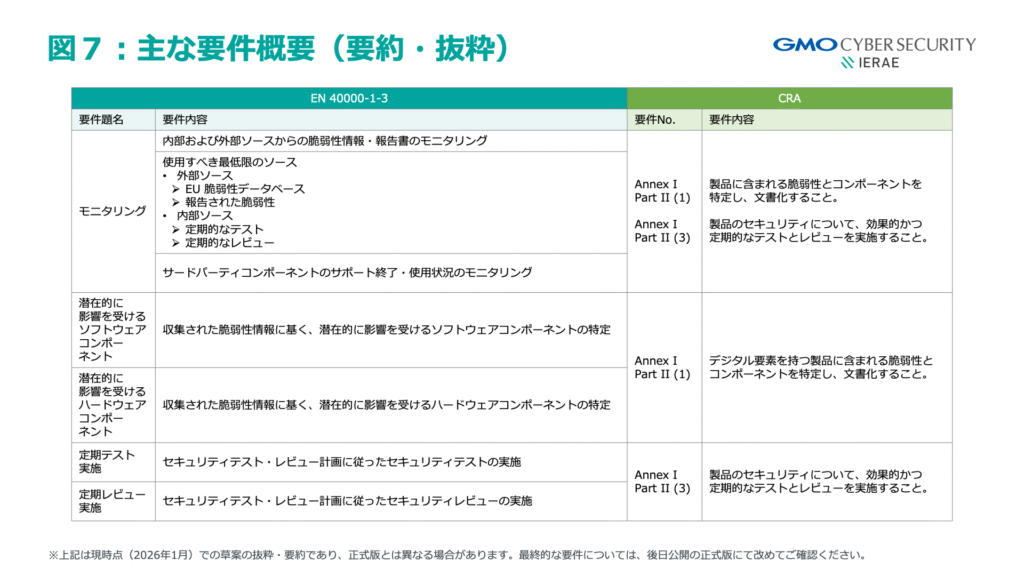

- ・「製品に含まれる脆弱性を特定する」というCRAの要求に対し、「情報のソース」と「監視の頻度」を具体化しています。自社に報告された脆弱性だけでなく、EU脆弱性データベースや外部ソース、さらにはサードパーティコンポーネントのサポート終了状況までを能動的に監視し続けるプロセスが求められます。

- ・「コンポーネントを特定・文書化する」というCRAの要求を実務レベルに落とし込み、「収集した脆弱性情報が、自社のどの製品・どの部品に影響するか」を紐付ける分析プロセスを定義しています。単に脆弱性を知るだけでなく、インベントリ情報と照らし合わせて、影響範囲を即座に特定できる能力の保持が強化ポイントです。

- ・「定期的にテスト・レビューを実施する」という抽象的なCRAの要求に対し、計画に従った実施を明文化しています。場当たり的な検査ではなく、あらかじめ策定された計画に基づき、検証作業が継続的に行われていることをエビデンスとして求めています。

- ・「脆弱性に対処する」というCRAの要求に対し、受領した報告の「妥当性」と「再現性」を評価するプロセスを明確化しています。情報不足時に報告者へ追加情報を求めるフローや、提出された脆弱性が実際に自社製品で成立するかを技術的に検証するステップが、適合のためのアクションとして定義されています。

- ・脆弱性の特定のみならず、製品リスクプロファイルに基づく優先順位付けや、リスクが定義された閾値を超える場合の「解決の促進(Expedited)」という時間軸を意識した対応が強化されています。

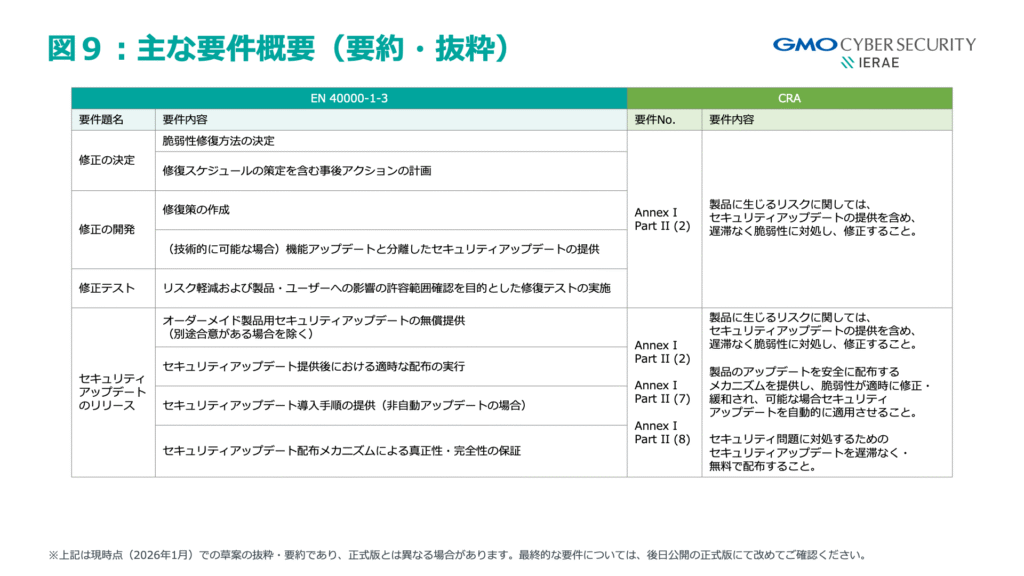

- ・「脆弱性に対処する」というCRAの要求に対し、事後アクションの計画を具体要件として求めています。単に直すと決めるだけでなく、どのような手法(パッチ、設定変更、代替策など)で修復し、どのようなスケジュールで実行するかという具体的なロードマップの策定が義務付けられています。

- ・「アップデートの提供」というCRA要件をさらに細分化し、「配布の真正性・完全性の保証」や「無償提供の原則」を具体化しています。アップデート配布時にデジタル署名等を用いて安全性を保証することや、非自動アップデートの場合の手順提供など、ユーザーが確実に適用できるまでの責任範囲が明確化されています。

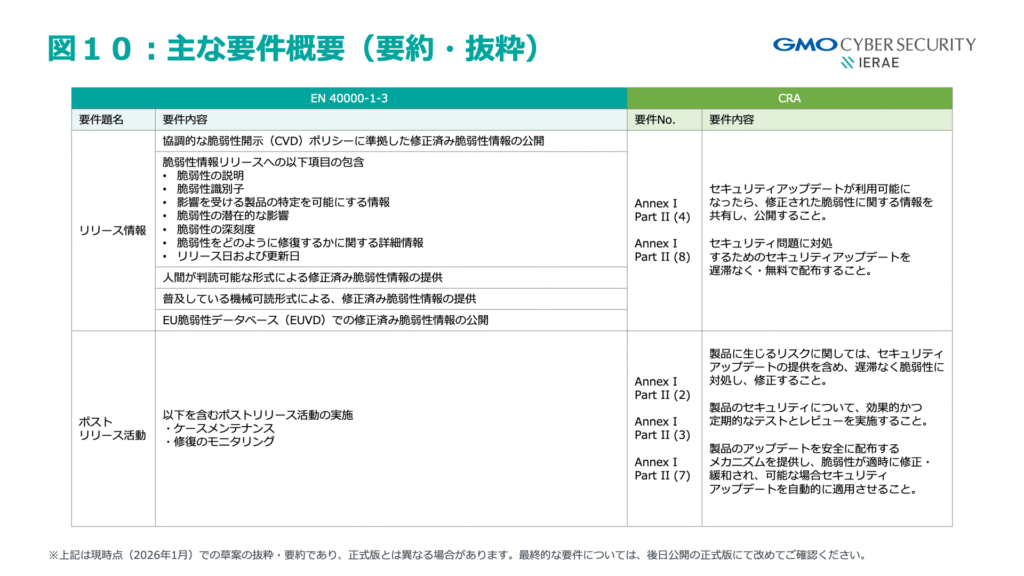

- ・「脆弱性に関する情報を共有・公開する」というCRAの要求に対し、公開すべき情報の深さと形式を明確に定めています。また、人間が判読可能な形式に加え、自動化に対応した機械可読形式での提供や、EU脆弱性データベース(EUVD)への公開も具体要件として定められています。

- ・「脆弱性に対処する」や「定期的にテスト・レビューを実施する」というCRAの広範な要求を、修正プログラム配布後のフォローアップとして具体化しています。修正プログラム公開後も新たな知見に基づき検証・開発を繰り返してアップデートを継続する「ケースメンテナンス」の実施や、修正の有効性と副作用を追跡する「モニタリング」を求めています。

ドラフト版の閲覧方法

現在、本規格はパブリックコメント募集期間中であり、EU各国の標準化機関が運営する以下のドラフト閲覧サイトにて内容を確認することが可能です。募集期限は標準化機関によって異なり、閲覧には各サイトへの会員登録(無料)が必要となります。

- ・ドイツ(DIN):DIN Draft Portal(募集期限:2026年3月9日)

- ・イギリス(BSI):BSI Standards Development(募集期限:2026年2月3日)

ただし、コメント募集期間が終了すると無料閲覧はできなくなり、より確実かつ継続的に内容を保持したい場合や、期間終了後に確認が必要な場合は、各標準化機関のショップから正式なドラフト版を購入する必要があります。

- ・購入先例:各国の標準販売サイト(DIN Media、BSI Knowledgeなど)

おわりに

2026年9月の報告義務要件の発効を控え、これまで抽象的だったCRAの要求事項に対し、ようやく具体的な解が見えてきました。

冒頭でお伝えした通り、今回ご紹介したEN 40000-1-3 のドラフトは、単なる要求事項の羅列ではありません。実務において極めて重要な「何を入力(Input)し、何を成果物(Output)とし、どのような基準で評価(Assessment criteria)すべきか」が緻密に規定されています。本規格の登場により、CRA適合への道筋が大幅に明確になったと言えるでしょう。

しかし、その要求範囲は多岐にわたり、組織全体のプロセスを一度に刷新することは容易ではありません。まずは、今回整理したCRA Annex I Part IIとの明確な対応関係がある要件を優先し、自社の現状とのギャップ分析から着手することをお勧めします。

まずは本稿を、迫りくる規制対応のロードマップを描くための第一歩としてご活用ください。

※ 本稿は、EN 40000-1-3のドラフト版(prEN)に基づき、筆者がその内容を独自に解釈・整理したものです。EN 40000-1-3は現在も策定・検討段階にあり、本稿の内容はCRAおよびEN 40000-1-3の要件への準拠を保証するものではありません。具体的な対応にあたっては、必ず最新の正式版規格原文を確認し、必要に応じて専門家のアドバイスを受けてください。