BSI技術ガイドラインTR-03183から読み解くCRA準拠に向けたSBOM作成要件

はじめに

こんにちは。グローバル戦略本部の卞です。

欧州サイバーレジリエンス法(以下、CRA)が正式に発効してから半年以上が経ちました。報告義務の適用開始(2026年9月11日)が迫る中、情報収集や対応を本格的に開始されているメーカー様も多いのではないでしょうか。

一方で、CRAが義務付ける「ソフトウェア部品表(software bill of materials)」、つまりSBOMの作成は、要件が抽象的である上に参考になる既存のガイドラインも少なく、対応に困っている方も少なくないかと思います。

そこで、本稿では、ドイツ連邦情報セキュリティ庁(BSI)が策定した技術ガイドライン「TR-03183: Cyber Resilience Requirements for Manufacturers and Products – Part 2: Software Bill of Materials (SBOM)」(以下、TR-03183)の内容を紹介・解説するとともに、CRAのSBOM要件の押さえるべきポイントを推察していきます。

本ガイドラインは、現時点ではCRAの正式なガイドラインとして採択されているものではありません。ただし、CRAの適用対象となるEU域内で作成されたガイドラインである上に、CRAにおける技術要件の事前提供を目的として策定されたものであるため、今後のCRA準拠の準備を進める上で重要な指針の一つとなると考えられます。

TR-03183とは

TR-03183は、ドイツ連邦情報セキュリティ庁(BSI)が策定した、製品とその製造業者向けのサイバーレジリエンスに関する技術ガイドラインです。CRAが求める要件に先んじて、その準備を促すことを目的としています。

本ガイドラインは3つのパートで構成されています。まずPart 1では、設計段階からセキュリティを考慮する「Security by Design」の原則や、脆弱性管理、セキュリティアップデートの提供など、製品と製造者に求められる基本的な要件が定められています。続くPart 2では、SBOMに焦点を当て、その作成に必要な技術要件やフォーマットについて解説しています。そして、最後のPart 3では、脆弱性報告の取り扱いについて規定しており、製品に脆弱性が発見された際の対応プロセスを明確にすることで、外部からの報告を適切に受け付け、ユーザーに迅速に通知するための手順を示しています。

本稿では、このうち、SBOMを扱っているPart 2について詳しくご紹介します。

CRAが製造者に求めるSBOM要件の全体像

CRAは、製造者の義務として、SBOMの作成・管理・提示を求めています。具体的には以下の点が重要となります。

【ANNEX I Part II (1)】

Manufacturers of products with digital elements shall:

(1) identify and document vulnerabilities and components contained in products with digital elements, including by drawing up a software bill of materials in a commonly used and machine-readable format covering at the very least the top-level dependencies of the products;

デジタル要素を持つ製品の製造者は、以下を行うものとする。

(1) デジタル要素を持つ製品に含まれる脆弱性とコンポーネントを特定し、文書化すること。これには、少なくとも製品のトップレベルの依存関係を網羅する、一般的に使用される機械可読形式のソフトウェア部品表を作成することが含まれる。

- SBOMの作成:製造者はSBOMを作成することで、デジタル要素を含む製品に含まれるコンポーネントを特定・文書化する必要があります。SBOMは、少なくとも製品のトップレベルの依存関係を網羅し、一般的に使用される機械可読な形式でなければなりません。

【Article 31 (2)】

2. The technical documentation shall be drawn up before the product with digital elements is placed on the market and shall be continuously updated, where appropriate, at least during the support period.

2. 技術文書は、デジタル要素を持つ製品が市場に出される前に作成され、少なくともサポート期間中は、必要に応じて継続的に更新されること。

【ANNEX VII (2)】

The technical documentation referred to in Article 31 shall contain at least the following information, as applicable to the relevant product with digital elements: (中略)

2. a description of the design, development and production of the product with digital elements and vulnerability handling processes, including:(中略)

(b) necessary information and specifications of the vulnerability handling processes put in place by the manufacturer, including the software bill of materials, the coordinated vulnerability disclosure policy, evidence of the provision of a contact address for the reporting of the vulnerabilities and a description of the technical solutions chosen for the secure distribution of updates;

Article 31で言及される技術文書には、関連するデジタル要素を持つ製品に適用される、少なくとも以下の情報が含まれていること。(中略)

2. デジタル要素を持つ製品の設計、開発、生産、および脆弱性対応プロセスの説明。これには以下が含まれる。(中略)

(b) 製造者が導入した脆弱性対応プロセスに関する必要な情報と仕様。具体的には、ソフトウェア部品表(SBOM)、協調的脆弱性開示(CVD)ポリシー、脆弱性報告のための連絡先が提供されていることの証拠、およびアップデートを安全に配布するために選択された技術的ソリューションの説明。

- 技術文書への組み込みおよび更新:SBOMは、製品の技術文書の一部として作成され、少なくともサポート期間中は継続的に更新する必要があります。

【ANNEX 13 (25)】

25. In order to assess the dependence of Member States and of the Union as a whole on software components and in particular on components qualifying as free and open-source software, ADCO may decide to conduct a Union wide dependency assessment for specific categories of products with digital elements. For that purpose, market surveillance authorities may request manufacturers of such categories of products with digital elements to provide the relevant software bills of materials as referred to in Part II, point (1), of Annex I. On the basis of such information, the market surveillance authorities may provide ADCO with anonymised and aggregated information about software dependencies. ADCO shall submit a report on the results of the dependency assessment to the Cooperation Group established pursuant to Article 14 of Directive (EU) 2022/2555.

25. 加盟国とEU全体がソフトウェアコンポーネント、特に無償かつオープンソースソフトウェアにどれだけ依存しているかを評価するため、ADCOは、特定のカテゴリーのデジタル要素を持つ製品について、EU全体での依存性評価を実施することを決めることができる。

この目的のため、市場監視当局は、そのカテゴリーのデジタル要素を持つ製品の製造者に対し、Annex I Part II(1)に記載されている関連するソフトウェア部品表を提供するよう要請できる。この情報に基づき、市場監視当局は、ソフトウェアの依存性に関する匿名化・集計化された情報をADCOに提供することができる。ADCOは、依存性評価の結果に関する報告書を、指令(EU)2022/2555の第14条に従って設立された協力グループに提出しなければならない。

【ANNEX VII (8)】

The technical documentation referred to in Article 31 shall contain at least the following information, as applicable to the relevant product with digital elements:

8. where applicable, the software bill of materials, further to a reasoned request from a market surveillance authority provided that it is necessary in order for that authority to be able to check compliance with the essential cybersecurity requirements set out in Annex I.

Article 31に規定される技術文書には、関連するデジタル要素を持つ製品に適用される、少なくとも以下の情報が含まれていること。

8. 該当する場合、市場監視当局からの合理的な要請に基づき、その当局がAnnex Iに定められたサイバーセキュリティの必須要件への適合性を確認するために必要な場合に限り、ソフトウェア部品表を提出すること。

- 市場監視当局への提出:市場監視当局から正当な要請があった場合、製造業者はSBOMを含む技術文書を提出する必要があります。

【説明覚書 (77)】

In order to facilitate vulnerability analysis, manufacturers should identify and document components contained in the products with digital elements, including by drawing up an SBOM. An SBOM can provide those who manufacture, purchase, and operate software with information that enhances their understanding of the supply chain, which has multiple benefits, in particular it helps manufacturers and users to track known newly emerged vulnerabilities and cybersecurity risks. It is of particular importance that manufacturers ensure that their products with digital elements do not contain vulnerable components developed by third parties. Manufacturers should not be obliged to make the SBOM public.

脆弱性分析を容易にするため、製造者はSBOMを作成することを含め、デジタル要素を持つ製品に含まれるコンポーネントを特定し、文書化すること。SBOMは、ソフトウェアを製造、購入、運用する人々に、サプライチェーンへの理解を深める情報を提供でき、これには複数の利点がある。特に、製造者やユーザーが、新たに明らかになった既知の脆弱性やサイバーセキュリティリスクを追跡するのに役立つ。

製造者が、自らのデジタル要素を持つ製品に、第三者が開発した脆弱なコンポーネントが含まれていないことを確実にすることが特に重要である。なお、製造者にSBOMを公開する義務はない。

【ANNEX II (9)】

At minimum, the product with digital elements shall be accompanied by:(中略)

9. If the manufacturer decides to make available the software bill of materials to the user, information on where the software bill of materials can be accessed.

デジタル要素を持つ製品には、最低限以下の情報が付属していること。(中略)

9. 製造者がソフトウェア部品表(SBOM)をユーザーに提供することを決定した場合、そのSBOMにどこからアクセスできるかという情報。

- SBOMの入手場所の開示:製造者にSBOMを一般公開する義務はありません。ただし、ユーザーにSBOMを提供すると決めた場合は、その入手場所に関する情報を製品に添える必要があります。

【Article 13 (24)】

24. The Commission may, by means of implementing acts taking into account European or international standards and best practices, specify the format and elements of the software bill of materials referred to in Part II, point (1), of Annex I. Those implementing acts shall be adopted in accordance with the examination procedure referred to in Article 62(2).

委員会は、欧州または国際的な基準およびベストプラクティスを考慮に入れた実施法により、Article I Part II (1)に記載されているソフトウェア部品表の形式と要素を特定できる。これらの実施法は、Article 62 (2)に定められた審査手続きに従って採択されるものとする。

- SBOMの形式および要素を定めた実施法の策定:SBOMの具体的な形式や要素は、欧州委員会が今後の実施法令で規定する可能性が示唆されています※。

まとめると、以下の対応が求められています。

- SBOMの作成

- 技術文書への組み込みおよび更新

- 市場監視当局への提出(市場監視当局から正当な要請があった場合)

- SBOMの入手場所の開示(公開義務は無し、提供を決めた場合のみ開示)

では、これらのCRA要件をどのように満たせばよいのでしょうか。TR-03183は、その具体的なアプローチとして推奨要件を提示しています。

※ SBOM要件を含むAnnex I Part Ⅱの要件を具体化する正式な整合規格は、2026年8月30日までに作成される見込みとなっています(2025年4月8日CEN/CENELECワークショップ「Cyber Resilience Act and the horizontal standards」資料より)。

TR-03183が推奨するSBOMの基本要件

TR-03183は、CRA準拠を目指す製造業者が満たすべきSBOMの要件を詳細に定めています。このガイドラインは、CRA要件の「最上位レベルの依存関係」や「機械可読な形式」といった抽象的な要求に対し、具体的なSBOM作成の指針として活用できるものです。ここでは、先に述べたCRA要件を満たすために、TR-03183 Part 2がどのような具体的な要件を定めているのかを見ていきましょう。

推奨されるSBOMフォーマットとバージョン

SBOMはJSONまたはXML形式で作成され、以下のいずれかの仕様を満たす必要があります。

- ・CycloneDX

- OWASP(Open Worldwide Application Security Project)によって開発された、セキュリティと脆弱性管理に特化した軽量なSBOMフォーマットです。ソフトウェアのコンポーネント、脆弱性、依存関係、構成情報などを網羅的に記述でき、シンプルさと機械可読性の高さから、自動化されたツールとの連携が容易です。

- 推奨バージョン:1.5以上

- CycloneDX使用例

- ・SPDX(Software Package Data eXchange)

- Linux Foundationによって開発された、ソフトウェアのコンポーネント、ライセンス、著作権情報などを記述するためのSBOMフォーマットです。2021年8月にISO/IEC 5962:2021として国際標準化されました。コンポーネント間の関係性やファイルレベルの詳細まで記述できる、柔軟かつ包括的なフォーマットです。

- 推奨バージョン:2.2.1以上

- SPDX使用例

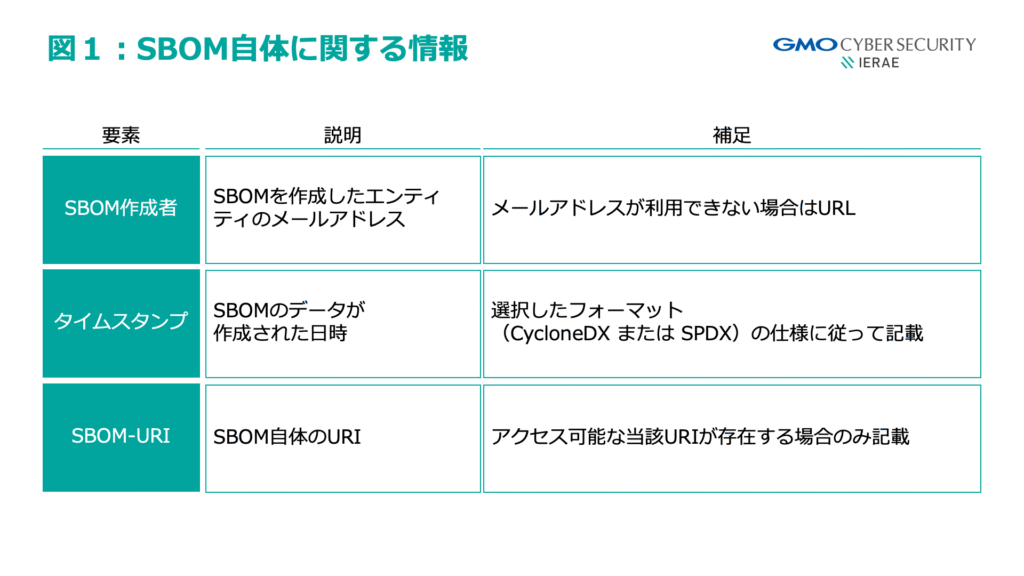

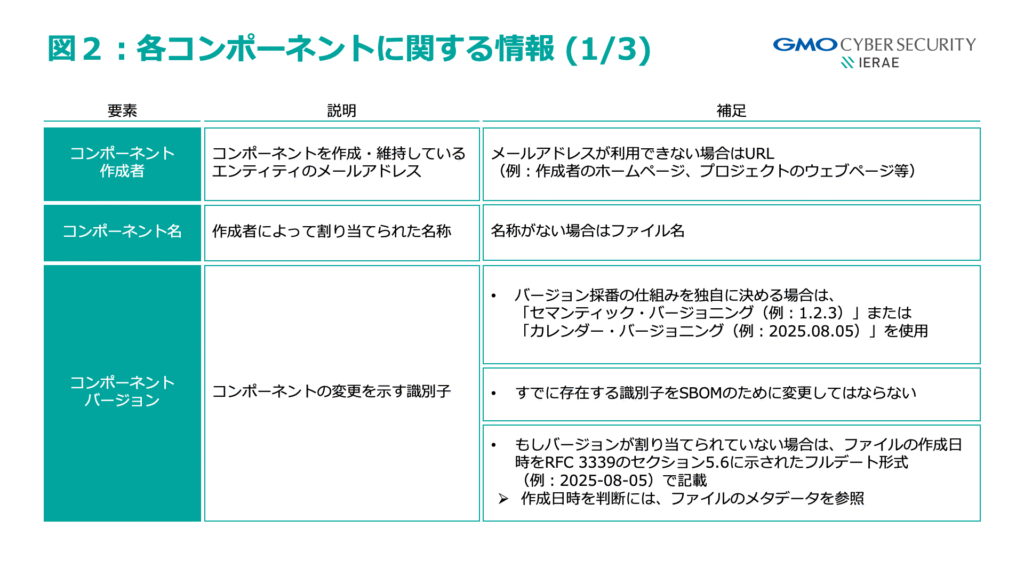

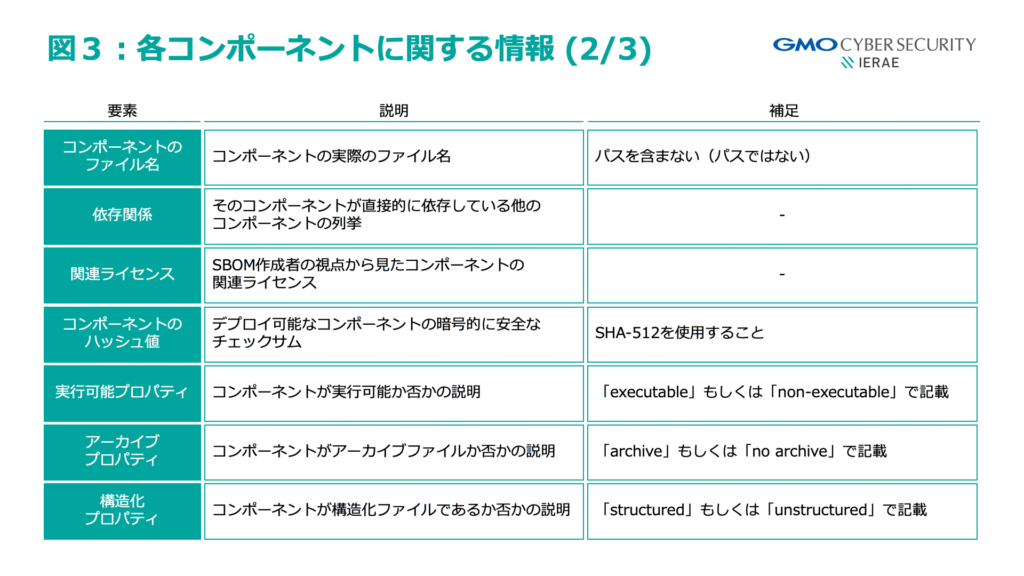

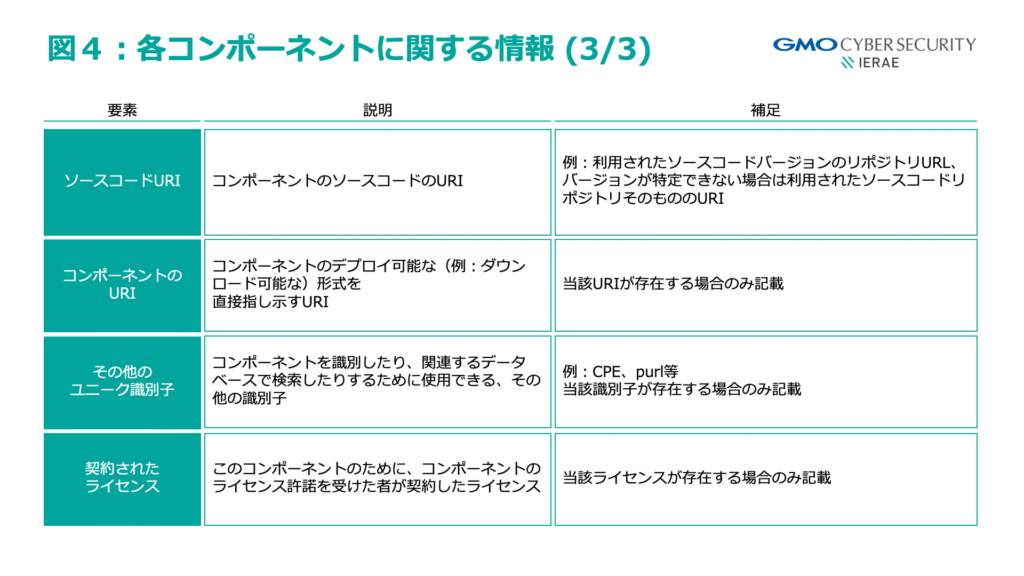

必須のデータフィールド

SBOMには、SBOM自体と各コンポーネントについて、少なくとも以下の情報を含める必要があります。

その他の重要ルール

- 同じコンポーネントの重複記述:異なるメタ情報を持つ同じコンポーネントが複数利用されている場合、それらすべてを個別の情報としてSBOMに記載しなければなりません。

- SBOMのリンク:コンポーネントのSBOMは、製品のSBOMに統合する代わりに、リンクとして参照させることも可能です。ただし、参照先のコンポーネントのSBOMも本ガイドラインに準拠している必要があります。

脆弱性情報を含めるべきではないという方針

TR-03183の重要な特徴の一つとして、SBOMに脆弱性情報を含めてはならないと明記している点が挙げられます。その理由は、SBOMのデータはソフトウェアの変更がない限り静的であるのに対し、脆弱性情報は時間とともに変化する動的な性質を持つためです。脆弱性情報は、SBOMとは別に、CSAF※(Common Security Advisory Framework)などの形式で提供することが推奨されています。

※ CSAF(Common Security Advisory Framework):OASIS Open CSAF Technical Committee によって開発された、セキュリティアドバイザリの情報を記述・交換するための標準的なフレームワークです。VEX(Vulnerability Exploitability eXchange)をプロファイルとして含むことができ、製品が特定の脆弱性の影響を受けるかどうかを伝えることが可能です。これにより、SBOMに記載されたすべてのコンポーネントの脆弱性を個別に調査する手間を省けます。

TR-03183から読み取るCRA準拠に向けた具体的な指針

CRA要件の「少なくとも最上位レベルの依存関係」を満たすためには、SBOMの粒度(どこまで詳細に記述するか)と作成方法(どのタイミングで作成するか)の両方を理解することが重要です。

ここでは、TR-03183を参考に、SBOM作成の具体的な指針を見ていきます。

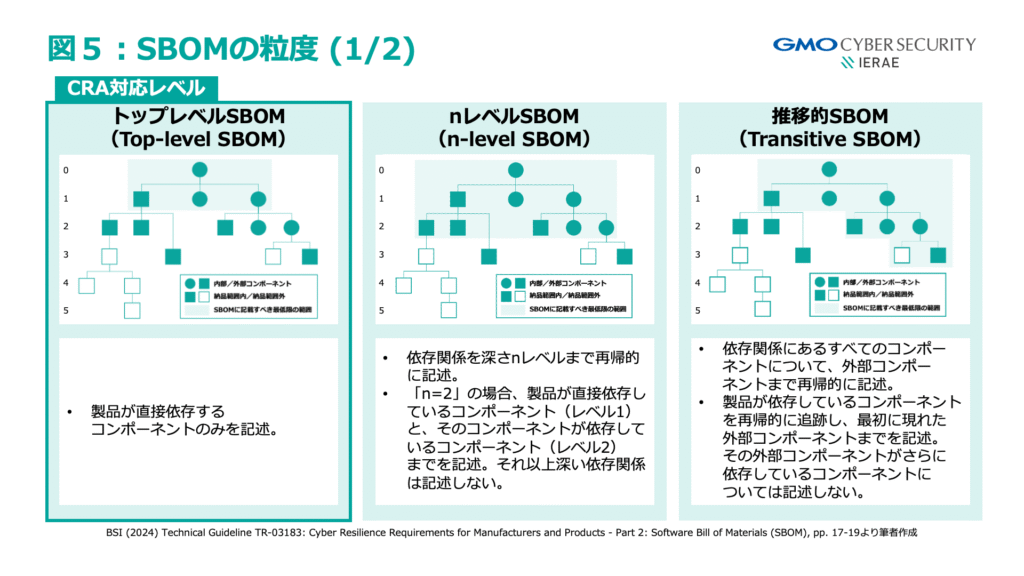

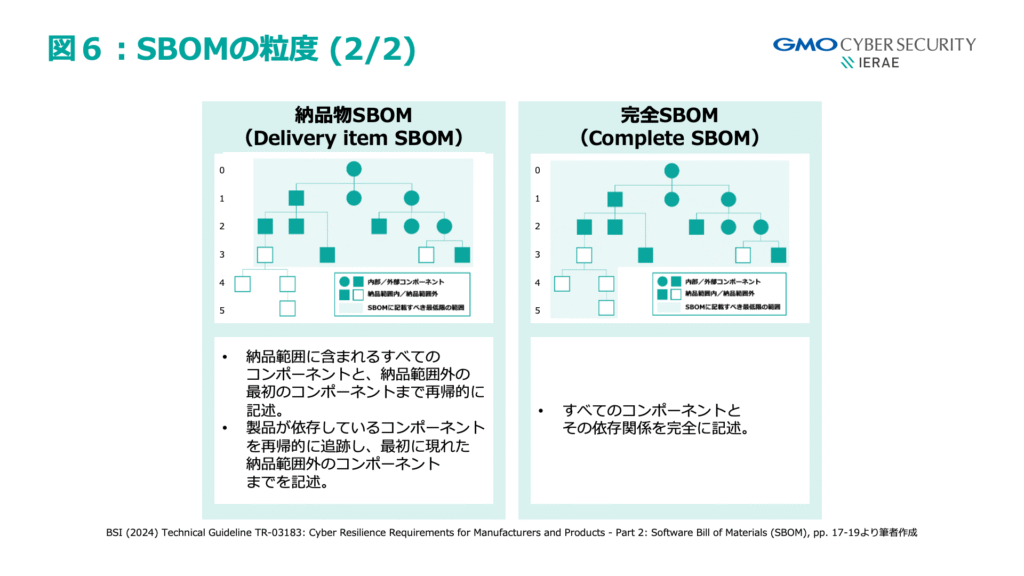

SBOMの粒度

TR-03183では、以下の5つのSBOMレベルが提示されています。

CRAが求めるSBOMレベルとBSI TR-03183の対応

CRAがSBOM作成に求める最低要件は「トップレベルの依存関係」を網羅することです。これは、上記の「トップレベルSBOM」に対応すると考えられます。

一方で、TR-03183においてSBOMに求める最低限の粒度は「配信物SBOM」です。これは、納品範囲内のコンポーネントの依存関係を、納品範囲外の最初のコンポーネントまで追跡するという、より詳細なルールを伴います。

CRAの要件「トップレベルの依存関係」を満たすには、上記の「トップレベルSBOM」の作成から始めることが合理的でしょう。ただし、脆弱性管理を強化するためには、「配信物SBOM」のようなより詳細なSBOMを作成することが将来的に推奨されます。

SBOMの作成方法(分類)

SBOMを「どのタイミングで、どのような方法で作成するか」を検討する際の指針として、TR-03183はSBOMを以下の6つのタイプに分類しています。

- 設計SBOM(Design SBOM):開発計画段階で作成されるSBOM。まだコンポーネントが存在しなくても、計画に基づいて作成されます。

- ソースSBOM(Source SBOM):開発環境のソースファイルから作成されるSBOM。開発者がどのようなコードを使っているかを把握できます。

- ビルドSBOM(Build SBOM):ビルドプロセス中に作成されるSBOM。ソースコードだけでなく、ビルド時に使用された情報(コンポーネント、依存関係など)も含まれます。

- 解析済みSBOM(Analysed SBOM):ビルド後の成果物(実行ファイルなど)を解析して作成されるSBOM。「サードパーティSBOM」とも呼ばれ、ソフトウェアの中身を外側から分析するイメージです。

- デプロイ済みSBOM(Deployed SBOM):実際のシステムにデプロイされたソフトウェアのインベントリとして作成されるSBOM。設定情報や実際の動作も考慮されます。

- ランタイムSBOM(Runtime SBOM):実行中のシステムから実際に動いているコンポーネントや、動的に読み込まれている部品などを収集して作成されるSBOM。「動的(Dynamic)SBOM」とも呼ばれ、リアルタイムの動作を把握することができます。

CRAには、上記のようなSBOM作成における具体的な指針は示されていませんが、TR-03183は、SBOMに対して「ビルドプロセス中に利用可能だった情報、またはそれに相当する情報を含めること」を求めています。そのような意味では、ソフトウェアのビルドプロセス中に作成され、ビルドプロセスで利用できる情報が最も正確に反映される「ビルドSBOM」がSBOM作成における有力なアプローチと言えるでしょう。

おわりに

TR-03183は、CRAの具体的な要件が定まるまでの間、SBOM作成の基準として非常に有用なガイドラインです。このガイドラインを参考に、CycloneDXまたはSPDXによるSBOM作成の体制を今から構築しておくことで、将来的な規制にスムーズに対応できる準備が整うでしょう。

正式な整合規格が発表された際にも柔軟に対応できるよう、本ガイドラインで示された詳細な技術的要件を理解し、SBOM作成の精度を高めておきましょう。

※ CRA準拠のための整合規格はまだ確定しておらず、本稿はCRAのSBOM要件の準拠を保証するものではありません。