医療機関向けサイバーセキュリティ対策の効き方とは?:厚生労働省ガイドラインとランサムウェア攻撃から考える

はじめに

こんにちは、ディフェンシブセキュリティ部 セキュリティスタッフ課の小林 雅哉です。

本ブログでは、医療機関のサイバーセキュリティ対策をご担当されている皆様に向けて、厚生労働省が公開している「医療情報システムの安全管理に関するガイドライン第6.0版」を用いて「医療機関向けサイバーセキュリティに期待できる効果とは何であるか」を解説いたします。医療機関のサイバーセキュリティ対策が何に(どういったサイバー脅威、攻撃に)効果があるのか分からないといったご不安の声に本ブログが応えることができれば幸いです。

本ブログの流れ

まずは、アメリカ合衆国保健福祉省(HHS)による「Hospital Cyber Resiliency Initiative Landscape Analysis」※1に沿って医療機関を取り巻くサイバー攻撃の傾向と行動経過を解説いたします。次に、そのサイバー攻撃の行動経過に対して「医療情報システムの安全管理に関するガイドライン第6.0版」※2をマッピングし、医療機関向けサイバーセキュリティ対策の効果を示していきます。最後に、マッピング結果から医療機関向けサイバーセキュリティ対策の課題を示すと共に、弊社サービスにおける課題解決の例をご紹介いたします。

※1 Hospital Cyber Resiliency Initiative Landscape Analysis

https://405d.hhs.gov/Documents/405d-hospital-resiliency-analysis.pdf

※2 医療情報システムの安全管理に関するガイドライン第6.0版

https://www.mhlw.go.jp/stf/shingi/0000516275_00006.html

医療機関を狙うサイバー攻撃の傾向

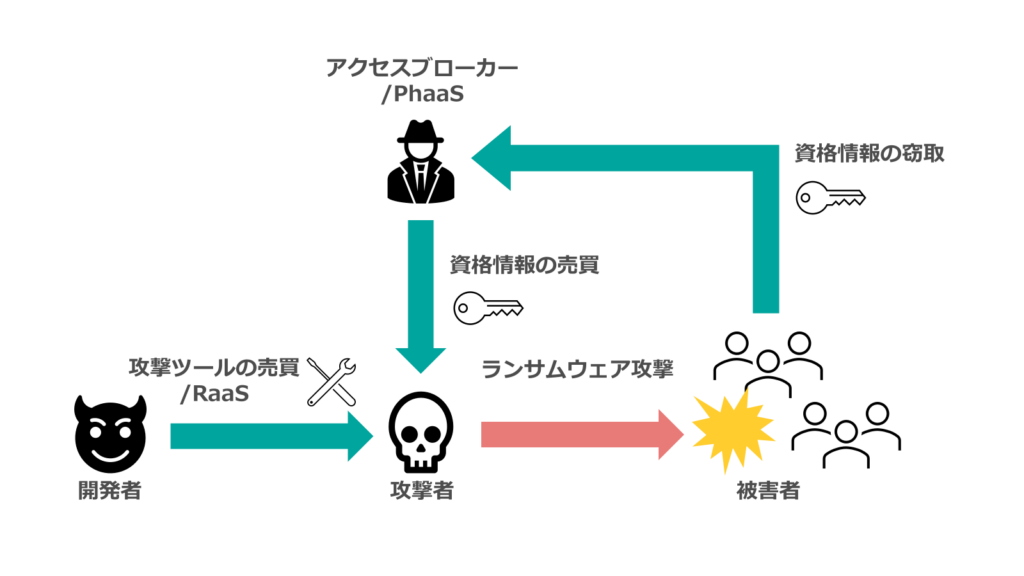

現在、医療機関に対して多発しているサイバー攻撃は「ランサムウェア攻撃」です。ランサムウェア攻撃では、RaaS(Ransomware as a Service)と呼ばれるビジネス化されたツールの利用が多く確認されており、これによりサードパーティー(ベンダー)が提供しているインターネット等外部ネットワーク接続機器(VPN機器など)の脆弱性を突くことで、医療システムへの侵入を果たしています。また、ランサムウェア攻撃の能力は年々向上しており、より速く、より賢く、より組織化されています。

・犯行時間の短縮

CrowdStrike社の調査※によると、初期侵入から横移動して侵害を拡大していくまでに、わずか1時間24分しか掛かっておらず、前年度(1時間38分)からの時間短縮に成功しています。時間短縮の要因には、正規のアクセス権限や組込ツール(武器の現地調達)の利用による検知や防御のすり抜けがあるとされています。

※Adversaries Go Hands-On in Japan: Know the Threat and Know the Solution

https://www.crowdstrike.com/blog/japanese-overwatch-adversary-insights

・アクセスブローカー(資格情報の売人)やPhaaS(Phishing as a Service)の増加

初期侵入の手間を分業化・委託することで、ランサムウェア攻撃の実行者(攻撃者)は、医療システムが持つサイバーセキュリティ対策の回避や停止といった質の高い攻撃に注力するようになっています。犯罪者が集い、やり取りを行うとされるダークマーケットは、この数年で増加傾向にあり、サイバー攻撃の分業や専門化をすることに十分な需要と報酬がある裏付けとなっています。

医療機関を狙うサイバー攻撃の行動経過

医療機関におけるサイバー攻撃の被害事例、医療分野における脅威インテリジェンスなどを分析したところ、ランサムウェア攻撃を代表とする破壊的な攻撃行為は、平均すると7つのステージを経ていることが分かりました。ステージごとのサイバー攻撃の概要は以下の通りです。

ステージ1 弱点偵察・・・偵察して弱点を探す

ステージ2 足場確立・・・攻撃を開始して足場を固める

ステージ3 支配拡大・・・横移動して足場を維持する

ステージ4 目標探索・・・攻撃目標を見つけ出す

ステージ5 権限昇格・・・特権管理システムを支配して権限昇格を行う

ステージ6 復旧妨害・・・バックアップなどからの復旧を妨害する

ステージ7 目標攻撃・・・マルウェアや管理者権限を利用してダメージを与える

医療機関サイバーセキュリティ対策の効果

ここからは、7つのサイバー攻撃の行動経過に対して「医療情報システムの安全管理に関するガイドライン第6.0版」をマッピングし、ガイドライン準拠でどのようなサイバー攻撃(脅威)のリスク低減に効果が期待できるのかを解説いたします。

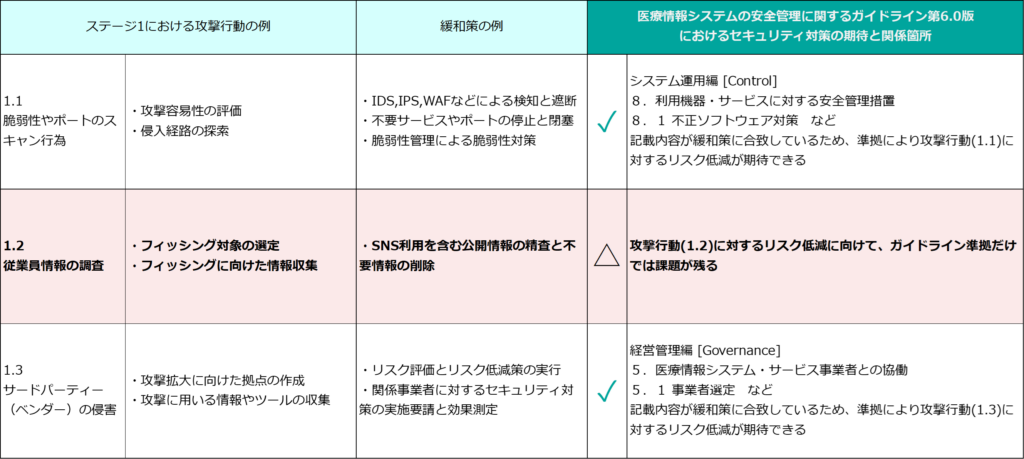

ステージ1 弱点偵察

「1.2 従業員情報の調査」のリスク低減には課題がありますが、その他のサイバー攻撃(脅威)行動についてはリスク低減の効果が期待できます。

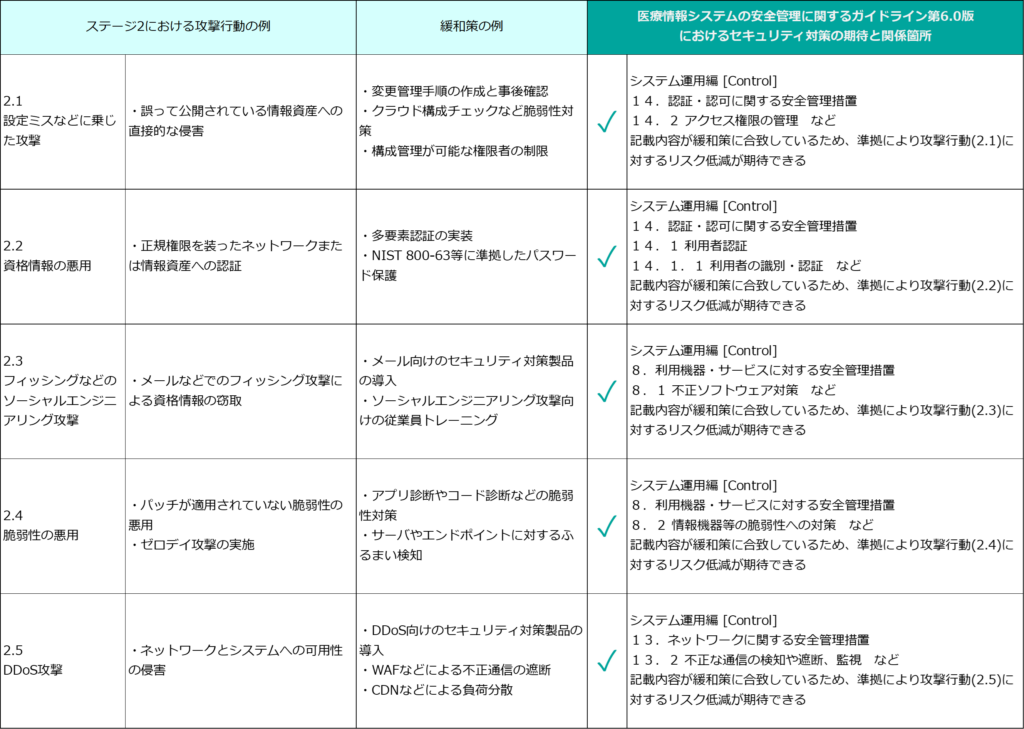

ステージ2 足場確立

特に課題はなく、想定できるサイバー攻撃(脅威)行動についてリスク低減の効果が期待できます。

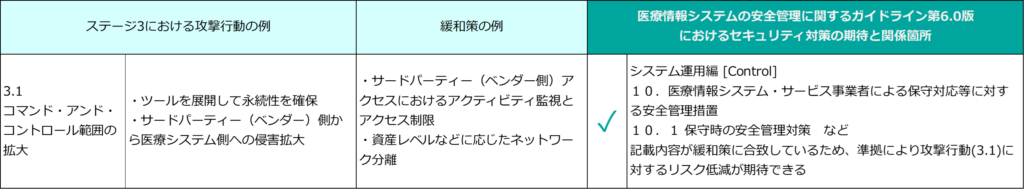

ステージ3 支配拡大

特に課題はなく、想定できるサイバー攻撃(脅威)行動についてリスク低減の効果が期待できます。

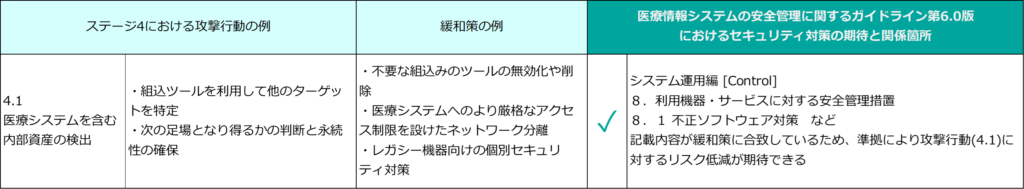

ステージ4 目標探索

特に課題はなく、想定できるサイバー攻撃(脅威)行動についてリスク低減の効果が期待できます。

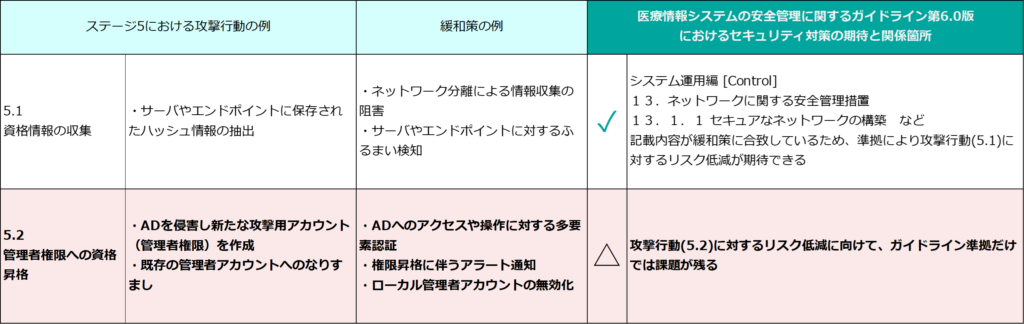

ステージ5 権限昇格

「5.2 管理者権限への資格昇格」のリスク低減には課題がありますが、その他のサイバー攻撃(脅威)行動についてはリスク低減の効果が期待できます。

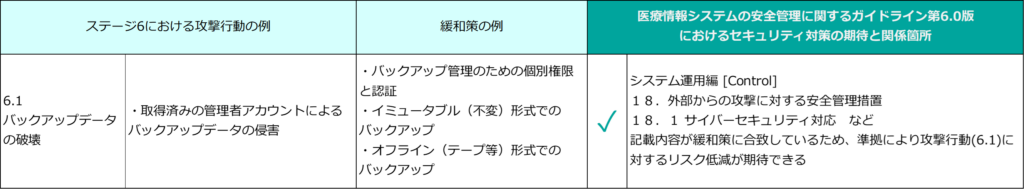

ステージ6 復旧妨害

特に課題はなく、想定できるサイバー攻撃(脅威)行動についてリスク低減の効果が期待できます。

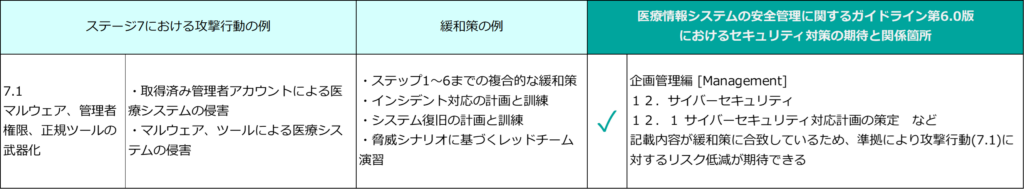

ステージ7 目標攻撃

特に課題はなく、想定できるサイバー攻撃(脅威)行動についてリスク低減の効果が期待できます。

医療機関サイバーセキュリティ対策の課題

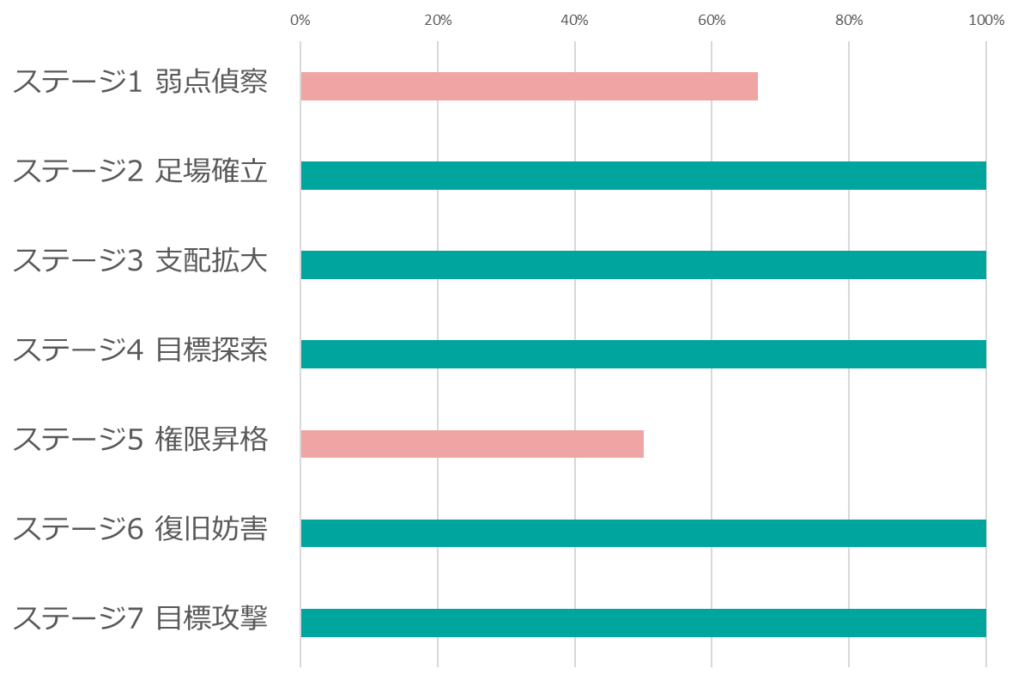

以下は前項でのマッピング結果を整理したものです。見込み効果のカバー率という観点では全7ステージのうち5ステージで100%のカバー率であるなど、「医療情報システムの安全管理に関するガイドライン第6.0版」においてのサイバーセキュリティ対策に見込める効果はとても高いことが分かります。

ただし、以下2点の攻撃行動についてはガイドライン上では関連性が薄いことから課題が残る可能性があり、各機関の状況に応じてガイドライン準拠とは別の対策検討を行う必要があります。

課題となりえる2点の攻撃行動

・ステージ1 弱点偵察(1.2 従業員情報の調査)

・ステージ5 権限昇格(5.2 管理者権限への資格昇格)

弊社サービスによる課題解決サンプル

ここでは、弊社サービスの「医療情報システムの安全管理に関するガイドライン」対応支援※1を用いた課題解決のサンプルをご紹介いたします。以下は、すでにガイドライン準拠は済んでいる上で、①残存する課題の洗い出し、②サイバーセキュリティ対策方針の策定、③タスク化 を行う際のサービスイメージ(成果例)を抜粋したものです。

- 残存する課題

例)攻撃行動(脅威)である「従業員情報の調査」に対するセキュリティ対策の実施 - サイバーセキュリティ対策方針

例)外部公開の「従業員情報」を把握してサイバー攻撃のリスクが高い情報は非公開とする

例)外部公開が必要な「従業員情報」がある場合はリスク低減が可能な代替策を講じる - タスク化

例)外部公開の「従業員情報」の把握

-ペネトレーションテスト(OSINT)※2による認識できていない公開情報の洗い出し

例)従業員情報の非公開化

-氏名の削除、氏名の匿名化(イニシャル等)、公開範囲の限定化(苗字のみ等)

例)情報公開における代替策の実施

-氏名を業務用メールアドレスに含めない(命名規則のランダム化等)

※1 弊社サービス「医療情報システムの安全管理に関するガイドライン」対応支援

https://gmo-cybersecurity.com/service/guideline/medical-system

※2 弊社サービス「ペネトレーションテスト」

https://gmo-cybersecurity.com/service/assessment

さいごに

医療機関向けのサイバーセキュリティ対策指針でもある「医療情報システムの安全管理に関するガイドライン第6.0版」は、ランサムウェア攻撃に対しても高い効果が見込めることが分かりました。具体的な対策方法は各機関の特性に応じますが、ガイドライン準拠によって多くのサイバー攻撃(脅威)行動はリスク低減が期待できます。

ただし、本ブログでも示した通りサイバー攻撃(脅威)行動は多岐に渡っており、同時に常に進化を続けているため、ガイドライン準拠だけではリスク低減に課題が残ることも事実です。これらについては、コンサルティングサービスやペネトレーションテストなどでの攻撃者の目線による検証と対策がもっとも効果的です。

弊社では、サイバーセキュリティ対策に特化した様々なエンジニアが在籍しております。お困りの際は、是非お気軽にご相談ください。

※本ブログはHHS公開の英文についての非公式翻訳を含んでいます。

※翻訳文と英文との差については英文が優先されます。

※当社は翻訳文への責任を負いません。