TRITONを使った攻撃者を新たな重要インフラ施設で検知

FireEyeの研究員が明らかにしたところによると、カスタマイズされたTRITON攻撃フレームワークを使用した攻撃者が新たな重要インフラ施設を標的にした。

ただし、少なくとも2014年から活動を続けていると見られる同攻撃者は、他の標的環境へのアクセスにも成功していると見られており、そのいくつかで現在も潜在している可能性もある。

TRITONについて

2017年に検出され分析された当時、TRITON(別名TRISIS)攻撃フレームワークは非常に注目を集めた。シュナイダーエレクトリックのTriconex安全計装システム(SIS)を標的として特別に設計され、サウジアラビアの石油化学工場において産業プロセスを自動停止させた際に検出された。

この独自の攻撃フレームワークが誰によって開発され使用されているのかは現在不明である(ただしFireEyeは、おそらくロシア政府所有の研究機関によって作成されたものだろうと主張している)。しかし1つだけ確かなことがある。この攻撃者は金銭目的の通常のハッカーや犯罪者ではないということだ。

この攻撃フレームワークを作成するために必要な技術リソースを見れば、十分な資金力のある国家が関係していることがわかる。また最初の攻撃では、SISシステムへのアクセス後すぐに攻撃フレームワークが展開されている。つまり、作成者はツールを事前に構築しテストしていたということだ。このことから、一般的に普及していないハードウェアやソフトウェアの入手が可能であったことがわかる。

「また、TRITONは独自プロトコルのTriStationを使用した通信をおこなうよう設計されていますが、これは公開された文書に存在しないものです。つまり攻撃者はこのプロトコルのリバースエンジニアリングを独自におこなったということです」と、FireEyeの研究員が当時指摘している。

TRITONフレームワークがすべてではない

FireEyeの研究員は、今回確認された侵入時に実際にTRITONが展開されたのかどうか、また生産プロセスの中断が生じたかどうかについては言及していない。

しかしFireEyeは、産業用制御システム(ICS)を狙った侵入を確認したり阻止したりするためにはIT/OTネットワーク内のITシステムにもっと注意を払う必要があることを、セキュリティ担当者やインシデント対応者に理解してもらおうと懸命である。

「攻撃者は一般に、攻撃ライフサイクルの全体あるいはほぼ全体にわたり、ITシステム上に広く足跡を残します」と語り、攻撃ライフサイクルのできるだけ早い段階で攻撃者を阻止するのが理想的であるとした。

また、多数ある既存のセキュリティツールやサービスを活用し、こういったシステムを防衛したり探索したりすることができる。

注目すべき点

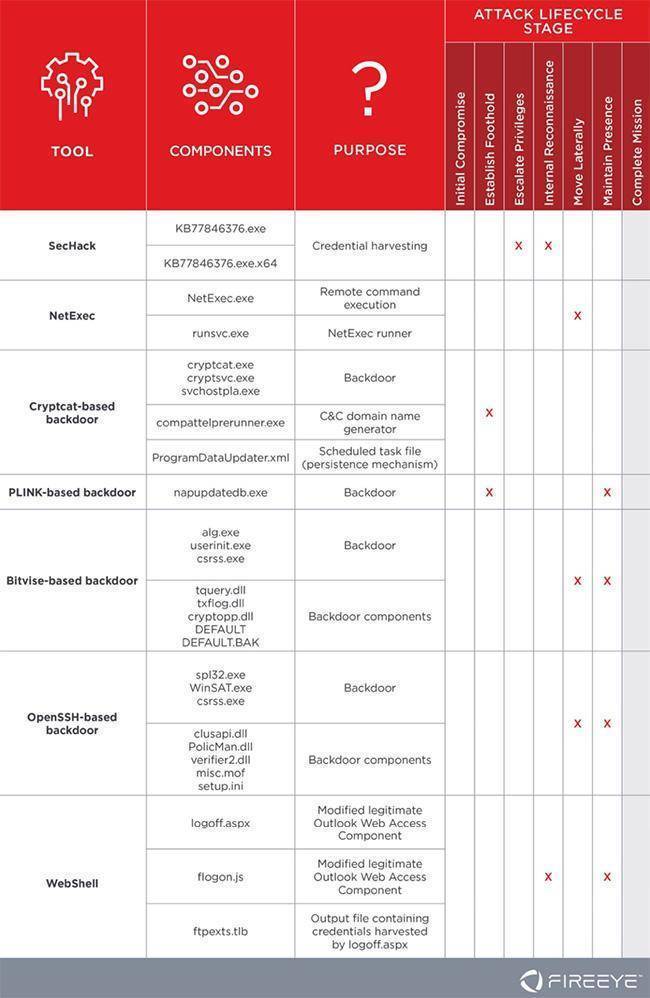

今回の攻撃では、攻撃者はよくあるツールとカスタムツールを組み合わせて使っており、ウイルス検出機能に悩まされたと見られる場合や重要な侵入段階に入った時にカスタムツールへと切り替えている。

「企業ネットワークに最初の足掛かりを築いた後、TRITONの攻撃者はOTネットワークへのアクセスを取得することに最も力を入れています。キーロガーやスクリーンショット取得ツールを使用したり、ファイルを閲覧したり、あるいは大量の情報を盗み出したりといった、スパイ行為に通常関連づけられるような行動は示していません。使用された攻撃ツールのほとんどは、ネットワークの偵察、水平移動、ターゲット環境内の潜在にフォーカスしたものでした」とFireEye研究員は話す。

攻撃者は存在を隠すために全力を尽くしている。正規のファイルに見えるようにファイル名を変えたり、残された攻撃ツール、実行ログ、情報抽出用に仕込んだファイル等を定期的に削除したりしている。

また、標的のTriconex SISコントローラへのアクセスを取得した後は、TRITONをうまく展開しようと試みる間アクセスを維持することだけに注力していたようだ。

「攻撃者は分散制御システム(DCS)への足掛かりを得ることができたのですが、そのアクセスを利用して工場オペレーションに関する情報を得たり、機密情報を盗み出したり、DCSコントローラに手を加えたり、あるいはプロセスを操作したりはしていません」とFireEye研究員は指摘する。

攻撃者はSISエンジニアリングワークステーション上で、TRITON攻撃フレームワークを使用してバックドアペイロードを配信することに集中し、悪意あるファイルの名前を変更し、標的のコントローラと業務時間外に(従業員に行為が発覚する可能性を減らすため)やり取りをおこなっている。

攻撃者は、SISエンジニアリングワークステーションへのアクセスを取得する前に、この標的ネットワーク内に1年近くいた。その存在はその間ずっと、気づかれなかったというわけだ。

そのため世の中にはTRITONの攻撃者による侵入を発見していない標的が他にもあると考えられ、FireEyeは不正アクセスのIoC(Indicator of Compromise)、検出ルール、さらに攻撃者(そして他の潜在的な攻撃者)による行動の形跡を確認する秘訣を公開している。

元記事: https://www.helpnetsecurity.com/2019/04/11/triton-attackers-detected-again/

執筆者: Zeljka Zorz

Managing Editor https://www.helpnetsecurity.com