ペネトレーションテストと脆弱性診断の違いとは?手法やベンダーの選び方を解説

本記事では、「脆弱性診断」と「ペネトレーションテスト」それぞれの意味や目的、実施方法の違いを解説します。セキュリティ対策にこれから取り組む場合や、脆弱性診断やペネトレーションテストを推進する際にご参考ください。

目次

ペネトレーションテストと脆弱性診断の違いとは

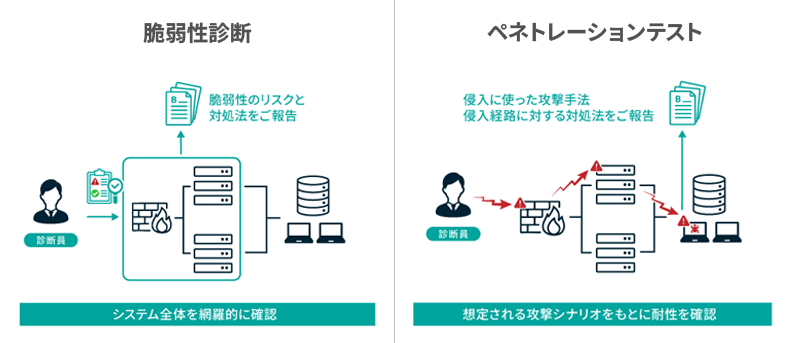

脆弱性診断が診断項目に沿って網羅的にシステムの脆弱性を評価することに対し、ペネトレーションテストは導入しているセキュリティソリューションの有効性の確認や、サイバー攻撃に対する耐性の確認を行うなど、脅威に対する対策状況を評価します。

脆弱性診断とは何か?

脆弱性診断とは、システムやアプリケーションに存在するセキュリティ上の弱点(脆弱性)を発見・評価するための検査です。OWASP Top10など、一般的に知られている攻撃手法や脆弱性を基準に、ツールによる自動診断や、専門エンジニアによる手動診断を組み合わせて実施されます。

例えると、脆弱性診断は「健康診断」のようなものです。大きな病気がなくても、定期的に検査することで小さな異常を早期に発見できます。

脆弱性診断を行うことで、攻撃される前にリスクを把握し、対策を講じることが可能になります。

ペネトレーションテストとは何か?

ペネトレーションテストとは、実際のサイバー攻撃を想定し、攻撃者の立場でシステムへの侵入を試みるテストです。単に脆弱性を見つけるだけでなく、それらを組み合わせることで最終的にどこまで侵害できるかを検証します。

1つの設定ミスは重大でなくても、複数を連鎖させることで管理者権限を奪取できるケースがあります。ペネトレーションテストは、こうした実被害につながるシナリオを明らかにできる点が特徴です。SOCやCSIRTの訓練としても活用され、組織全体のインシデント対応力を高める目的でも実施されます。

脆弱性診断の選び方・進め方を更に詳しく解説

なぜ脆弱性診断が必要なのか?どのように手法を選べばいいのか?といった疑問をお持ちの方へ向けて、その理由や方法を解説する資料です。

資料ダウンロードペネトレーションテストと脆弱性診断の比較

それぞれ目的や実施頻度、調査範囲が異なり、企業のセキュリティ状況に応じた選択が求められます。

| 脆弱性診断 | ペネトレーションテスト | |

|---|---|---|

| 目的 | 指定したシステムに対して脆弱性を網羅的に洗い出す。 | 攻撃者が脆弱性を悪⽤することで、目的を達成できるか実際に検証する。 |

| 手法 | OWASP TOP10やASVSなど⼀般的に既知となっている脆弱性を中⼼に、ツールによるスキャンまたはエンジニアによる手動診断で調査する。 | エンジニアが実際の攻撃を想定して、ツールや脆弱性の悪⽤、ソーシャルエンジニアリングなどで攻撃を試み、企業の機密情報まで到達できるか調査する。 |

| 診断結果 | 発⾒された脆弱性のリスク評価、脆弱性の詳細説明、今後の改善策。 | 想定した脅威のゴール達成までに至る侵入経路、攻撃手法、侵入に利用した脆弱性情報、今後の改善策。 |

| 推奨実施頻度 | 開発・アップデート後(可能な限り毎日自動スキャン推奨) | 年1~2回 |

ペネトレーションテストをおすすめするケース

ペネトレーションテストは、実際の攻撃を想定した訓練や検証を行いたい企業におすすめです。

例えば、SOCやCSIRTを設置している企業が、インシデント発生時の検知・初動対応・エスカレーションが適切に行えるかを確認する目的で実施されます。

また、経営層から「もし攻撃されたら、どこまで被害が広がるのか?」と問われた際に、事業インパクトを具体的に説明する材料としても有効です。

単なる脆弱性一覧ではなく、「どの経路で侵入され、どの情報が漏えいする可能性があるか」を示せるため、投資判断にもつながります。

いわば、ペネトレーションテストは「防災訓練」に近い存在です。火災報知器が正常に動くか確認するだけでなく、実際に避難経路を使ってみることで、問題点に気づけます。同様に、机上のセキュリティ対策だけでは見えない課題を洗い出せる点が大きなメリットです。

関連記事:ペネトレーションテストの費用は?価格相場や依頼時のポイントも解説

脆弱性診断をおすすめするケース

脆弱性診断は、システムに潜むリスク(脆弱性)の有無を広く把握したい企業に有効です。

特に、新しくWebサービスを公開したタイミングや、大規模な機能追加・システム更改の後には、脆弱性診断の実施が推奨されます。外部公開システムを運用する企業にとって、脆弱性診断は継続的に行うべき基本対策と言えるでしょう。

また、取引先や顧客からOWASP Top10や情報セキュリティサービス基準等のセキュリティ基準に対応した成果物を求められた際に、第三者による評価を提示することが可能です。

脆弱性診断は例えると「車の定期点検」です。毎日問題なく走っていても、ブレーキやタイヤの劣化には気づきにくいものです。定期的に点検することで、事故が起きる前に対処できます。

ペネトレーションテストと脆弱性診断の流れ

ペネトレーションテストと脆弱性診断は目的とゴールが異なるため、流れも大きく違います。

ペネトレーションテストの流れ

1.想定攻撃者の目的とゴールを決定

ペネトレーションテストは、まず想定する攻撃者像と目的(ゴール)を明確にすることから始まります。例えば「外部の攻撃者が顧客情報にアクセスできるか」「内部不正を想定し、管理者権限を奪取できるか」といった具合です。

2.攻撃シナリオの策定

次に、その目的を達成するための攻撃シナリオを策定します。これは、攻撃者がどのような手順で情報収集を行い、どの脆弱性を突いて侵入を試みるかを整理する工程です。

3.情報収集から侵入試行、権限昇格などの一連の攻撃

その後、公開情報やシステム構成に関する情報収集を行い、実際に侵入試行を開始します。侵入に成功した場合は、横展開や権限昇格を試み、どこまで被害が拡大する可能性があるかを検証します。

4.結果の報告と評価

侵入経路や利用した脆弱性、影響範囲、改善策をまとめた報告書が提出されます。

脆弱性診断の流れ

1.診断対象・範囲を決定

脆弱性診断は、まず診断対象となるシステムや範囲を明確にすることから始まります。Webアプリケーションのみなのか、サーバーやネットワーク機器も含めるのかによって、診断内容は変わります。

2.診断手法の決定と実行

診断手法は、対象システムの環境や診断したい深さに応じて、主に以下の3つから選択・組み合わせて実行します。

- リモート診断(外部からの診断)

インターネット経由で診断用サーバーから対象システムへアクセスし、検査を行う最も一般的な方法です。Webサイトや公開サーバーなど、外部(インターネット)からアクセス可能なシステムに対して、攻撃者の視点で脆弱性がないかをチェックします。 - オンサイト診断(内部からの診断)

エンジニアが実際にオフィスへ訪問する、あるいはVPNなどを利用して、組織の内部ネットワークに接続して診断を行う方法です。外部からは直接アクセスできない社内システムや、機密性の高い重要インフラ、ネットワーク機器の診断に適しています。 - ソースコード診断

動作しているシステムへのアクセスではなく、アプリケーションのプログラムそのものを解析する方法です。外部からの擬似攻撃では発見が難しい論理的なバグや、将来的に問題となりうるセキュリティ実装の不備を、根本から網羅的に洗い出すことが可能です。

3.結果と報告、評価

診断手法が決まったら、ツール診断やエンジニアによる手動診断を実施し、検出された脆弱性をリスク評価します。最終的に、再現手順・影響範囲・具体的な対策案を含む報告書が提出されます。

関連サービス:脆弱性診断・ペネトレーションテスト サービス

ペネトレーションテストと脆弱性診断のベンダーの選び方

1.テストの目的と攻撃シナリオを明確に説明できるか

ペネトレーションテストは、診断を担当するエンジニアのスキルや経験に大きく依存します。そのため、ベンダー選定では「どのような目的・攻撃シナリオでテストを行うのか」を具体的に説明できるかを必ず確認しましょう。

2.レッドチーム演習の経験やWebアプリ以外の侵入経験を確認

Webアプリケーションだけでなく、ネットワークやクラウド、Active Directoryなど、幅広い侵入経験やレッドチーム演習の実績があるかも重要なポイントです。

3.診断実施する担当者の実績を確認

診断件数や業界(金融・EC・製造業など)、Webアプリケーション、クラウド、ネットワークといった対応領域の幅を確認しましょう。保有資格などの客観的な指標も有効です。例えば、OSCP、CISSP、CEH、GXPNなどは、一定水準以上の知識や技術力を有していることを示します。

4.報告書の質

報告書サンプルを取り寄せ、要件とマッチしているか、報告書の質を事前に確認しましょう。

報告書に侵入ルートが時系列やシナリオ形式で整理されており、再現手順や証跡が分かりやすく記載されているか、改善提案が現実的かどうかがポイントです。

脆弱性診断を依頼する時にベンダーを選ぶコツとは?

1. 診断項目

どの脆弱性を対象に診断するのかは必ず確認すべきポイントです。一般的な脆弱性だけでなく、認証・認可、セッション管理、入力値チェックなど、自社システムの特性に合った診断項目が含まれているかを確認しましょう。項目が曖昧な場合、期待した診断が受けられない可能性があります。

2.診断方法とそれぞれの割合

ツール診断と手動診断の割合を確認しましょう。脆弱性診断は、それによって精度や診断の深さが変わります。

例えば、ツール診断のみの場合、広範囲を短時間で確認できますが、誤検知や見逃しが発生しやすくなります。一方、手動診断を組み合わせることで、ツールでは検出しにくい問題も発見可能です。

3.ビジネスロジックを加味した診断に対応しているか

技術的には問題がなくても、業務フロー上の不備から不正操作が可能になるケースがあります。例えば「本来は実行できない操作が手順次第で可能になる」といった問題です。業務仕様を理解したうえで診断できるかは、実被害を防ぐうえで重要な観点です。

4.再診断の可否と追加費用

脆弱性修正後に再診断ができるか、また追加費用が発生するかも確認しましょう。再診断が前提に含まれていない場合、修正後の安全性を確認できないことがあります。契約前に条件を明確にすることが重要です。

5.報告書の質

診断結果は報告書として残るため、その品質は非常に重要です。例えば、誰が見ても再現できるレベルで、手順や条件が明記されているかを確認します。また、対応面についても、「対策が必要」といった抽象的な表現ではなく、実装レベルでの修正案が示されているかがポイントです。

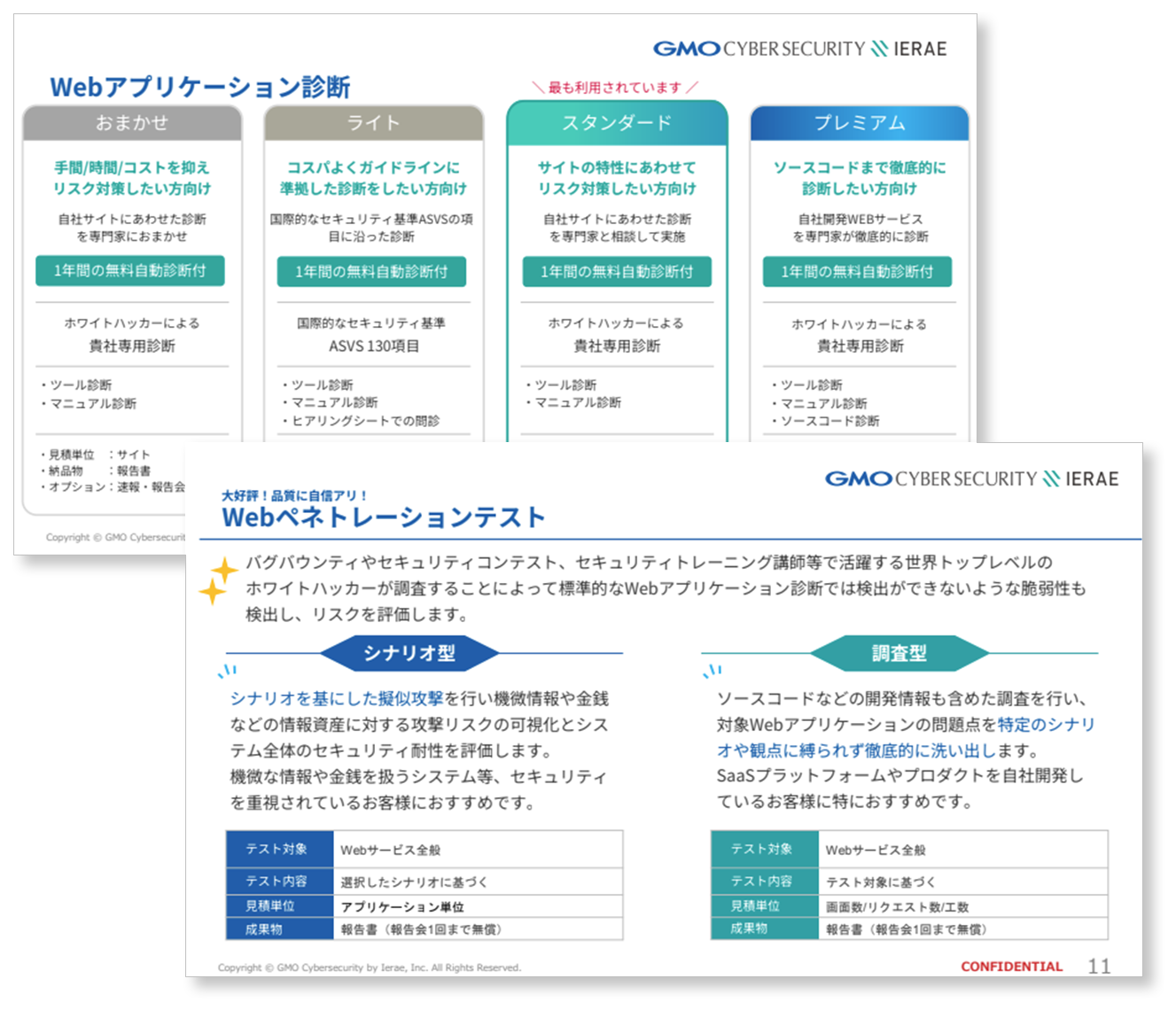

セキュリティ診断サービス資料をまとめてダウンロード

脆弱性診断、ペネトレーションテストをはじめとするセキュリティ診断サービスの選び方や、GMOイエラエがご提供するサービス内容の詳細はこちら。

資料ダウンロード監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。