WordPressの脆弱性を放置すると危険?テーマやプラグインのセキュリティ対策も解説

WordPressは世界で最も利用されているCMSであり、便利で扱いやすい一方、攻撃者から狙われやすいという側面があります。本体の不具合だけでなく、テーマやプラグインの脆弱性が原因で、サイト改ざんや情報漏えいなどの重大な被害が発生するケースも少なくありません。

本記事では、WordPressに潜む代表的な脆弱性と、放置すると起きるリスク、そしてサイトを安全に保つための具体的なセキュリティ対策をわかりやすく解説します。

この記事はこんな方におすすめ

- WordPressサイトの管理者様

- WordPressサイトを制作する方

- WordPressで発生する脆弱性の対策を知りたい方

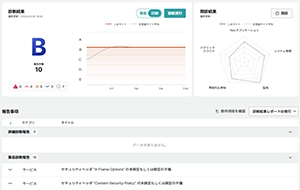

WordPressサイトの脆弱性診断に対応 ネットde診断 ASM

目次

WordPressの脆弱性とは何か

脆弱性とは、攻撃者が悪用できる「システム上の弱点」のことを指します。WordPressでは本体・テーマ・プラグインといった複数の要素で構成されており、そのどこにでも脆弱性が発生する可能性があります。特にWordPressは世界のCMS市場でシェアNo.1を誇るオープンソース CMS であり、全世界で43%のシェアを誇っています 。

このように多くの企業・個人ユーザーが利用しているため、攻撃者からの標的になりやすいという特徴があります。攻撃者はWordPressの古いバージョンや更新されていないプラグインを探し、脆弱性を突いてサイト改ざんや情報漏えいを狙います。

GMOサイバー攻撃ネットde診断 ASMでの脅威検知の結果では、サポート終了のソフトウェア利用など「バージョン管理の不備」があった高リスクの脅威検知のうち、全体の約1割がWordPressのプラグインやテーマとなっています。

WordPressを安全に運用するには、本体だけでなくテーマやプラグインも含めた包括的なセキュリティ対策が欠かせません。

WordPress本体の脆弱性

WordPress本体とは、管理画面や記事投稿機能、ユーザー管理など、CMSとしての基盤機能を提供する「コア部分」を指します。WordPress本体は世界中の開発者が参加して改良が続けられており、基本的には高い品質で保守されています。しかし、ソフトウェアである以上、脆弱性がゼロになることはありません。実際にWordPress 6系以降でも、CVSS(共通脆弱性評価システム)のスコアが中程度(Medium)以上の脆弱性が報告されています。

例えば、WordPress 6.0~6.5.4など複数バージョンに影響するStored XSSの脆弱性(CVE‑2024‑31111)は、CVSS 6.5(Medium)と評価されています。

WordPress本体の脆弱性は、公式が迅速にパッチを提供するケースが多いものの、更新が遅れればその間に攻撃を受けるリスクが存在します。常に最新バージョンへ更新し、マイナーアップデートも適用しておくことが非常に重要です。

プラグインの脆弱性

WordPressの機能拡張を担うプラグインは便利な反面、その品質やセキュリティレベルは開発者ごとに大きく異なります。すべての開発者がセキュリティを十分考慮して設計しているわけではなく、入力値の検証不足による XSSやSQLインジェクション、権限チェックの欠落といった脆弱性が発生することがあります。

WordPress.org の公式リポジトリでは基本的なコードレビューは行われますが、脆弱性診断まで完全に行われているわけではありません。そのため、人気プラグインでも脆弱性が報告されるケースは珍しくありません。

また、長期間更新されていないプラグインを使い続けることは、適切にセキュリティパッチ適用が行われていない可能性があるため注意が必要です。

テーマの脆弱性

公式で配布されているデフォルトテーマ(Twenty Twentyなど)

WordPressの公式テーマ(Twenty Twentyシリーズなど)は、WordPress.orgが開発・保守しており、一般的な投稿テーマより安全性が高いとされています。しかし、公式テーマであっても過去に脆弱性が発見された例があります。例えば、公式のテーマTwenty Fifteenでは古いjQueryのコードを使い、DOM-based XSS を起こす脆弱性が見つかりました(CVE-2015-3429)。

公式テーマは更新頻度が高く迅速に修正されますが、利用者がアップデートを適用しなければ安全にはなりません。「公式だから安全」と過信せず、常に最新状態で使うことが重要です。

商用テーマ(販売サイトで購入するもの)

商用テーマはデザイン性や機能性の高さが魅力ですが、開発者や販売元のセキュリティ基準が統一されていないことが課題です。

テーマ販売サイトでは、必ずしもコードの安全性チェックを徹底しているとは限らず、脆弱性が残ったまま販売されたり、販売元が開発を終了しているにもかかわらず、テーマだけ販売し続けるケースもあります。その場合、脆弱性が修正されず放置されるため、長期的な利用は大きなリスクとなります。

購入時はレビュー、開発履歴、更新頻度を必ず確認し、長期間メンテナンスされていないテーマの使用は避けるべきです。

独自テーマ(自社専用に制作されたもの)

自社または外部制作会社に依頼して作成した独自テーマは、ビジネス要件に合わせて柔軟に構築できる反面、セキュリティ面の仕様が不足していることが多くあります。

特に外部委託の場合、デザインや機能要件は明確でも、セキュリティ要件は含まれていない場合があります。また、自社でテーマを開発した場合でも、担当エンジニアがセキュリティを十分理解していないと、入力値のチェック漏れや権限管理の不備などが生じやすくなります。独自テーマは便利ですが、公開前と公開後の定期的な脆弱性診断を行い、安全性を確認することが不可欠です。

ミドルウェアの脆弱性

WordPressはPHP・Webサーバー(Apache/Nginx)・データベース(MySQL/MariaDB)などのミドルウェア上で動作しているため、これらに脆弱性があるとWordPress本体に問題がなくても不正侵入や情報漏えいが発生します。ミドルウェアの脆弱性はサーバー乗っ取りやデータ流出につながりやすく、緊急のパッチ適用やWAF・アクセス制限などの防御が重要です。

WordPressの脆弱性を放置するとどうなるか

不正アクセス・改ざん

WordPressの脆弱性を放置すると、場合によっては管理者権限を奪われる可能性があります。例えば2025年5月には、人気のWordPressテーマで、認証なしで管理者権限を奪取できる脆弱性が発見されています。管理画面へ不正ログインされると、サイト全体を乗っ取られ、トップページや記事がフィッシングサイトやマルウェア配布ページに書き換えられることがあります。改ざんに気づかず運営を続けると、訪問者の被害にもつながり、サイトの信用を大きく損ないます。

マルウェア感染・バックドア設置

脆弱性を悪用されると、攻撃者によりサーバー内へマルウェアやバックドア(隠しアクセス用プログラム)が設置されることがあります。一度侵入を許すと、表面的に問題がなくても内部に不正プログラムが残る場合があり、継続的にシステムが乗っ取られ続ける危険があります。最悪の場合、サーバーがボットネットの一部として悪意ある通信に利用され、他社への攻撃の踏み台にされる恐れもあります。

情報漏えい・データ流出

問い合わせフォームの内容やユーザーの個人情報がWordPressに保存されている場合、脆弱性を突かれるとこれらのデータが外部に漏えいする可能性があります。特にメールアドレス、氏名、住所などの個人情報が流出した場合、企業として重大な責任問題となり、法的な対応や顧客への説明、補償など、多大なコストや労力が必要になるケースもあります。

ビジネスへの悪影響

改ざん・情報漏えい・マルウェア感染などのインシデントが発生すると、企業は被害の内容や規模によって公表義務が発生することがあります。公表後はブランド価値が低下し、アクセス数や売上が減少するなど、ビジネスに大きな影響を与えます。また、復旧対応や再発防止策の実施にはコストも発生するため、結果的に大きな損失につながりやすく、早期のセキュリティ対策がより重要となります。

脆弱性診断の選び方・進め方を詳しく解説

なぜ脆弱性診断が必要なのか?どのように手法を選べばいいのか?といった疑問をお持ちの方へ向けて、その理由や方法を解説する資料です。

資料ダウンロードWordPressサイトのセキュリティ対策をして安全な状態を保つには

サイト公開前のWordPress環境全体の脆弱性診断

WordPressサイトを制作会社に依頼して構築した場合、納品物にはデザインや機能要件は含まれていても、セキュリティ診断が標準で含まれているケースは多くありません。プラグインも開発者の設計次第でリスクが残ることがあり、「公式だから安全」「有料だから安全」とは限りません。

また、自社でエンジニアが構築した場合でも、必ずしもセキュリティを十分意識しているとは限らず、権限管理の不備や入力値検証の漏れなどが発生することがあります。そのため、サイト公開前にはテーマ・プラグイン・WordPress本体を含めた「環境全体の脆弱性診断」を実施することが重要です。

サイト公開前に脆弱性診断を行うことで、被害を事前に防ぎ、運用開始後のトラブルを減らすことができます。

メンテナンスされていないプラグインを導入しない

数年間アップデートされていないプラグインは、脆弱性やWordPressとの互換性の問題が放置されたままになっていることがあります。利用者が多くても更新が止まっているプラグインは危険で、攻撃者が標的として選ぶケースもあります。導入前には最終更新日や開発状況、サポート体制を必ず確認し、更新が途切れているプラグインは避けるようにしましょう。

WordPress本体やプラグインの自動更新設定

WordPress本体やプラグインの更新は、セキュリティ対策の中でも最重要項目です。更新を放置すると脆弱性が残ったままとなり、攻撃を受けやすくなります。WordPressではマイナーアップデートに関して自動更新が推奨されており、設定すれば更新漏れを防止できます。

ただし、プラグインやテーマのアップデートは依存関係や互換性の問題で不具合が起こるケースがあるため、更新前に自動バックアップを取得しておくことが望ましいです。バックアップ環境を整えることで、不具合が起きても元の状態へ戻せるため、安全に更新作業を進められます。

プラグインの脆弱性情報収集

プラグインは脆弱性が発見されても、利用者に通知されないことが多いのが実情です。プラグイン作者がすぐに修正アップデートを提供するとは限らず、ユーザー側が積極的に情報を収集する必要があります。

信頼性の高い脆弱性情報源としては、JVN(Japan Vulnerability Notes)、CVEデータベース、JPCERT/CCなどが挙げられます。更新状況や脆弱性の有無を定期的に確認し、危険なプラグインは使用を避け、代替手段を検討することが大切です。

定期的な脆弱性診断

WordPress本体やプラグイン、テーマはアップデートにより新たな機能が追加されるため、そのたびに新しい脆弱性が発生する可能性があります。脆弱性診断はツールによって毎日自動スキャンすることが理想ですが、最低でも四半期に1回は実施することを推奨します。外部ベンダーへ都度依頼すると時間やコストがかかるため、自社で診断ツールを導入し継続的に安全性を確認する体制や運用の仕組みを整備することが重要です。

定期的なアカウント管理

WordPressを複数の人が運用している場合、利用していないアカウントが放置されていることがあります。退職者や制作会社に発行したアカウントをそのまま残しておくと、仮にアカウント情報が漏洩した場合に気づきづらく、不正アクセスのリスクが高まります。

定期的に使用状況を確認し、不要アカウントは無効化または削除することが必要です。

アカウントの使い回しも避けるべきです。1つのログイン情報を共有してサイトの編集を行うことは、管理がしやすいように見えますが、不正アクセスがあった際に原因が特定しづらくなります。

また、1つの管理者アカウントが乗っ取られた場合、誰もログインできなくなる危険性もあります。アカウント管理はセキュリティ確保の基本です。定期的な見直しを行いましょう。

管理画面、ログインページのIP制限、画像認証や二段階認証を入れる

WordPressの管理画面やログインページには、社内や特定のネットワークからしかアクセスできないようにIP制限をかけることで、攻撃者がログインを試みるリスクを大幅に減らせます。

画像認証(CAPTCHA)や二段階認証(2FA)を導入すれば、パスワードが漏えいした場合でも不正ログインのリスクを限りなく少なくすることが可能です。

WAFを導入し、監視体制を整備する

WAF(Web Application Firewall)は、Webサイトに対する攻撃を検知・遮断する仕組みで、WordPressを運用するうえで非常に効果的な防御手段です。代表的な攻撃である XSS、SQLインジェクション、RCE(リモートコード実行)など、脆弱性を悪用した攻撃を自動的にブロックします。

また、サイト改ざんや不正ログインの兆候を早期に検知できるため、攻撃の被害を最小限に抑えることができます。WordPress本体やプラグインの脆弱性がパッチ提供前であっても、WAFがあれば脆弱性に関する攻撃の通信を遮断する防御ルールが提供されることがあり、リスクが低減されます。

近年はクラウド型WAF(AWS WAF、Cloudflare、SiteGuard、Akamai など)が一般的で、サイトに導入するだけで高度なセキュリティ対策を実現できます。特にWordPressは攻撃対象として狙われやすいため、WAF導入はほぼ必須といえるレベルの対策です。

関連サービス:WAF運用の課題、放置していませんか?WAFの自動運用サービス WAFエイド

WordPress以外のミドルウェア類のアップデートも定期的に行う

WordPressはPHP、Webサーバー(Apache/nginx)、データベース(MySQL/MariaDB)など複数のミドルウェアを組み合わせて動作しています。これらに脆弱性がある場合、WordPressとは関係なく攻撃を受ける可能性があります。WordPressの対策だけでは不十分であり、サーバー環境全体の定期的なアップデートが欠かせません。

脆弱性が発見された時の対処法

WordPress本体に脆弱性があった場合の対処法

WordPress本体で脆弱性が発見された場合は、原則として公式から提供される修正パッチを適用することで解消できます。基本的に脆弱性が影響しないバージョンへのバージョンダウンは推奨されておらず、古いバージョンにも脆弱性が残っている可能性があるため危険です。修正パッチが公開され次第、迅速にアップデートを行い、安全な状態を維持することが重要です。

WordPress本体の修正パッチが出る前に脆弱性が発見されたら?

WordPress本体の脆弱性が公表されたにもかかわらず、修正パッチがまだ提供されていない場合に備えて、WAFを導入しログ監視体制を整備しておきましょう。WAFはゼロデイ攻撃に対しても一定の防御効果があり、不正アクセスを未然に防げる可能性があります。

また、WordPressはPHP・DB・Webサーバーなど複数のミドルウェア上で動作するため、WordPress以外の部分で生じる脆弱性も合わせて対策が必要です。そのため、本体のパッチ待ちだけに依存せず、サーバー環境全体を最新の状態に保つ運用が現実的で効果的です。

プラグインやテーマに脆弱性があった場合

プラグインやテーマで脆弱性が発覚した場合は、まず更新が提供されていないか確認します。修正版が出ていれば速やかにアップデートしてください。

もし修正が提供されていない場合は、安全が確認できるまで当該プラグイン・テーマを無効化するか、代替のものを検討する必要があります。

ミドルウェアに脆弱性があった場合

WordPressのミドルウェア(PHP、Apache/Nginx、MySQLなど)に脆弱性が見つかった場合は、対象バージョンと深刻度を確認し、修正版が公開されていれば迅速にアップデートします。

WordPressの動作環境に影響を及ぼす可能性もありますので、利用中のWordPressのバージョンや動作環境を確認し、場合によっては同時にWordPressのアップデートを行うことも検討しましょう。

WordPressのセキュリティ対策は、定期的なメンテナンスと脆弱性診断が重要

WordPressを安全に運用するためには、本体だけでなくテーマやプラグイン、さらにサーバー全体を含めた総合的なセキュリティ対策が必要です。WordPressは攻撃者から狙われやすいため、日頃からアップデート、WAFの導入、ログ監視、定期的な脆弱性診断を実施しましょう。こうした取り組みが安全なサイトを維持することにつながります。

WordPressサイトの脆弱性診断に対応 ネットde診断 ASM

ネットde診断は、月額4万円からWebアプリケーション、ネットワークの脆弱性診断ができるツールです。 サービス資料では、診断範囲の診断結果のイメージをご確認いただけます。

資料ダウンロード監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。