マルウェアとは?被害事例や企業が取るべき対策を解説

マルウェア対策は企業にとって非常に重要な施策の一つです。近年は、リモートワークの普及や、仕事においてPCの利用が増えている影響で、マルウェアの被害も拡大・深刻化している傾向があります。

マルウェア対策は、企業にとって直接の利益を生む活動ではない一方で、対策が不十分だと多大な不利益を被ることになります。本記事では、マルウェアの概要や種類、コンピューターウイルスとの違いのほか、どのようにマルウェア対策を進めればいいのか、記載していきます。

目次

マルウェアとは

マルウェアは、悪意のある(malicious)とソフトウェア(software)を合わせた造語で、ユーザーのコンピューターやネットワークに被害を与えることを目的として作成されたソフトウェアの総称です。

マルウェアには、システムを破壊する、情報を盗む、操作不能にするなど、様々な目的で作成されています。一般的に、標的型メール攻撃や不正なウェブサイトにアクセスした際に感染し、コンピューターに侵入します。特に、個人や企業のデータを標的とするケースが多く、個人情報や機密情報が流出するケースが多々あります。

マルウェア対策としては、信頼できるウイルス対策ソフトウェアをインストールし、システムの更新を怠らないことが重要です。また、不審なリンクやメールを開かないという基本的な対策も非常に効果的です。

マルウェアとウイルスの違い

マルウェアとウイルスは混同されがちですが、両者には違いがあります。前項で記載の通り、マルウェアは悪意を持って作られたすべてのソフトウェアを指す広い概念です。これにはウイルスだけでなく、ランサムウェアやトロイの木馬、ワーム、スパイウェアなどが含まれます。

このように、マルウェアは包括的なカテゴリーであり、ウイルスはその中の一つの形態として位置付けられています。

サイバー犯罪者がマルウェアを使う目的

サイバー犯罪者がマルウェアを使う目的は、主に利益を得るためです。具体的には、以下のような方法で悪用されることが多いです。

一つは、ランサムウェアと呼ばれる手法です。犯罪者は被害者のファイルを暗号化し、解読キーを渡す代わりに金銭を要求します。これにより、企業や個人が大きな被害を受けます。

次に、トロイの木馬やスパイウェアを使って、パスワードやクレジットカード情報などの個人情報を盗むケースもあります。この情報はダークネットと呼ばれるインターネット上で売買され、不正利用される危険があります。

企業に対するサービスの妨害という目的でマルウェアを感染させるケースもあります。例えば、マルウェアを感染させサーバーを乗っ取ることで、DDoS攻撃(分散型サービス拒否攻撃)を行い対象のアプリケーションやWebサイトのダウンを狙うこともあります。

このように、マルウェアを用いることで、不正な利益の獲得や企業活動への妨害が行われるため、世界中の国においてマルウェア対策は重要になっています。

マルウェアの種類

マルウェアにはさまざまな種類があり、それぞれ異なる方法で攻撃を行います。代表的なものを以下に挙げます。

- コンピューターウイルス

コンピュータープログラムに自己複製し、他のプログラムやファイルに感染します。ユーザーの操作で広がることが多く、システム全体を混乱させます。 - ワーム

自己複製する点ではウイルスに似ていますが、ユーザーの操作を必要とせず、自動的にネットワークを通じて拡散します。 - トロイの木馬

その挙動から、ギリシャ神話の『トロイの木馬』がそのまま語源となっているマルウェアです。一見無害なソフトウェアに見えますが、実際にはシステムにバックドアを開け、攻撃者が遠隔操作できるようにします。 - ランサムウェア

被害者のデータを暗号化し、解除のために身代金を要求するマルウェアです。企業や個人に大きな経済的被害をもたらします。 - スパイウェア

実際のスパイのようにユーザーの行動を監視・ロギングすることで、個人情報や機密情報を盗むことを目的としたマルウェアです。 - アドウェア

Advertise(広告)+Softwareの造語です。ユーザーの意図しない広告を表示し、クリックさせることで広告収入を得るタイプのマルウェアが存在します。

マルウェアの感染経路

マルウェアがシステムに感染する経路は多岐にわたります。以下は、代表的な感染経路です。

メールの添付ファイル

最も一般的な感染手段の一つです。攻撃者は、マルウェアが埋め込まれたファイルをメールに添付し、ユーザーにそれを開かせようとします。添付ファイルを開くと、マルウェアがシステムにインストールされることがあります。

不正なWebサイトやリンク

攻撃者は、悪意のあるウェブサイトやリンクを通じてマルウェアを配布します。ユーザーが不注意にクリックすると、マルウェアが自動的にダウンロードされ、コンピューターに感染します。特に、セキュリティ証明書(HTTPS)がない、あるいは不適切なドメイン名を使用しているなど、信頼性の低いサイトには注意が必要です。

USBメモリや外部デバイス

外部デバイスを使用してマルウェアを広げる手法もよく使われます。感染したUSBメモリや外部ハードディスクをシステムに接続すると、マルウェアがシステム内に侵入します。また、マルウェアが感染したPCに接続された外部デバイスを使いまわしていると、知らず知らずのうちに感染している事例もあるため、共有デバイスの使用には注意が必要です。

ソフトウェア・機器の脆弱性

攻撃者は、ソフトウェアやネットワーク機器などの脆弱性を利用して、マルウェアをシステムに侵入させます。セキュリティパッチが適用されていないシステムは、特に攻撃に対して脆弱です。定期的なアップデートや脆弱性チェックが何よりも重要です。

ファイル共有ソフトやネットワーク

ピアツーピア(P2P)ネットワークなどのファイル共有サービスも、マルウェアの感染源となることがあります。不正なファイルや違法なダウンロードを通じて、知らぬ間にマルウェアをダウンロードしてしまうリスクがあります。

マルウェアに感染した時の症状

マルウェアに感染すると、システムやデバイスにさまざまな異常が発生します。以下は、代表的な症状の例です。

- パフォーマンスの低下

マルウェアがシステムリソースを消費するため、パソコンやサーバーの動作が極端に遅くなることがあります。特にCPUやメモリの使用率が異常に高くなることが特徴です。 - 不審なポップアップ広告

ウェブブラウザやデスクトップに、不正な広告が頻繁に表示される場合があります。これは、アドウェアやスパイウェアによる感染の可能性があります。 - 予期しないファイルの消失や変更

マルウェアはファイルを削除したり、名前を変更したりすることがあります。特に、ランサムウェアによってファイルが暗号化され、アクセスできなくなることがあります。 - データの外部流出とネットワークトラフィックの上昇

PCやシステムに保存していた様々なデータがインターネット上に流出します。また、外部にデータが流出する際に、マルウェアが外部の攻撃者と通信することで、ネットワークのトラフィックが急増することがあります。これにより、インターネット接続が遅くなることや、システム全体が不安定になることがあります。

マルウェアの被害事例

遠隔操作事件

2012年に日本で起きた事件で、マルウェアの『トロイの木馬』により引き起こされています。

インターネット電子掲示板にマルウェアへのリンクが貼られており、このリンクをクリックするとマルウェアに感染してPCが遠隔操作される仕組みです。結果、パソコンが遠隔操作され、これを踏み台として少なくとも13件の襲撃や殺人などの犯罪予告が行われました。複数の逮捕者も出ています。

Emotetによる個人情報流出

Emotetとは、メールアカウントやメールデータなどの情報を窃取するマルウェアです。窃取したメールアカウント情報を利用して、さらに被害を拡大させる特徴を持っています。大手通信会社において、業務PCがEmotetに感染し、当該の端末に保存されていたメールアドレスが流出しています。これによって取引先のメールアドレス等が流出しただけでなく、流出したアドレスや取引先名を装って第三者に攻撃メールが送信されてしまった事例があります。

WannaCry感染による事例

WannaCryとは、2017年に大流行したランサムウェアで、WindowsOSの脆弱性をついてデータの暗号化を試みるマルウェアです。感染するとPCのデータが暗号化され、身代金を払わないと暗号化が解除できない仕組みになっています。大手自動車メーカーで感染が確認され、収束までに3日間を要し、その間生産ラインを停止せざるを得ないという状況に陥りました。約1,000台の自動車が生産できず、大きな被害を受けています。

マルウェア被害の対策方法

ランサムウェアから組織の重要な情報を守るためには、多層的な防御体制を構築することが不可欠です。中でも、「監視」「検知」「遮断」という3つの要素を連携させた仕組みを整備することが重要となります。

エンドポイントでの監視と検知・遮断

端末レベルでのセキュリティ対策として、EDR(Endpoint Detection and Response)が有効です。EDRは、従来型のマルウェア対策ソフトでは検知困難な未知の脅威や、OSの脆弱性を突く攻撃などをリアルタイムに検知し、遮断します。

具体的には、EDRは端末上で実行されるプログラムの挙動を監視し、不審なプロセス起動、ファイルシステムへの不正なアクセス、レジストリの改ざんなどを検知します。 また、脅威を検知した場合には、自動的に隔離、遮断などの対応を行い、被害の拡大を最小限に抑えます。

ネットワークレベルでの監視と検知・遮断

ネットワークレベルでは、次世代ファイアウォール(NGFW)やUTM(統合脅威管理)を導入し、外部からの不正アクセスや不審な通信を監視・検知・遮断することが有効です。これらはネットワークを通過するトラフィックを監視し、マルウェアの侵入経路として悪用されることが多い、不審なポート番号やプロトコルを利用した通信を遮断します。また、既知のマルウェアの通信先や、悪意のあるドメインへのアクセスをブロックすることで、感染リスクを低減します。

さらに、ネットワークの異常なトラフィックや不審なアクセスを検知するために、ネットワーク型IDS/IPSといったネットワーク監視システムを導入することも有効です。

これらを活用し、ログを定期的に分析することで、潜在的な脅威を早期に発見し、適切な対策を講じることができます。

ログの取得やアラートへの対応にお困りの方はこちら SOC サイバー攻撃の防御・分析

感染に備えたバックアップと組織づくり

マルウェアによってデータが失われる可能性に備え、定期的にデータをバックアップすることが不可欠です。バックアップデータは、別の場所やクラウドに保存することを推奨します。

また、感染した際の報告フローや対応責任者を任命し、定期的に訓練を実施するといいでしょう。インシデント対応計画書を作成し、計画書に基づき、事前に対応をシミュレーションしておくことで、実際のインシデント発生時にも冷静かつ迅速な対応が可能となります。

セキュリティインシデントに備えた組織づくりや対応策のご支援はこちら

定期的なパッチの適用とセキュリティ意識の啓発

日々のシステム運用の中で、オペレーティングシステムやアプリケーションのセキュリティパッチを定期的に適用することで、ソフトウェアの脆弱性を修正し、マルウェアの侵入を防ぎます。脆弱性に迅速に対応するために、IPA(情報処理推進機構)などから日々情報収集も行いましょう。

マルウェアの感染は、社員の不注意が原因となることが多いため、怪しいメールの添付ファイルや不審なウェブサイトへのアクセスを避けるように教育することが重要です。定期的なトレーニングや啓発活動を通じて、リスク意識を高めましょう。

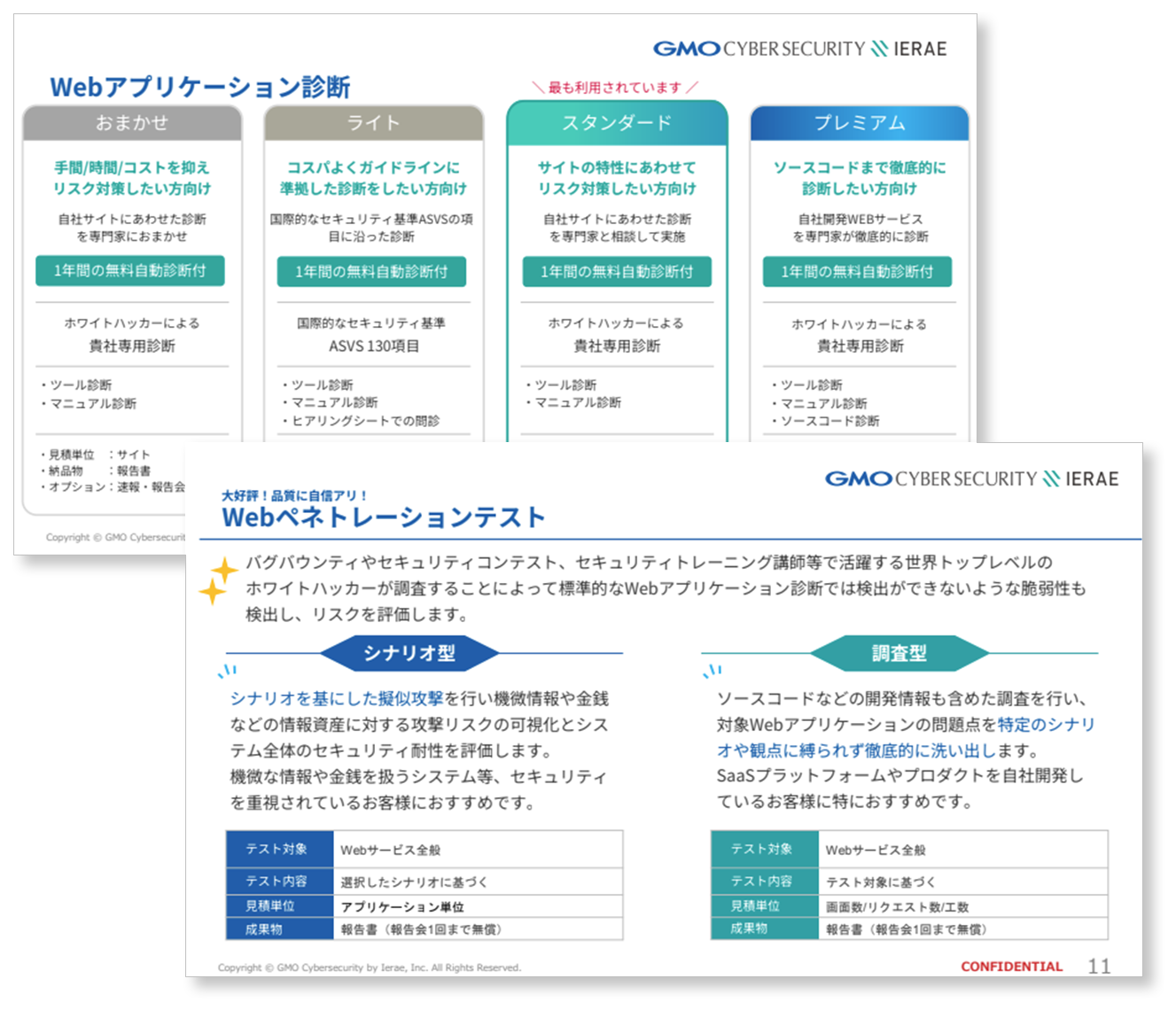

自社に合ったサービスまるわかり資料

- セキュリティ診断の選び方

- セキュリティ対策の選び方

- サービスラインナップ

- WEBシステム/アプリ開発者様向け

- システム/ITインフラ運用管理者向け

- その他IoT診断など

監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。