アタックサーフェス(Attack Surface)とは?サイバー攻撃経路となり得るIT資産管理について解説

高度化・複雑化するサイバー攻撃の被害に遭わないためには、アタックサーフェスの管理が必要です。本記事では、アタックサーフェス(Attack Surface)の概要や、アタックサーフェスに対する攻撃手法、攻撃にさらされる企業の特徴を記載します。その上で、攻撃にあわないためにどのような対策が必要なのか、ツールや組織の観点で解説していきます。

この記事を読んで、企業のサイバーセキュリティに関するリスク低減の方針検討にお役立てください。

IT資産管理なら初めての方でも使いやすいASMツール

「GMOサイバー攻撃ネットde診断」

目次

アタックサーフェス(Attack Surface)とは

アタックサーフェス、または攻撃対象領域とは、サイバー攻撃を試みることができるすべてのポイントや経路を指します。具体的には、ネットワーク、インターネットに接続されたシステムやアプリケーション、デバイス、外部に公開しているAPIなどが含まれます。

攻撃者はこれらのインターフェースに関する脆弱性などを利用してサイバー攻撃を実施し、データを盗み出したり、サービスを妨害したりする可能性があります。

近年、サイバー攻撃の手口は多様化・高度化しているため、企業はアタックサーフェスを最小化して、保護することでサイバー攻撃にさらされるリスクを極限まで減らす必要があります。

攻撃対象領域になるIT資産

攻撃対象となり得るIT資産は、主に外部からアクセス可能なものがあげられます。具体的にはルーターやファイアウォールなどインターネットの出口として設置されているネットワーク機器や、インターネット経由で接続可能なWebサイトおよびアプリケーション、クラウドサービス、IoTデバイスなどがあります。

例えば、ネットワーク機器はファームウェアの脆弱性などをついた不正アクセスの対象となりやすく、サーバーには重要なデータが保存されているため、標的にされやすくなります。

Webサイトやアプリケーションは脆弱性を突かれることによる改ざんや、DDoS攻撃などが行われるリスクがあります。また、クラウドサービスの設定ミスや脆弱性も攻撃者にとって格好の標的です。IoTデバイスはパッチ適用などのセキュリティ運用が不十分な場合は標的になってしまいます。

外部公開資産へのサイバー攻撃の事例

外部公開資産へのサイバー攻撃の事例をご紹介します。

大学のQ&AシステムがSQLインジェクション攻撃を受け、システムに保存されていたメールアドレスが約400件漏洩した事例があります。この攻撃では、攻撃者がWebサイトにあった脆弱性を突くことでサーバーに不正アクセスしデータベースから情報を不正に取得しました。

攻撃対象領域と攻撃ベクトル

攻撃ベクトルとは

攻撃ベクトルとは、サイバー攻撃者が特定の目標にアクセスし、攻撃を実行するために利用する手段や方法を指します。これは、攻撃者がシステムやネットワークに侵入する際に使う具体的な技術やツールのことです。攻撃対象領域(アタックサーフェス)は、攻撃を受けやすいシステム全体の脆弱な部分を指し、攻撃ベクトルはその脆弱な部分を実際に攻撃するための具体的な方法です。両者はセキュリティ対策を講じる上で密接に関連していますが、アタックサーフェスは「どこが攻撃されるか」、攻撃ベクトルは「どのように攻撃されるか」を示します。

攻撃ベクトルの一例

攻撃ベクトルの具体的な例は以下のとおりです。

- フィッシング:

偽のメールやウェブサイトを利用してユーザーの個人情報やログイン情報を盗む手法です。ユーザーの認識不足が大きなリスクです。 - マルウェア:

ウイルスやトロイの木馬などの悪意のあるソフトウェアをシステムに感染させ、情報を盗んだり、システムを破壊したりします。 - ゼロデイ攻撃などの脆弱性の悪用:

脆弱性とは、ソフトウェアやハードウェアに存在する欠陥のことです。ソフトウェアやプログラミングコードなど、様々なレイヤで日々発見されるため、情報収集と早急な対応が不可欠です。修正が間に合っていない脆弱性や未知の脆弱性を攻撃することを、「ゼロデイ攻撃」といいます。 - 内部関係者が原因の攻撃:

悪意を持った従業員などが、意図せず不注意等によりアクセス情報を攻撃者に与えるケースがあります。具体的には、パスワードなどを書いた紙をごみ箱に捨ててしまい、攻撃者がそれを利用する、といったケースです。このような攻撃をソーシャルエンジニアリングといいます。また、悪意を持って個人情報を名簿業者に売り渡した、といった事例も存在します。 - パスワードの奪取:

組み合わせを総当たりで試し、正しいパスワードを見つけるブルートフォース攻撃や、単語を順に入力していく辞書型攻撃でパスワードなどのユーザーの認証情報を奪取します。

アタックサーフェスを管理するASM(Attack Surface Management)

アタックサーフェス(攻撃対象領域)は、サイバー攻撃者が狙うことができるシステムやネットワークの脆弱な部分を指します。一方、ASM(Attack Surface Management)は、これらのアタックサーフェスを効果的に監視・管理し、リスクを最小化するためのプロセスやツールを指します。ASMの取り組み内容には、システムやネットワークの脆弱性評価、リアルタイムの脅威監視、セキュリティポリシーの適用、定期的なセキュリティチェックなどが含まれます。これにより、潜在的な攻撃経路を特定し、迅速に対応することが可能となります。

アタックサーフェスを管理する重要性

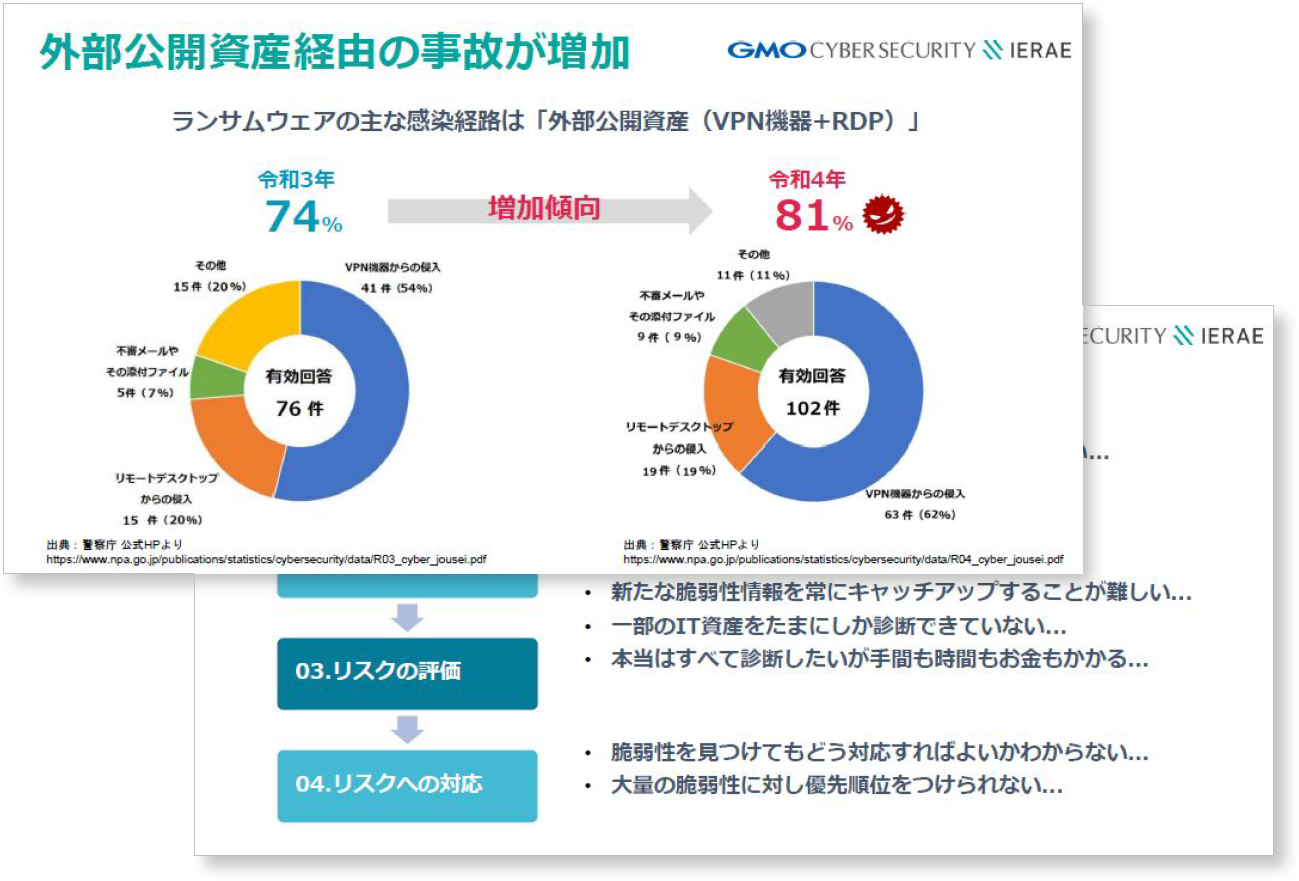

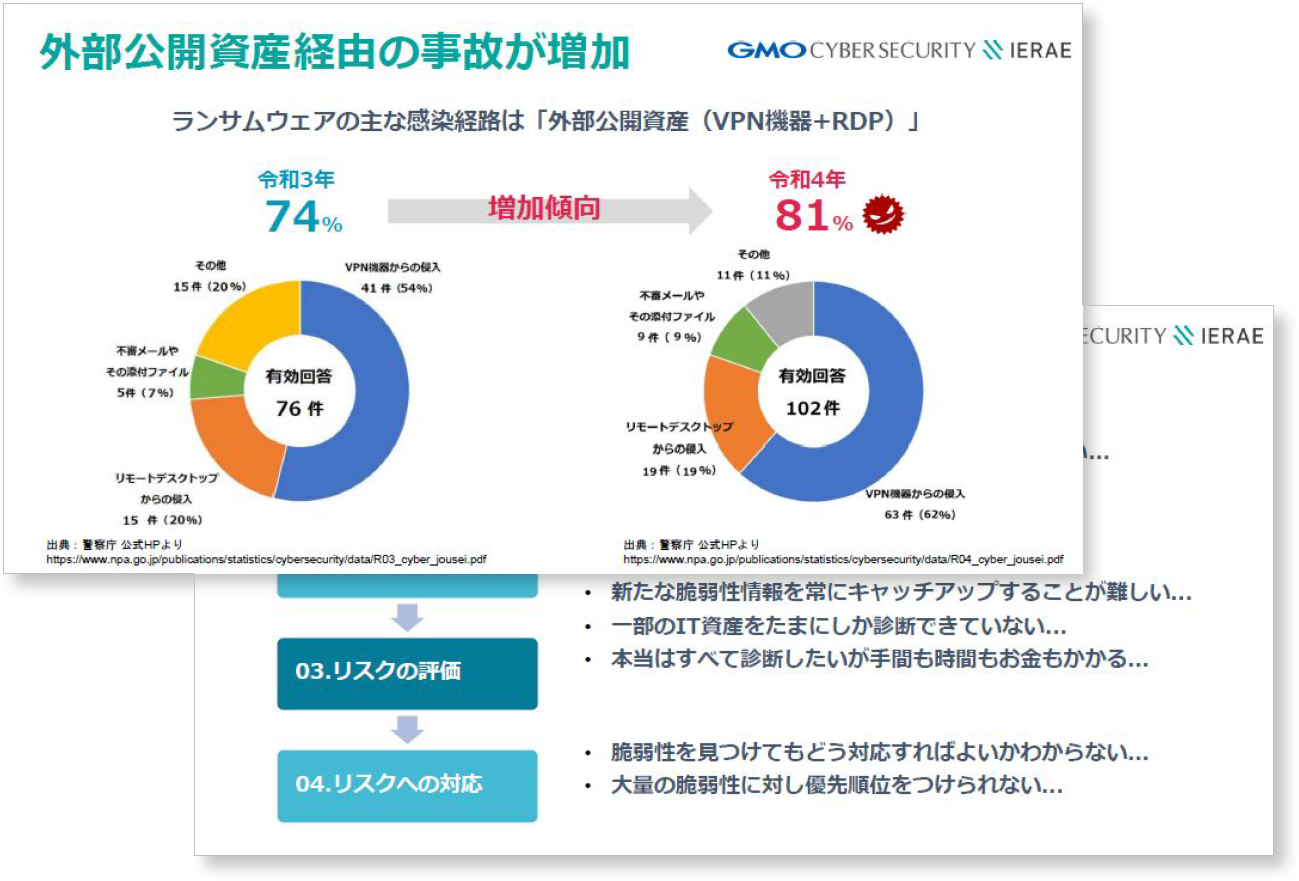

近年、外部公開資産を経由したサイバー攻撃が急増しています。特にランサムウェア攻撃は多様化するだけでなく、企業の活動に大きな影響を与える事例が多くなっています。

調査によれば、ランサムウェア攻撃の約8割が、テレワーク等に利用されるVPN機器等の脆弱性や、強度の弱い認証情報等を経由して行われており、これにより多くの企業が甚大な被害を受けています。

また、ランサムウェア攻撃はビジネス化しており、RaaS(Ransomware as a Service)と呼ばれる形で、攻撃手法やツールがサブスクリプションモデルで提供されています。最近では生成AIを用いてランサムウェアを作成する事例も見られます。これにより、技術的な知識が乏しい攻撃者でも容易にランサムウェア攻撃を実行できるようになっています。

このような状況を踏まえ、アタックサーフェスを管理するASMは非常に重要です。ASMを導入することで、外部公開資産の脆弱性を早期に発見・修正し、攻撃を未然に防ぐことが可能になります。さらに、ASMは継続的なモニタリングとリスク評価を行い、企業のセキュリティ体制を強化する役割を果たします。

はじめてのASM解説資料

自社のWebサイトの管理者様や、クライアントのWebサイト管理を行っているご担当者様に向けて、ASMの基礎知識からツール導入のメリットを解説する資料を無料でダウンロードいただけます。

資料ダウンロード外部公開資産が狙われやすい企業とは?

攻撃者は、ポートスキャンツールなどを用いて、攻撃対象の脆弱性を探します。したがって、アタックサーフェスに脆弱性を放置しているような企業は簡単にサイバー攻撃にさらされてしまいます。具体的には、下記のような特徴があげられます。

- 未更新のソフトウェアがある:

セキュリティパッチが適用されていない、または間に合っていないソフトウェアを利用している場合は、既知の脆弱性を攻撃者に利用されやすくなります。 - 推測されやすいパスワードや設定:

システムやデバイスがデフォルトの設定や簡単なパスワードのままで使用されていると、攻撃者に容易に侵入される可能性があります。 - 不適切なアクセス制御:

設定の簡素化のために管理者権限のような強い権限を多数の担当に付与していると、認証情報が奪取された場合に被害が甚大になります。重要なシステムやデータへのアクセスは、厳格なアクセス制御ポリシーを適用し、最小権限の原則を徹底する必要があります。定期的な棚卸やアクセス権限のレビューも有効です。 - 閉じられていないネットワークポートがある:

ネットワークポートの監視と制御を行い、不必要なポートは閉じるようにします。

ASMを導入する上での課題

全てのIT資産を把握することが難しい

ASM(Attack Surface Management)を効果的に導入するためには、企業内の全てのIT資産を正確に把握することが必要ですが、これは容易ではありません。シャドーIT(従業員が会社の承認なしに使用するIT資産)や未把握のドメインが存在する場合、それらも含めた包括的な棚卸しが求められます。このため、統合管理ツールを使用して自動的にネットワークをスキャンし、全てのデバイス、ソフトウェア、ドメインを検出することが推奨されます。

また、セキュリティ運用はツールだけでなく、人の意識も大切な要素です。IT資産管理の重要性を組織全体に啓蒙し、全社員のセキュリティ意識の向上や、各部署の協力と理解を得ることも需要です。これにより、全社的な視点でセキュリティ対策を強化することが可能となります。

検知されたアラートに対応できる人材がいない

ASMの導入により、様々なセキュリティアラートが検知されますが、それらに対応するための専門知識を持った人材が不足している場合、アラートに迅速に対応することが難しくなります。

セキュリティ対策が遅れると、企業は重大なリスクにさらされることになります。したがって、アラート対応ができる組織づくりが必要です。これには、セキュリティ専門の人材を育成するための教育やトレーニングの実施、外部の専門家との連携が含まれます。

さらに、全従業員に対してセキュリティ意識を高める啓蒙活動を行い、基本的なセキュリティ対策を全社で実践できる体制を整えることが求められます。例えば、全社員向けに標的型メールの訓練を行う、定期的にインシデント対応の訓練を行うといった施策です。これにより、発生したアラートやインシデントに対して迅速かつ効果的に対応することが可能になります。

外部の攻撃者に攻撃の糸口を与えない「GMOサイバー攻撃ネットde診断」

サイバー攻撃を防ぐには、外部公開資産の把握と適切な脆弱性管理が重要です。

GMOサイバー攻撃ネットde診断は外部公開資産の把握と、定期的なセキュリティ診断が行えるツールです。1ドメインは無料で利用可能です。複数ドメインの場合はお見積りいたしますので、お問い合わせください。

ASMツールご紹介資料

自社のWebサイトの管理者様や、クライアントのWebサイト管理を行っているご担当者様に向けて、ASMの基礎知識からツール導入のメリットを解説する資料を無料でダウンロードいただけます。

資料ダウンロード監修:GMOサイバーセキュリティ byイエラエ 編集部

企業の情報セキュリティ担当者や開発者向けに、サイバーセキュリティに関する情報を発信しています。